در این مقاله می خواهیم شما را با Cisco IOS IPS آشنا کنیم با ما همراه باشید:

سیستم Cisco IOS IPS یک راهکار مبتنی بر بررسی دقیق Packetها به صورت Inline و درونبرنامهای است که در کاهش طیف وسیعی از حملات شبکه به Cisco IOS Software کمک مینماید. اگرچه بررسی ترافیک در دیتاسنترها و سازمانها به عنوان یک روش متداول برای دفاع در برابر حملات به شمار میرود، توزیع روند دفاعی در سطح شبکه برای توقف ترافیکهای مخرب در نقطه ورودی آنها نیز از اهمیت بسیاری برخوردار است.

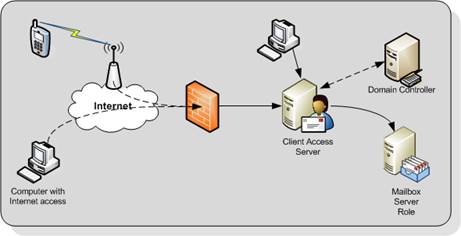

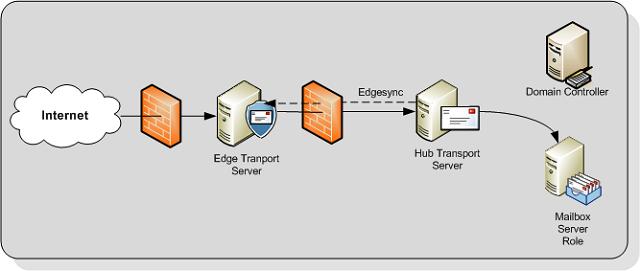

شرکت سیسکو برای محافظت سیستم پیشگیری از نفوذ Cisco IOS از طریق بررسی جریان ترافیک در هر دو مسیر و با ترکیبهای مختلفی از LAN Router و WAN Interface به محافظت بیشتر از شبکه در برابر حملات، کمک مینماید. امروزه مهاجمان از داخل و خارج شبکه قادر به تهدید یا حمله به فضای کسبوکار میباشند. بنابراین امکان وقوع حملات Dos، حمله به ارتباطات اینترنتی و Exploit نمودن آسیبپذیریهای موجود در شبکه و Host وجود خواهد داشت. در عین حال ویروسها و Wormهای اینترنتی میتوانند ظرف مدت چند دقیقه در سراسر جهان منتشر گردند. معمولا در چنین مواردی، فرصتی برای مداخلات انسانی باقی نمانده و شبکه باید از هوشمندی لازم برخوردار باشد تا این حملات، تهدیدات، Wormها، ویروسها و موارد Exploit را شناسایی و از شدت آنها بکاهد.

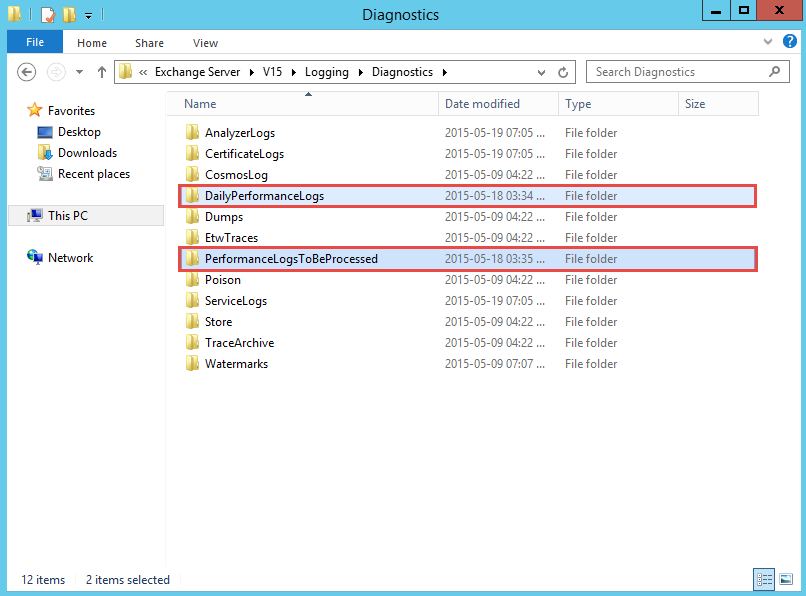

مزایا و کاربردهای اصلی Cisco IOS IPS

سیستم پیشگیری از نفوذ Cisco IOS به کاربران کمک میکند تا از شبکه به 5 طریق محافظت نمایند.

در ادامه به بررسی کاربردهای اصلی Cisco IOS IPS مطابق شکل فوق می پردازیم:

1- محافظت از PCهای شعب در برابر Wormهای اینترنت :

استفاده از IPS و فایروال در روتر سیسکو برای محافظت در برابر Wormها

2- انتقال فرآیند محافظت در برابر Wormها به Edge شبکه:

استفاده از IPS در جریان ترافیک از شعب به دفتر مرکزی با هدف توقف Wormها و حملات از سوی PCهای آلوده

3- محافظت از سرورهای شعب:

به کارگیری IPS و فایروال در روتر شعب به منظور محافظت از سرورهای Local شعب در برابر حملات

عدم نیاز به تجهیزات مجزا برای محافظت از سرورها

4- تامین الزامات مربوط به تطبیقپذیری تجهیزات جانبی PCI

5- IPS به صورت Transparent در لایهی 2

مزایای اصلی استفاده از Cisco IOS IPS

– ارائه نوعی محافظت توزیع شده در برابر حملات، Exploitها، Wormها و ویروسهای Exploit کنندهی آسیبپذیری در سیستمعاملها و برنامههای کاربردی در سراسر شبکه

– عدم نیاز به تجهیزات مستقل IPS در شبکههای شعب و کسبوکارهای کوچک و متوسط

– تسهیل هر چه بیشتر روند مدیریت Policyهای IPS با استفاده از یک پردازشگر منحصربهفرد Signature-Event-Action مبتنی بر ارزیابی ریسک

– ارائهی Event Action و یک مجموعه از Signatureهای مربوط به Wormها و حملات با فیلدهای قابل سفارشیسازی بررسی جریان ترافیک به صورت Inline با استفاده از ترکیبهای مختلفی از Router LAN و WAN Interface در هر دو مسیر

– قابلیت عملکرد با Cisco IOS Firewall ،Control-Plane Policy و ویژگیهای امنیتی دیگر Cisco IOS Software به منظور محافظت روتر و شبکههای پشت روتر شبکه

– پشتیبانی از بیش از 7 هزار Signature در یک دیتابیس Signature که برای تجهیزات Cisco IPS در دسترس قرار دارد.

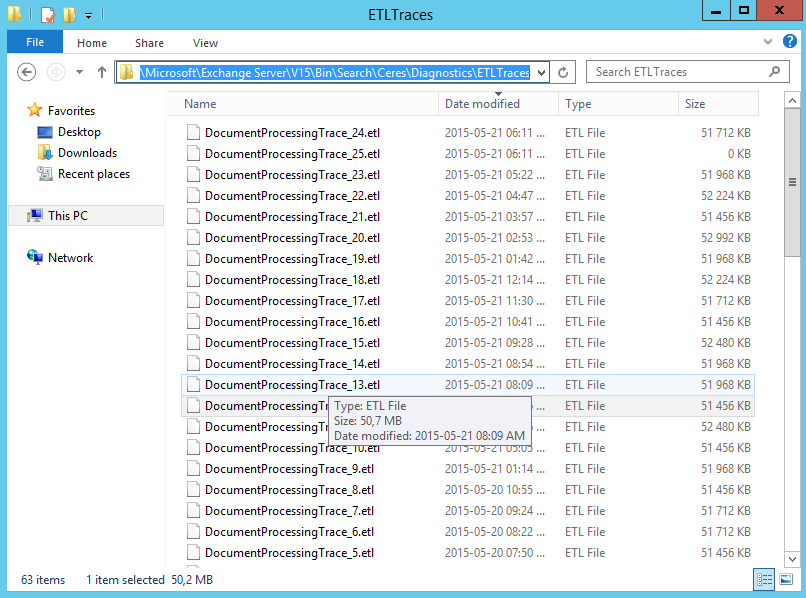

دستهبندی Signatureهای اولیه و پیشرفته برای Cisco IOS IPS

فرآیند آمادهسازی Signature برای IOS IPS در Cisco IOS Software Release 12.4(11)T و نسخههای بعدی T-Train به واسطهی انتخاب یکی از دستهبندی Signatureها که بصورت Basic یا Advance میباشد، صورت میگیرد. ضمن اینکه کاربران میتوانند Signatureهای مجزا را حذف یا اضافه نموده و یا پارامترهای Signature را با استفاده از Cisco Configuration Professional ،Cisco Security Manager و یا (CLI (Command-Line Interface تنظیم نمایند که موجب تسهیل فرآیند Scripting برای مدیریت پیکربندی Signature در تعداد زیادی از روترها میشود.

این دو نوع دستهبندی در واقع مجموعه Signatureهای از پیش تعیین شدهای میباشند که به عنوان یک نقطه شروع مطلوب برای اکثر کاربران IOS IPS ارائه میشوند. این دستهبندیها شامل آخرین Signatureهای مسدودکنندهی ویروسها، Wormها، Peer-to-Peer و IM (برای اشتراکگذاری فایل) میباشند که از کیفیت بالایی برخوردار بوده و برای شناسایی تهدیدات امنیتی، تسهیل روند پیادهسازی و مدیریت Signatureها بهکار میرود. ضمن اینکه Cisco IOS IPS، امکان انتخاب و تنظیم Signatureهایی خارج از دو دسته فوق را نیز میسر مینماید.

این بستههای بهروزرسانی Signature، تمام نسخههای بهروزرسانی قبلی را از Signatureهای Cisco IPS به صورت یکجا ادغام نموده است که پروسه دانلود آن از یک PC یا سرور Local و با استفاده از Router CLI ،Cisco Configuration Professional و یا Cisco Security Manager در روتر انجام میپذیرد.

استفاده از Cisco IOS IPS در IOS Mainline و T-Train در نسخههای پیش از 12.4(11)T توصیه نمیشود. هیچ یک از بهروزرسانیهای Signature در قالب Signature مورد استفاده در IOS IPS در این نسخهها ارائه نمیشود؛ علاوه بر اینکه پشتیبانی از ویژگی IOS IPS در نسخههای قدیمی نیز بسیار محدود میشود.

سرویسهای سیسکو برای IPS

برخورداری از امتیاز دانلود و استفاده از Packageهای بهروزرسانی Signature برای ویژگی Cisco IOS IPS مستلزم خرید سرویسهای مناسبی از سیسکو برای IPS است که شامل پشتیبانی Cisco Smart Net Total Care در یک گزینه واحد میگردد. سرویسهای سیسکو برای IPS با برخورداری از پشتیبانی Cisco Global Security Intelligent برای سازمانها به ارائه یک تکنولوژی سریع، دقیق، جامع و همراه با بهروزرسانیهای مداوم برای شناسایی میپردازد که تهدیدات پیشآمده و سریع را پیش از آسیب رساندن به داراییهای شبکه، شناسایی و مسدود نماید.

یک نسخه معتبر از License برای اشتراک Signatureهای IOS IPS باید بر روی روترهای 88x ،89x ،19xx ،29xx و 39xx نصب شود تا بستههای Signature را بارگذاری نماید. کاربران برای تهیه و نصب این License باید از نوعی از سرویسهای سیسکو برای IPS خریداری نماید که با مدل روتر، نوع و سطح دلخواه از اقلام قابل تحویل Cisco Smart Net Total Care مرتبط باشد.

کاهش حملات

Cisco IOS IPS این قابلیت را داراست که از شبکه در برابر بیش از 3700 نوع مختلف از حملات، فرآیندهای Exploit، Worm و ویروس محافظت نماید. حملاتی که با استفاده از Cisco IOS IPS شناسایی و متوقف میشوند، شامل تعداد زیادی از ویروسها و Wormها و همچنین Exploit نمودن آسیبپذیریهای سیستم عامل مایکروسافت ویندوز و برنامههای کاربردی میشود.

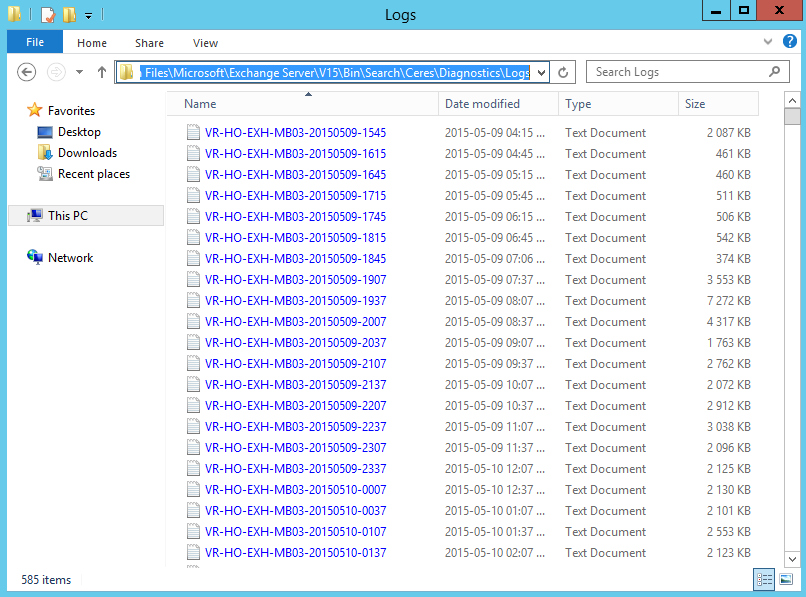

اقدامات لازم در خصوص Signatureهای شناسایی شده

هر یک از Signatureهای مجزا و یا دستهبندیهای آن که برای اسکن ترافیک انتخاب میشوند، دارای قابلیت پیکربندی به نحوی میباشند که پس از آغاز بهکار، ترکیبی از اقدامات زیر را در پیش گیرد:

1- ارسال هشدار از طریق پیام Syslog یا Log کردن هشدار در فرمت (Secure Device Event Exchange (SDEE

2- حذف یک Packet مخرب

3- ارسال Packetهای TCP-Reset به هردو سوی ارتباط به منظور پایان بخشیدن به Session

4- مسدود کردن (Deny) موقتی تمام Packetهای ورودی از سوی مهاجمان (Source Address)

5- (Deny) مسدود کردن Packetهای ورودی دیگر از سمت مهاجم (Source Address) که متعلق به همان TCP Session (اتصال) است.

پیکربندی و آمادهسازی Signature

CLI روتر و یا Cisco configuration Professional ورژن 1.1 و یا نسخههای بعدی آن را میتوان جهت پیکربندی IOS IPS و آمادهسازی دقیق و تنظیم Signatureهای IPS بر روی یک روتر واحد استفاده نمود که Cisco IOS Release 12.4(11)T2 یا نسخههای بعدی آن را اجرا مینماید. به علاوه نسخه 3.2 ازCisco Security Manager و نسخههای بعدی را میتوان برای مدیریت Policyهای IPS و مجموعههایی از Signatureها در روترهای مختلف استفاده نمود که Cisco IOS Software Release 12.4(11)T2 و یا نسخههای بعدی، آن را اجرا مینماید. استفاده از IOS IPS درنسخههای قبل از 12.4(11)T یا نسخههای IOS Mainline توصیه نمیشود.

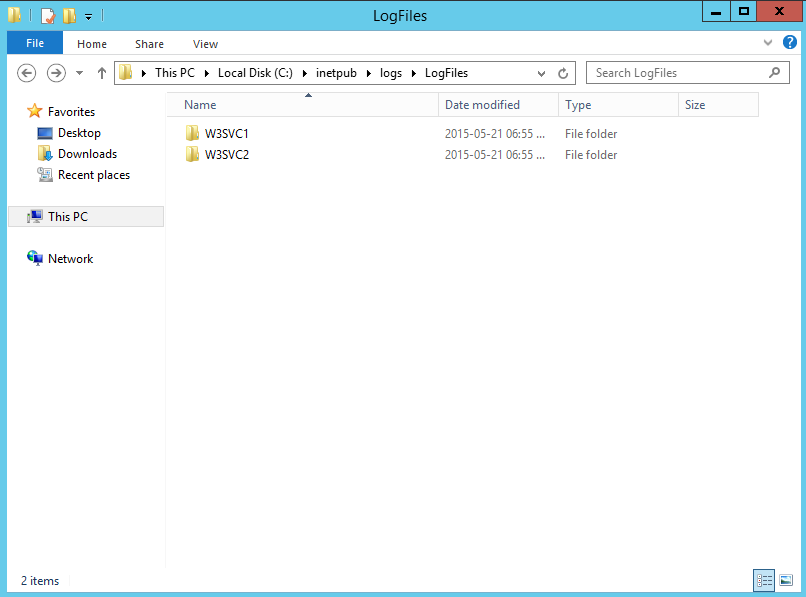

مانیتورینگ رویدادها

Cisco IOS IPS با شناسایی Signatureهای حمله، میتواند یک پیام Syslog را ارسال نموده و یا اقدام به Log کردن هشدار در فرمت (Secure Device Event Exchange (SDEE نماید. در هر صورت میتوان ازCisco Configuration Professional برای مانیتور کردن رویدادهای حاصل از یک روتر واحد استفاده نمود و (Cisco IPS Manager Express (IME را برای مانیتور نمودن رویدادهای IPS تولید شده توسط بیش از 10 روتر بهکار برد.

Cisco Capital چیست

Cisco Capital به کاربران کمک میکند تا تکنولوژی مورد نیاز برای دستیابی به اهداف مورد نظر و حفظ جایگاه رقابتی را به دست آورند؛ همچنین علاوه بر کاهش هزینهی سرمایه و تسریع روند رشد و توسعه موجب بهینهسازی سرمایه گذاری و بازگشت سرمایه میشود. ضمن اینکه انعطافپذیری لازم برای بهکار گیری سختافزار، نرمافزار، سرویسهای مختلف و تجهیزات Third-Party را نیز فراهم مینماید. مبلغ پرداختی نیز به یک میزان مشخص میباشد. در حال حاضر، Cisco Capital در بیش از 100 کشور در دسترس قرار دارد.

سیستم Cisco IOS IPS یک راهکار مبتنی بر بررسی دقیق Packetها به صورت Inline و درونبرنامهای است که در کاهش طیف وسیعی از حملات شبکه به Cisco IOS Software کمک مینماید. اگرچه بررسی ترافیک در دیتاسنترها و سازمانها به عنوان یک روش متداول برای دفاع در برابر حملات به شمار میرود، توزیع روند دفاعی در سطح شبکه برای توقف ترافیکهای مخرب در نقطه ورودی آنها نیز از اهمیت بسیاری برخوردار است.

شرکت سیسکو برای محافظت سیستم پیشگیری از نفوذ Cisco IOS از طریق بررسی جریان ترافیک در هر دو مسیر و با ترکیبهای مختلفی از LAN Router و WAN Interface به محافظت بیشتر از شبکه در برابر حملات، کمک مینماید. امروزه مهاجمان از داخل و خارج شبکه قادر به تهدید یا حمله به فضای کسبوکار میباشند. بنابراین امکان وقوع حملات Dos، حمله به ارتباطات اینترنتی و Exploit نمودن آسیبپذیریهای موجود در شبکه و Host وجود خواهد داشت. در عین حال ویروسها و Wormهای اینترنتی میتوانند ظرف مدت چند دقیقه در سراسر جهان منتشر گردند. معمولا در چنین مواردی، فرصتی برای مداخلات انسانی باقی نمانده و شبکه باید از هوشمندی لازم برخوردار باشد تا این حملات، تهدیدات، Wormها، ویروسها و موارد Exploit را شناسایی و از شدت آنها بکاهد.

مزایا و کاربردهای اصلی Cisco IOS IPS

سیستم پیشگیری از نفوذ Cisco IOS به کاربران کمک میکند تا از شبکه به 5 طریق محافظت نمایند.

در ادامه به بررسی کاربردهای اصلی Cisco IOS IPS مطابق شکل فوق می پردازیم:

1- محافظت از PCهای شعب در برابر Wormهای اینترنت :

استفاده از IPS و فایروال در روتر سیسکو برای محافظت در برابر Wormها

2- انتقال فرآیند محافظت در برابر Wormها به Edge شبکه:

استفاده از IPS در جریان ترافیک از شعب به دفتر مرکزی با هدف توقف Wormها و حملات از سوی PCهای آلوده

3- محافظت از سرورهای شعب:

به کارگیری IPS و فایروال در روتر شعب به منظور محافظت از سرورهای Local شعب در برابر حملات

عدم نیاز به تجهیزات مجزا برای محافظت از سرورها

4- تامین الزامات مربوط به تطبیقپذیری تجهیزات جانبی PCI

5- IPS به صورت Transparent در لایهی 2

مزایای اصلی استفاده از Cisco IOS IPS

– ارائه نوعی محافظت توزیع شده در برابر حملات، Exploitها، Wormها و ویروسهای Exploit کنندهی آسیبپذیری در سیستمعاملها و برنامههای کاربردی در سراسر شبکه

– عدم نیاز به تجهیزات مستقل IPS در شبکههای شعب و کسبوکارهای کوچک و متوسط

– تسهیل هر چه بیشتر روند مدیریت Policyهای IPS با استفاده از یک پردازشگر منحصربهفرد Signature-Event-Action مبتنی بر ارزیابی ریسک

– ارائهی Event Action و یک مجموعه از Signatureهای مربوط به Wormها و حملات با فیلدهای قابل سفارشیسازی بررسی جریان ترافیک به صورت Inline با استفاده از ترکیبهای مختلفی از Router LAN و WAN Interface در هر دو مسیر

– قابلیت عملکرد با Cisco IOS Firewall ،Control-Plane Policy و ویژگیهای امنیتی دیگر Cisco IOS Software به منظور محافظت روتر و شبکههای پشت روتر شبکه

– پشتیبانی از بیش از 7 هزار Signature در یک دیتابیس Signature که برای تجهیزات Cisco IPS در دسترس قرار دارد.

دستهبندی Signatureهای اولیه و پیشرفته برای Cisco IOS IPS

فرآیند آمادهسازی Signature برای IOS IPS در Cisco IOS Software Release 12.4(11)T و نسخههای بعدی T-Train به واسطهی انتخاب یکی از دستهبندی Signatureها که بصورت Basic یا Advance میباشد، صورت میگیرد. ضمن اینکه کاربران میتوانند Signatureهای مجزا را حذف یا اضافه نموده و یا پارامترهای Signature را با استفاده از Cisco Configuration Professional ،Cisco Security Manager و یا (CLI (Command-Line Interface تنظیم نمایند که موجب تسهیل فرآیند Scripting برای مدیریت پیکربندی Signature در تعداد زیادی از روترها میشود.

این دو نوع دستهبندی در واقع مجموعه Signatureهای از پیش تعیین شدهای میباشند که به عنوان یک نقطه شروع مطلوب برای اکثر کاربران IOS IPS ارائه میشوند. این دستهبندیها شامل آخرین Signatureهای مسدودکنندهی ویروسها، Wormها، Peer-to-Peer و IM (برای اشتراکگذاری فایل) میباشند که از کیفیت بالایی برخوردار بوده و برای شناسایی تهدیدات امنیتی، تسهیل روند پیادهسازی و مدیریت Signatureها بهکار میرود. ضمن اینکه Cisco IOS IPS، امکان انتخاب و تنظیم Signatureهایی خارج از دو دسته فوق را نیز میسر مینماید.

این بستههای بهروزرسانی Signature، تمام نسخههای بهروزرسانی قبلی را از Signatureهای Cisco IPS به صورت یکجا ادغام نموده است که پروسه دانلود آن از یک PC یا سرور Local و با استفاده از Router CLI ،Cisco Configuration Professional و یا Cisco Security Manager در روتر انجام میپذیرد.

استفاده از Cisco IOS IPS در IOS Mainline و T-Train در نسخههای پیش از 12.4(11)T توصیه نمیشود. هیچ یک از بهروزرسانیهای Signature در قالب Signature مورد استفاده در IOS IPS در این نسخهها ارائه نمیشود؛ علاوه بر اینکه پشتیبانی از ویژگی IOS IPS در نسخههای قدیمی نیز بسیار محدود میشود.

سرویسهای سیسکو برای IPS

برخورداری از امتیاز دانلود و استفاده از Packageهای بهروزرسانی Signature برای ویژگی Cisco IOS IPS مستلزم خرید سرویسهای مناسبی از سیسکو برای IPS است که شامل پشتیبانی Cisco Smart Net Total Care در یک گزینه واحد میگردد. سرویسهای سیسکو برای IPS با برخورداری از پشتیبانی Cisco Global Security Intelligent برای سازمانها به ارائه یک تکنولوژی سریع، دقیق، جامع و همراه با بهروزرسانیهای مداوم برای شناسایی میپردازد که تهدیدات پیشآمده و سریع را پیش از آسیب رساندن به داراییهای شبکه، شناسایی و مسدود نماید.

یک نسخه معتبر از License برای اشتراک Signatureهای IOS IPS باید بر روی روترهای 88x ،89x ،19xx ،29xx و 39xx نصب شود تا بستههای Signature را بارگذاری نماید. کاربران برای تهیه و نصب این License باید از نوعی از سرویسهای سیسکو برای IPS خریداری نماید که با مدل روتر، نوع و سطح دلخواه از اقلام قابل تحویل Cisco Smart Net Total Care مرتبط باشد.

کاهش حملات

Cisco IOS IPS این قابلیت را داراست که از شبکه در برابر بیش از 3700 نوع مختلف از حملات، فرآیندهای Exploit، Worm و ویروس محافظت نماید. حملاتی که با استفاده از Cisco IOS IPS شناسایی و متوقف میشوند، شامل تعداد زیادی از ویروسها و Wormها و همچنین Exploit نمودن آسیبپذیریهای سیستم عامل مایکروسافت ویندوز و برنامههای کاربردی میشود.

اقدامات لازم در خصوص Signatureهای شناسایی شده

هر یک از Signatureهای مجزا و یا دستهبندیهای آن که برای اسکن ترافیک انتخاب میشوند، دارای قابلیت پیکربندی به نحوی میباشند که پس از آغاز بهکار، ترکیبی از اقدامات زیر را در پیش گیرد:

1- ارسال هشدار از طریق پیام Syslog یا Log کردن هشدار در فرمت (Secure Device Event Exchange (SDEE

2- حذف یک Packet مخرب

3- ارسال Packetهای TCP-Reset به هردو سوی ارتباط به منظور پایان بخشیدن به Session

4- مسدود کردن (Deny) موقتی تمام Packetهای ورودی از سوی مهاجمان (Source Address)

5- (Deny) مسدود کردن Packetهای ورودی دیگر از سمت مهاجم (Source Address) که متعلق به همان TCP Session (اتصال) است.

پیکربندی و آمادهسازی Signature

CLI روتر و یا Cisco configuration Professional ورژن 1.1 و یا نسخههای بعدی آن را میتوان جهت پیکربندی IOS IPS و آمادهسازی دقیق و تنظیم Signatureهای IPS بر روی یک روتر واحد استفاده نمود که Cisco IOS Release 12.4(11)T2 یا نسخههای بعدی آن را اجرا مینماید. به علاوه نسخه 3.2 ازCisco Security Manager و نسخههای بعدی را میتوان برای مدیریت Policyهای IPS و مجموعههایی از Signatureها در روترهای مختلف استفاده نمود که Cisco IOS Software Release 12.4(11)T2 و یا نسخههای بعدی، آن را اجرا مینماید. استفاده از IOS IPS درنسخههای قبل از 12.4(11)T یا نسخههای IOS Mainline توصیه نمیشود.

مانیتورینگ رویدادها

Cisco IOS IPS با شناسایی Signatureهای حمله، میتواند یک پیام Syslog را ارسال نموده و یا اقدام به Log کردن هشدار در فرمت (Secure Device Event Exchange (SDEE نماید. در هر صورت میتوان ازCisco Configuration Professional برای مانیتور کردن رویدادهای حاصل از یک روتر واحد استفاده نمود و (Cisco IPS Manager Express (IME را برای مانیتور نمودن رویدادهای IPS تولید شده توسط بیش از 10 روتر بهکار برد.

Cisco Capital چیست

Cisco Capital به کاربران کمک میکند تا تکنولوژی مورد نیاز برای دستیابی به اهداف مورد نظر و حفظ جایگاه رقابتی را به دست آورند؛ همچنین علاوه بر کاهش هزینهی سرمایه و تسریع روند رشد و توسعه موجب بهینهسازی سرمایه گذاری و بازگشت سرمایه میشود. ضمن اینکه انعطافپذیری لازم برای بهکار گیری سختافزار، نرمافزار، سرویسهای مختلف و تجهیزات Third-Party را نیز فراهم مینماید. مبلغ پرداختی نیز به یک میزان مشخص میباشد. در حال حاضر، Cisco Capital در بیش از 100 کشور در دسترس قرار دارد.