نحوه ی آپدیت و آپگرید ESXi: با ارایه نسخه جدید محصول مجازی سازی ESXi و الزام احتمالی ادمین های این محصول در سازمانها برای آپگرید به آخرین نسخه، در این مقاله قصد داریم تا شما را با روشهای آپدیت و آپگرید ESXi آشنا کنیم با ما همراه باشید:

آپدیت ها به سه صورت ارایه خواهند شد:

MAJOR UPDATE

در این نوع آپدیت ها، نسخه نرم افزار به صورت کلی تغییر میکند و قابلیت های جدید به آن افزوده می شود. مانند زمانی که شما از نسخه 6.7 به 7 محصول خود را ارتقا میدهید.( ذکر این نکته داخل پرانتز ضروری است که شرکت VMware، پایبندی خاصی به اعداد ندارد و به جای اینکه مانند سایر شرکتها از اعداد صحیح برای Major Update ها استفاده کند، تغییرات اساسی را روی اعداد اعشاری نیز ارائه میدهد!)

نکته:

معمولا زمانی که یک نسخه را Major Update میکنید، می توانید از کلمه آپگرید نیز برای آن استفاده کنید.

نکته مهم:

اگر قصد Major Update دارید و در محیط خود از وی سنتراستفاده میکنید، حتما دقت کنید که ابتدا باید وی سنتر شما به این نسخه ارتقا پیدا کرده باشد. البته بهتر است این موضوع را برای Minor update ها نیز رعایت کنید به عنوان مثال شما می توانید هاست های ESXi با نسخه 6.7 u3 را در وی سنتر 6.7 u1 اد کنید اما امکان فعال کردن قابلیت VSAN را بر روی آن نخواهید داشت.

نکته:

نصب major update ها نیاز به ریست شدن سرور دارد.

MINOR UPDATE

در این نوع آپدیت ها سرویس پک هایی ارایه می شود که خود شامل Patch های زیادی می باشد. در این نوع آپدیت ها معمولا نسخه نرم افزار، به اصطلاح ورژن میخورد، به عنوان مثال آپدیت نسخه 6.7 به 6.7 U1 ویا نسخه آلفا به بتا (در این مورد هم به رسم عادت انتظار تغییرات بزرگ در حد Major update ها از شرکت VMware داشته باشید!)

نکته:

نصب minor update ها معمولا نیاز به ریست شدن سرور دارد.

BUG FIXES

این نوع آپدیت شامل یک یا چند patch می باشد و حجم زیادی ندارد ومعمولا بهبودهای امنیتی در این آپدیت ها موجود می باشد. تغییر نسخه نرم افزار نیز به این صورت خواهد بود، مثلا از 6.7 U1e به 6.7 u1f

نکته:

نصب Bug fix ها معمولا نیاز به ریست شدن سرور ندارد.

نکته مهم:

همیشه در آپدیت کردن زیرساخت خود محتاط باشید، و حتی الامکان از محیط تست برای اطمینان از صحت عملکرد آپدیت ها استفاده کنید و یا کمی صبر کنید تا فیدبک های مربوط به آن آپدیت منتشر شود.

نکته مهم:

همیشه قبل از آپدیت کردن یک هاست، اطمینان حاصل کنید که ماشین مجازی روشنی روی آن موجود نباشد، برای اطمینان بیشتر می توانید هاست را به وضعیت MM یا Maintenance Mode ببرید.

به طور کلی برای آپدیت ESXi، روش های ذیل وجود دارد که در صورتی که هر یک از روشهای آپدیت زیر را انتخاب کنید، متدهای زیر مجموعه آن برای آپدیت و یا آپگرید در دسترس شما خواهد بود.

آپدیت یا آپگرید ESXI آنلاین

-

- آپدیت آنلاین با استفاده از محیط Shell

- آپدیت آنلاین با استفاده از vSphere Update Manager یا VUM

آپدیت یا آپگرید ESXI آفلاین

- آپدیت آفلاین با استفاده از محیط Shell

- آپدیت آفلاین با استفاده از vSphere Update Manager یا VUM

- آپدیت Interactive

آپدیت آنلاین:

در این روش شما به صورت مستقیم و یا به واسطه یک پراکسی به سایت شرکت VMware متصل می شوید و آپدیت ها را از ریپازیتوری این شرکت دریافت میکنید.

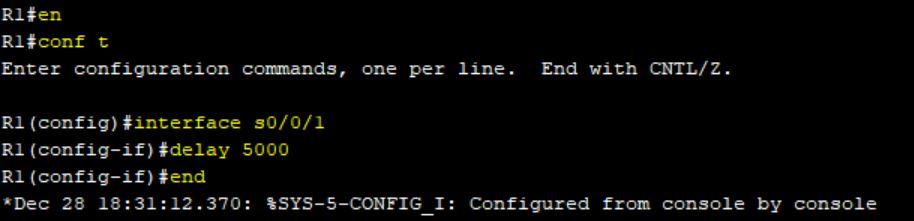

آپدیت آنلاین با استفاده از محیط Shell

در این روش، ابتدا به هاست خود SSH میزنید و سپس دستور زیر را اجرا میکنید:

esxcli software profile update -p ESXi-7.0.0-15843807-standard -d https://hostupdate.vmware.com/software/VUM/PRODUCTION/main/vmw-depot-index.xml

در این مثال عبارت بعد از –p پروفایل مورد نظر را نشان میدهد و عبارت بعد از –d مسیر depot میباشد.

در مثال فوق نسخه ESXi شما به نسخه 7 این محصول ارتقا پیدا خواهد کرد، دقت داشته باشید که قبل از آپگرید حتما از upgrade path اطمینان حاصل کنید. مثلا شما امکان ارتقا از نسخه 5.5 به 7 را نخواهید داشت.

نکته: برای اطمینان از upgrade path می توانید از سایت VMware interoperability Matrix استفاده کنید.

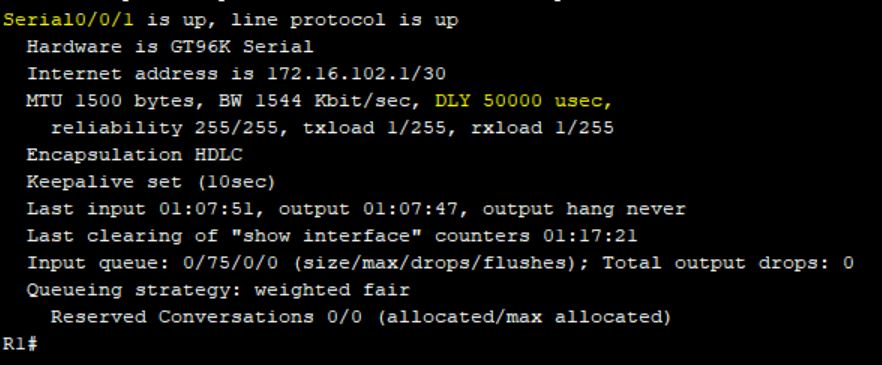

همچنین برای اطلاع از نسخه محصول خود می توانید از صفحه وب و مقابل عبارت Build number و یا با استفاده از کامند

Uname –a

Vmware –vl

اقدام کنید.

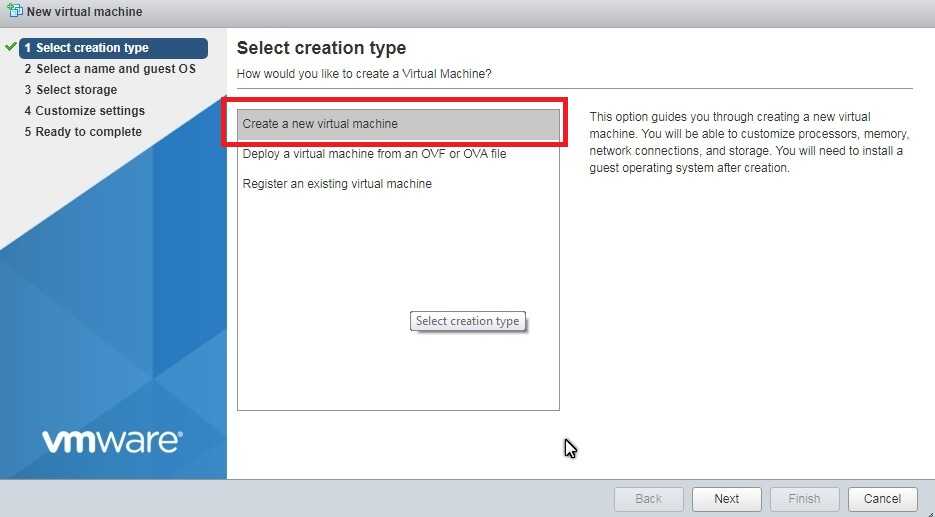

آپدیت آنلاین با استفاده از vSphere Update Manager یا VUM

در صورتی که در زیرساخت خود از وی سنتر استفاده می کنید میتوانید از محصول VUM برای آپدیت هاست های خود استفاده کنید.

نرم افزار VUM یا vSphere Update Manager، ابزار توصیه شده شرکت VMware برای آپدیت هاست های ESXi می باشد و می تواند با اتصال به ریپازیتوری آنلاین و یا حتی به صورت آفلاین هاست های شما را به صورت اتوماتیک آپدیت کند

منظور از آپدیت اتوماتیک این است که این نرم افزار قابلیت این را دارد که در ساعت هایی که شما تعیین میکنید، اقدام به تخلیه هاست نموده و آنرا به Maintenance Mode ببرد و پس از عملیات آپگرید و ریست هاست، به ترتیب این کار را برای هاست های دیگر شما انجام دهد.

این محصول در ابتدا فقط برای نسخه های ویندوزی وجود داشت و می بایست نرم افزار آن را دانلود ونصب میکردید، اما اکنون این نرم افزار فقط برای نسخه های بر پایه Photon OS یا همان VCSA وجود دارد و از نسخه 6.7 به بعد از قبل بر روی وی سنتر شما نصب شده و می توانید از طریقه صفحه Home به آن دسترسی پیدا کنید.

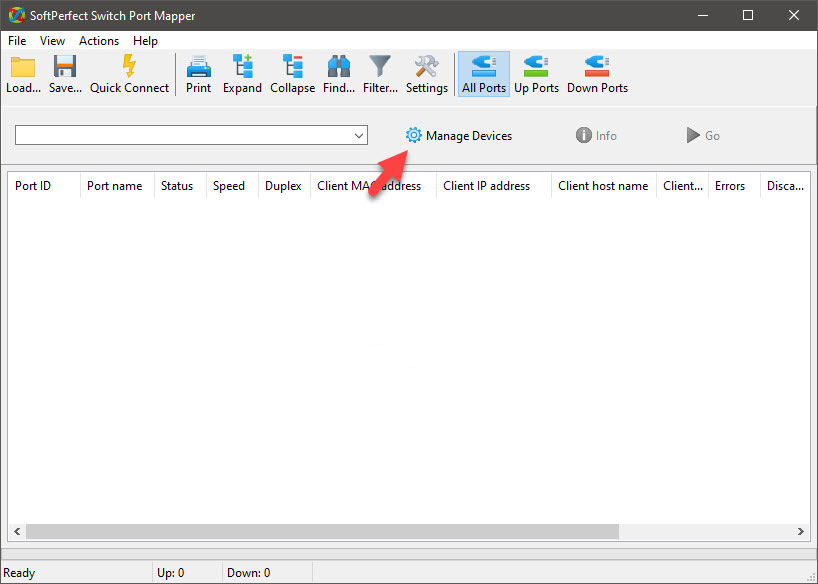

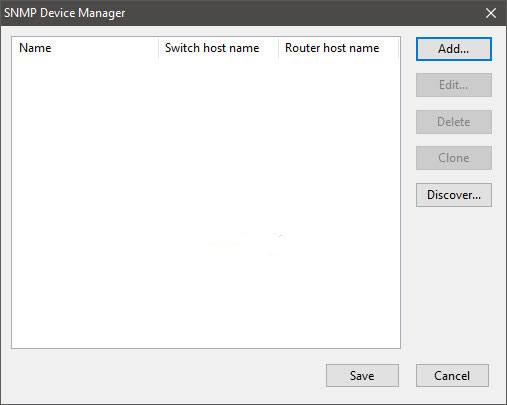

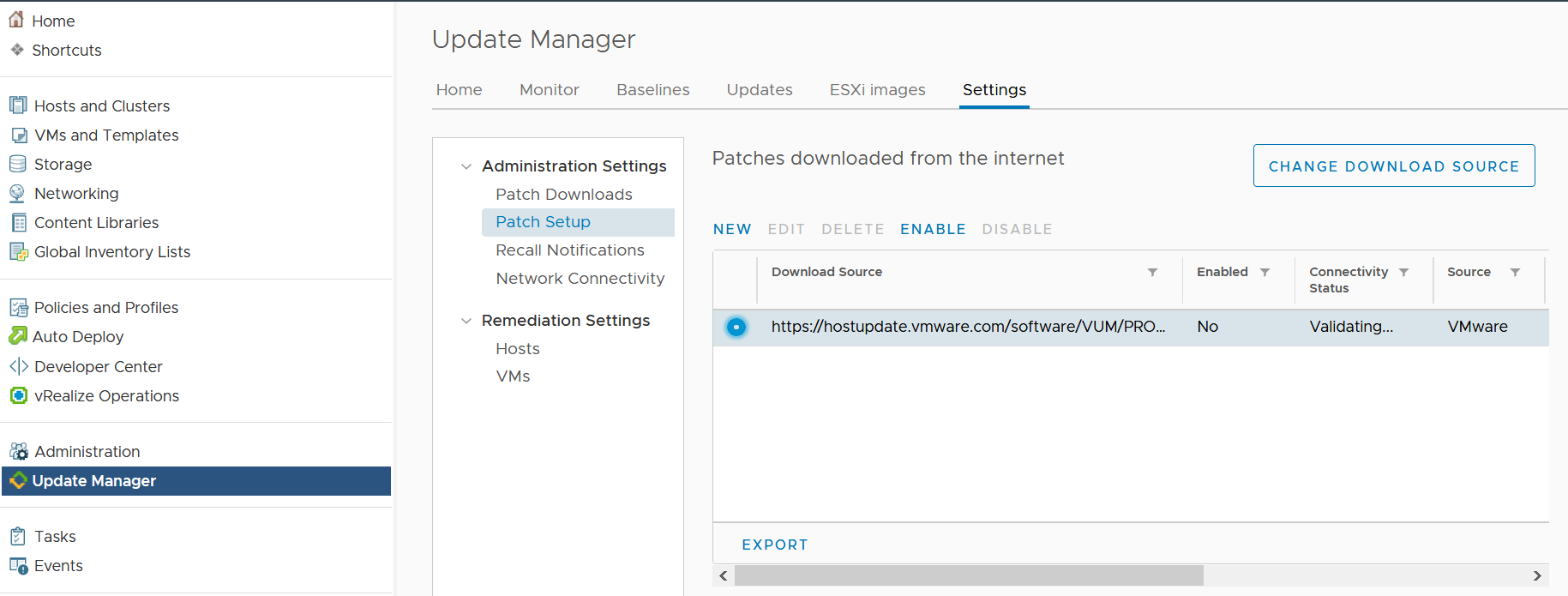

برای آپدیت آنلاین از طریق VUM به روش زیر اقدام میکنیم:

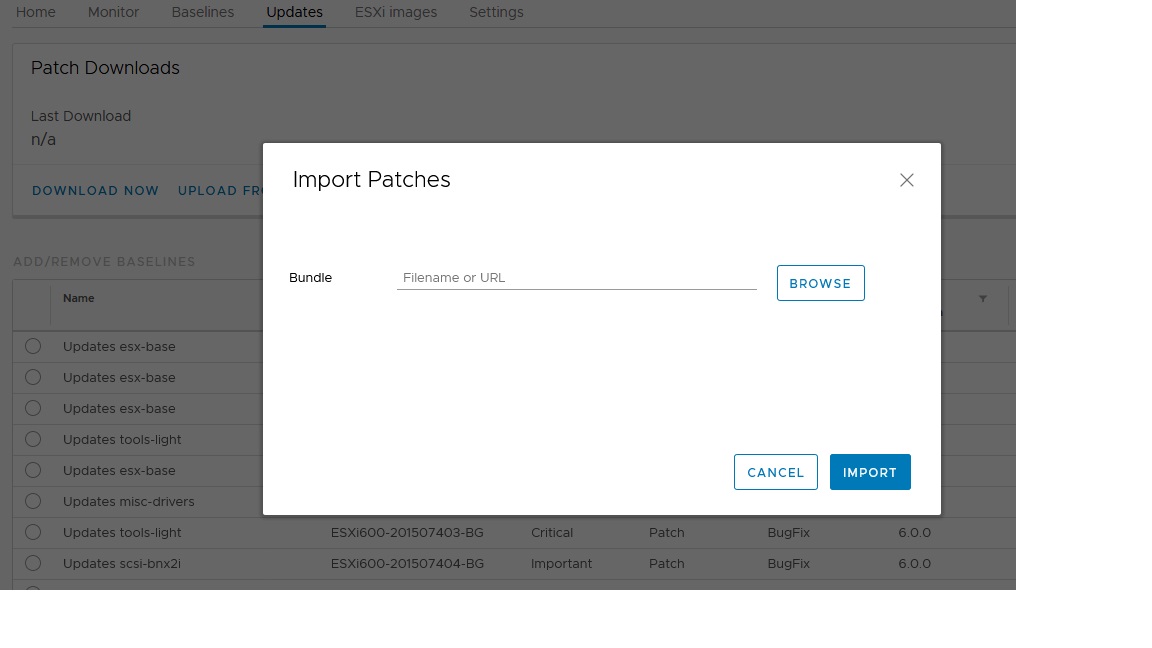

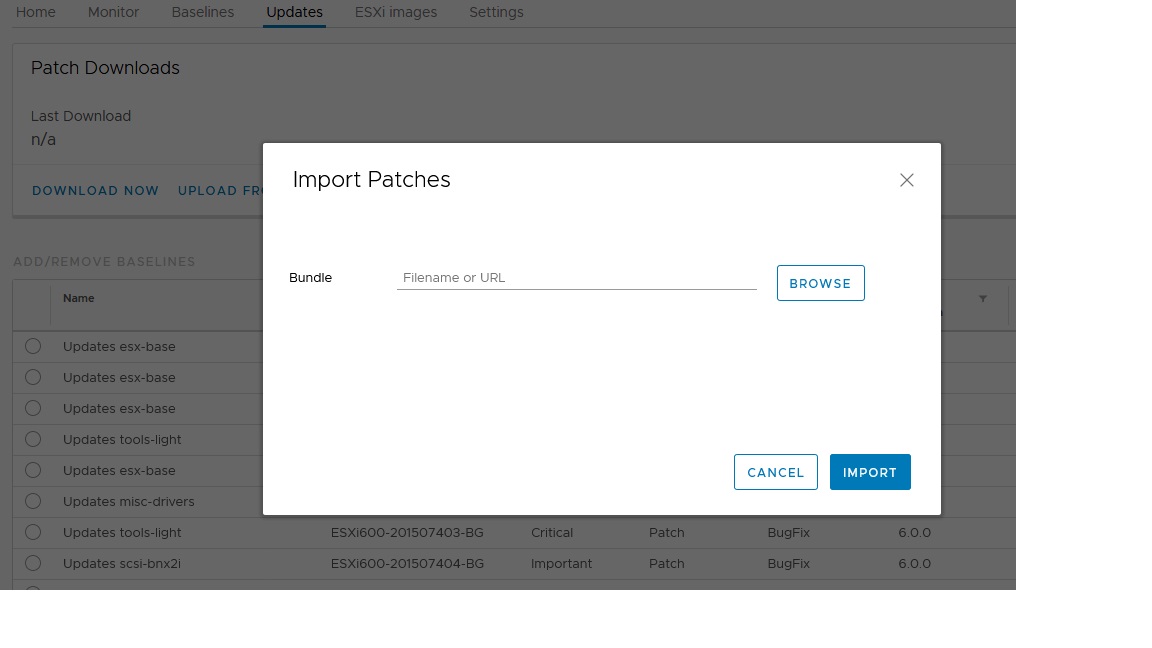

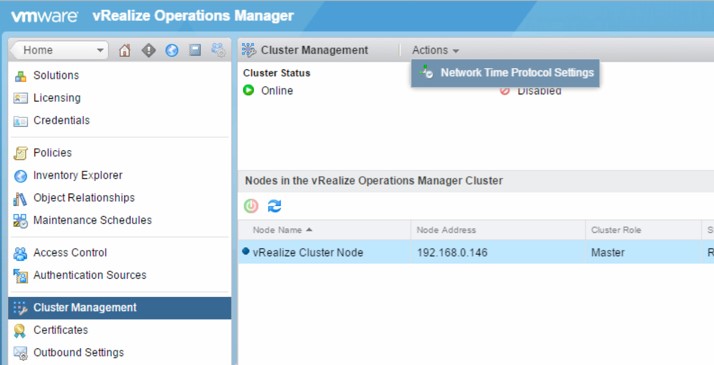

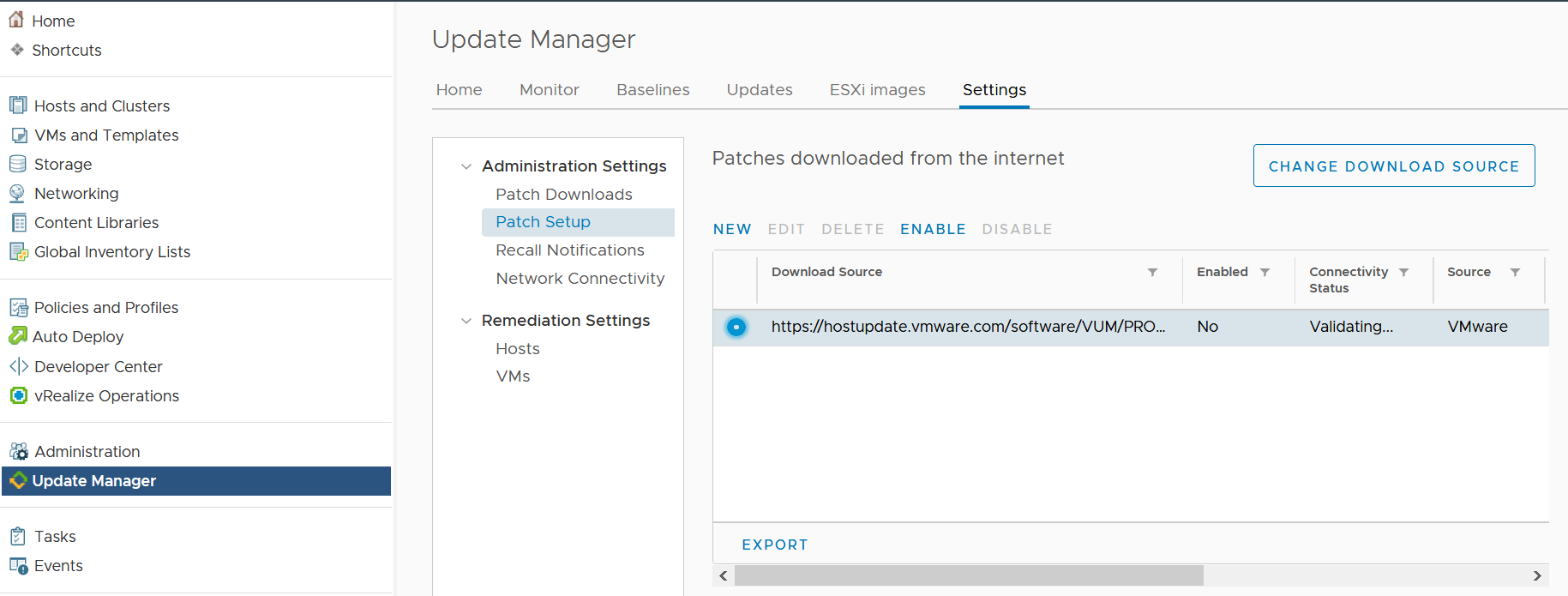

در صورتی که از vcenter 6.7 به بعد استفاده میکنید، از طریق منوی home می توانید به پلاگین مربوط به VUM یا vsphere update manager دسترسی پیدا کنید. همانطور که در تصویر پیداست ابتدا باید از طریق گزینه patch setup در قسمت setting آدرس سایت VMware را فعال کنید.

همچنین در این قسمت میتوانید، تنظیمات مربوط به چگونگی دانلود patch ها و notification ها و تنظیمات مربوط به اتصال از طریق پراکسی را انجام دهید.

پس از تنظیم کردن این گزینه، patch های دریافتی شما در منوی Updates نمایش داده خواهند شد.

پس از تنظیم کردن این گزینه، patch های دریافتی شما در منوی Updates نمایش داده خواهند شد.

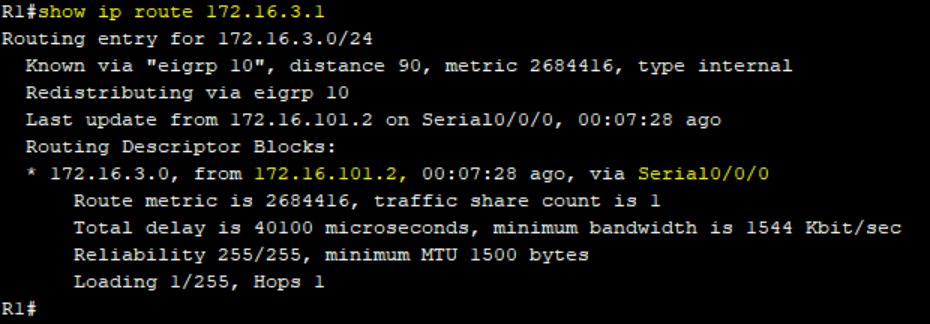

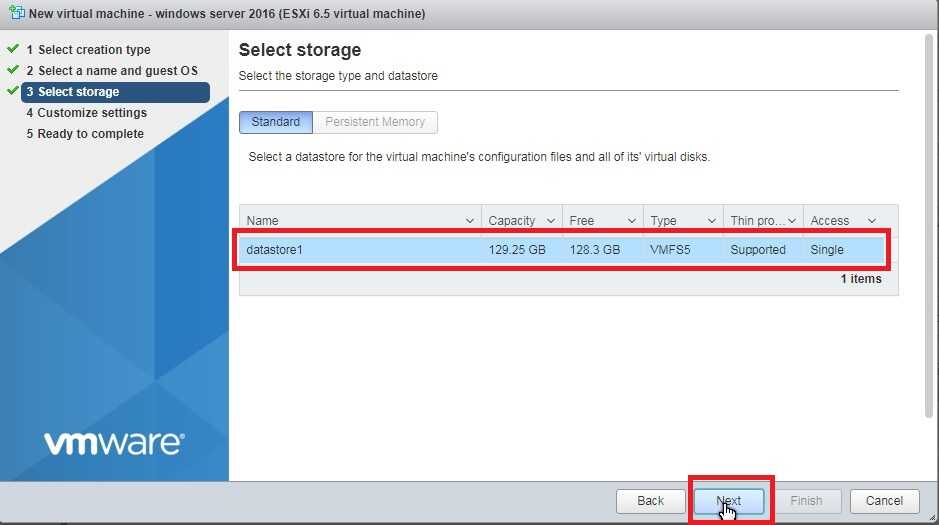

به صورت کلی، بعد از دانلود Patch ها، باید مراحل زیر را برای آپدیت انجام دهید.

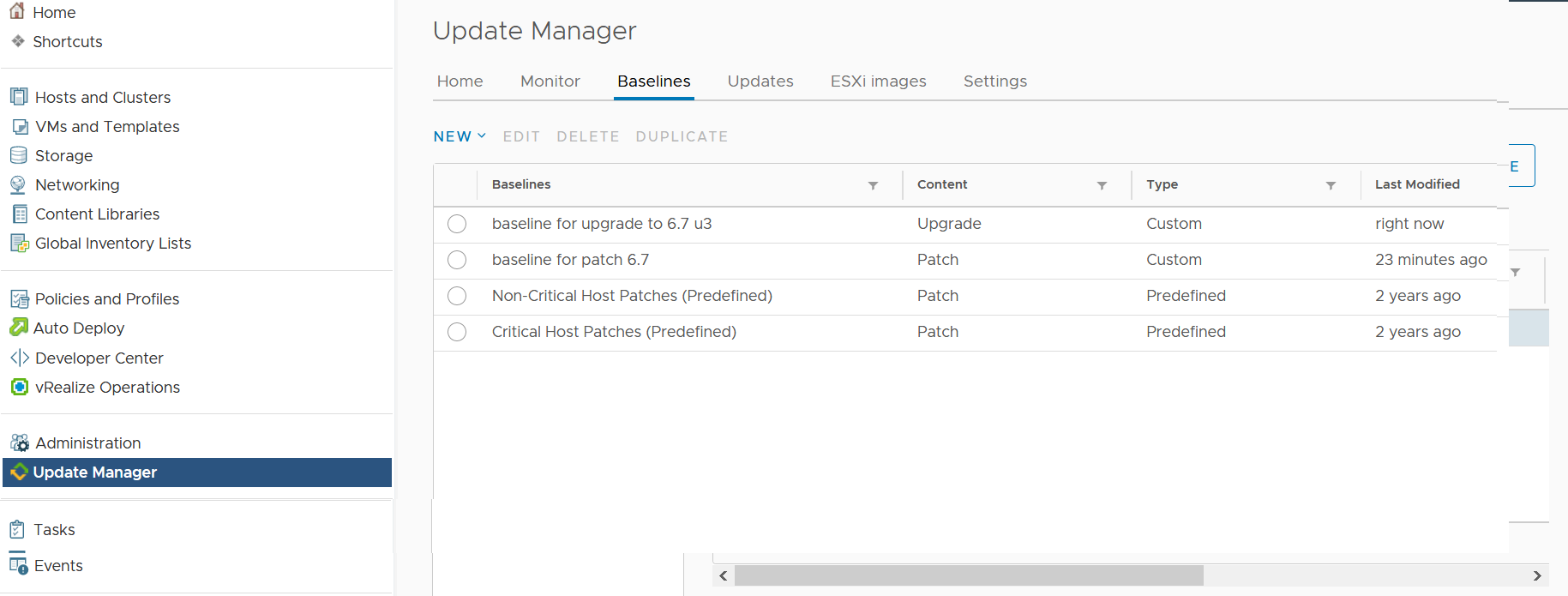

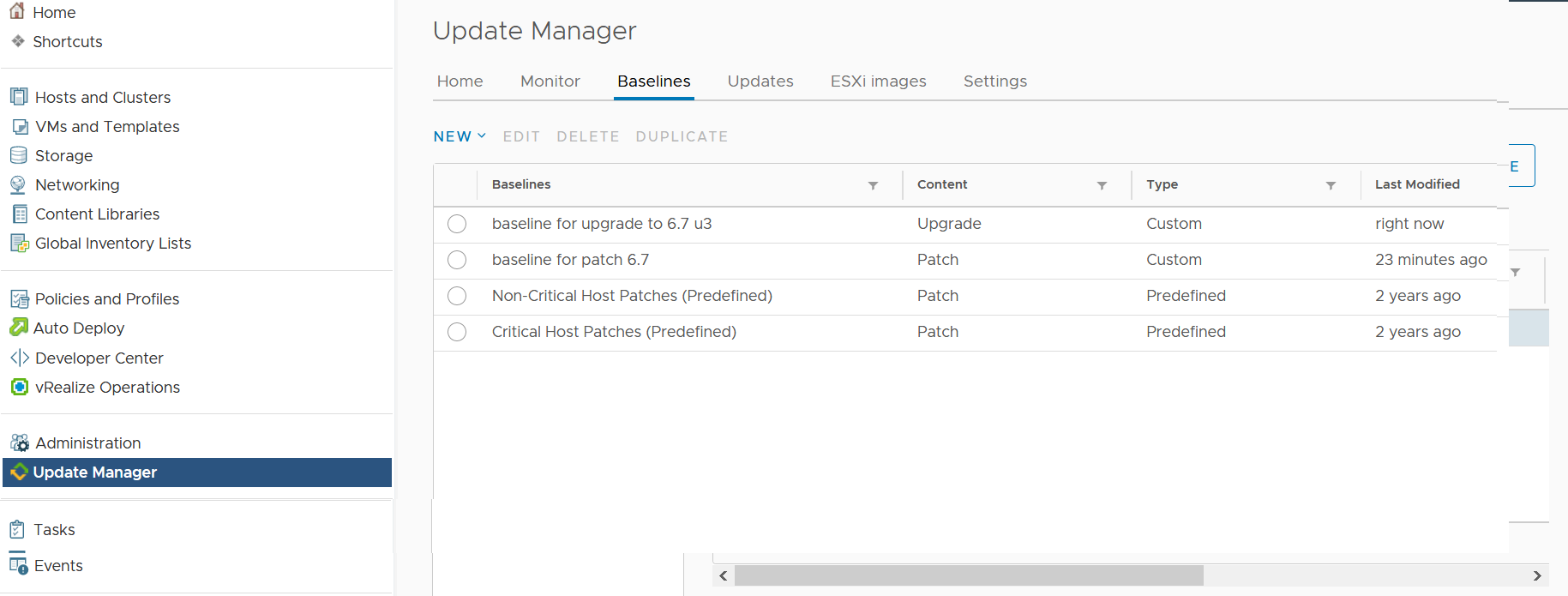

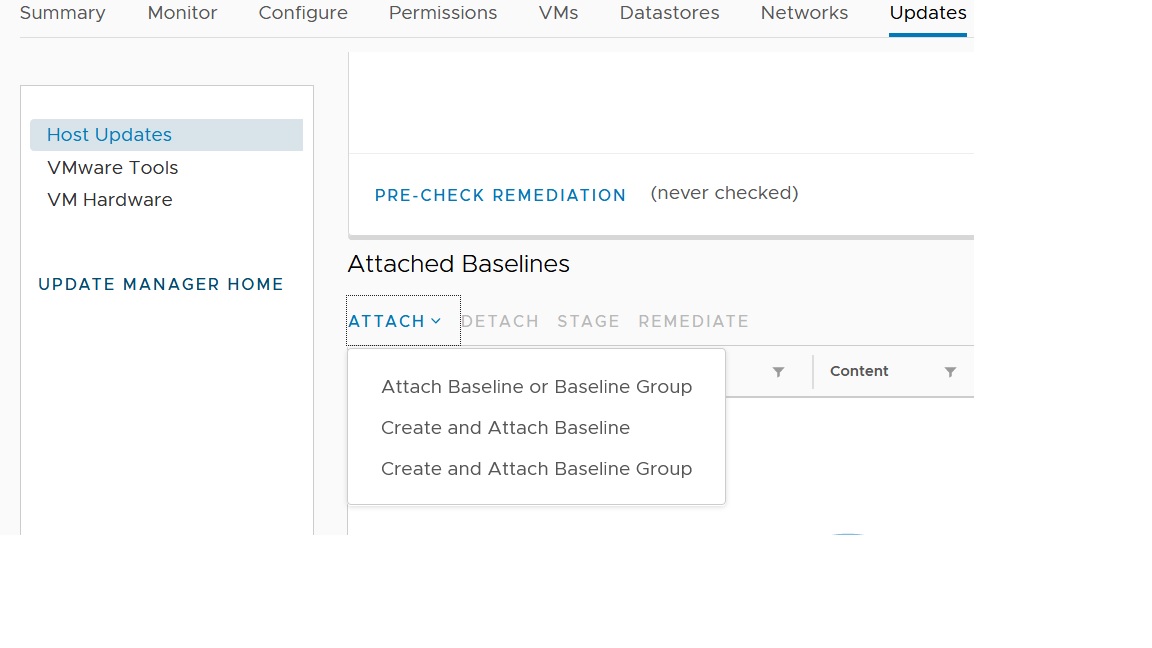

ابتدا یک baseline یا baseline group بسازید که در واقع فیلتری است برای اینکه شما آپدیت های خاص و مد نظر خود را برای نسخه خاص در یک گروه قرار دهید. مثال هایی از این موضوع را در تصویر زیر می بینید.

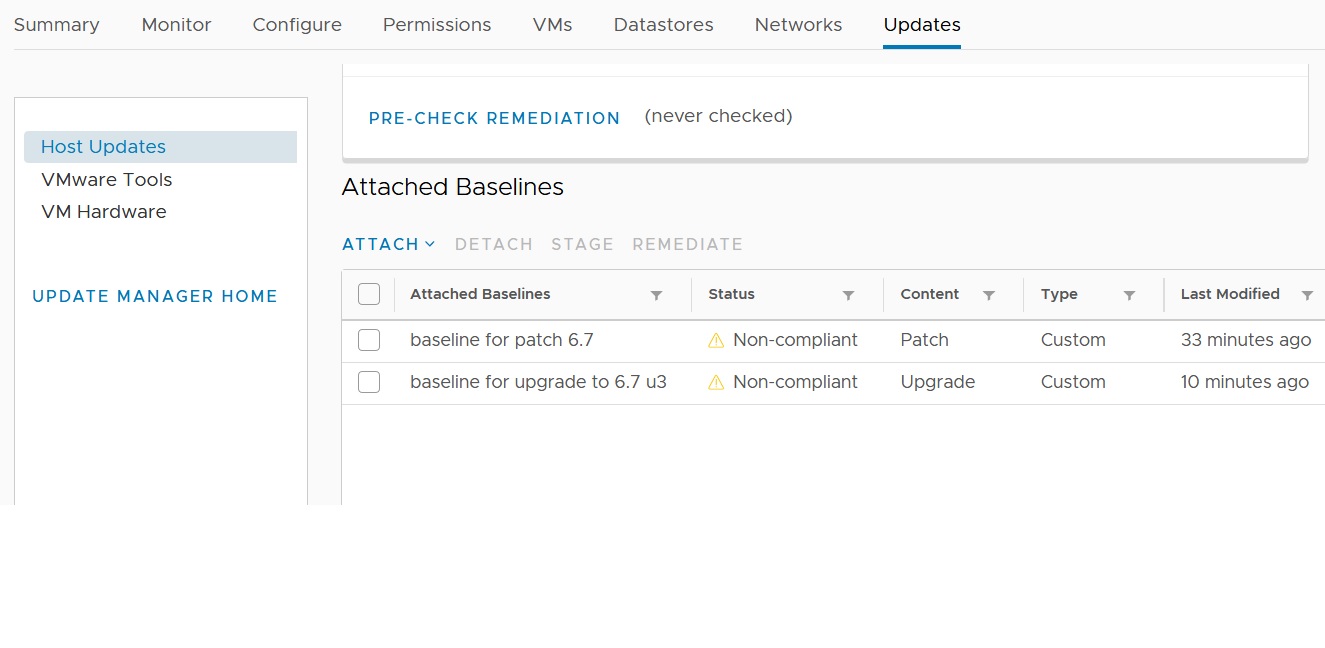

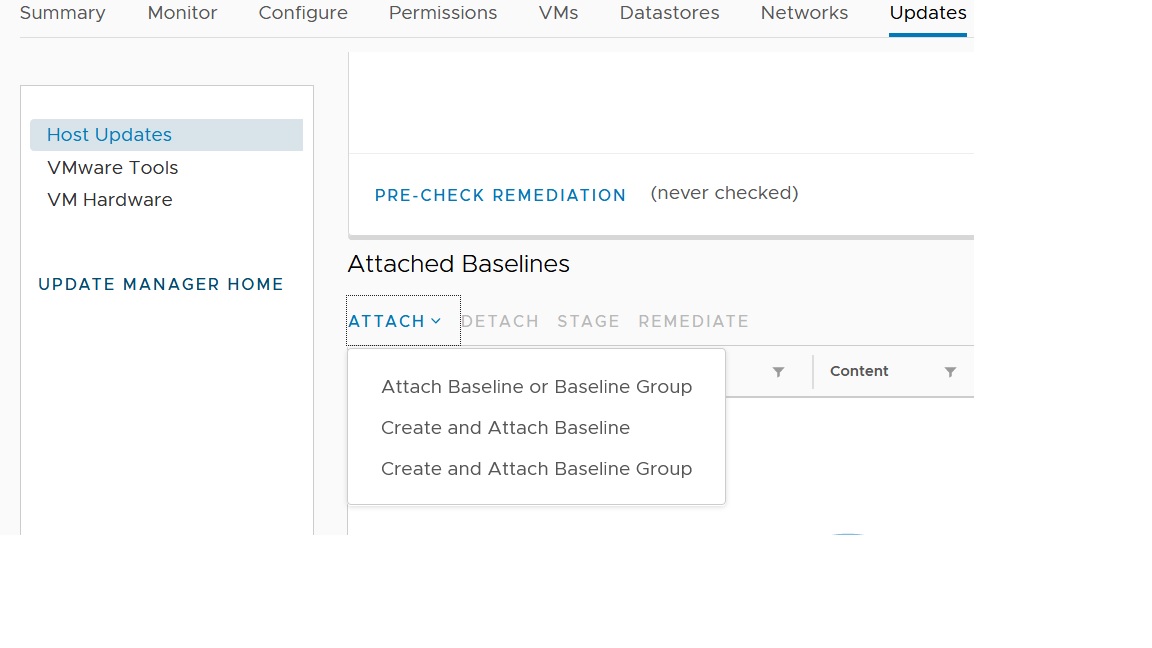

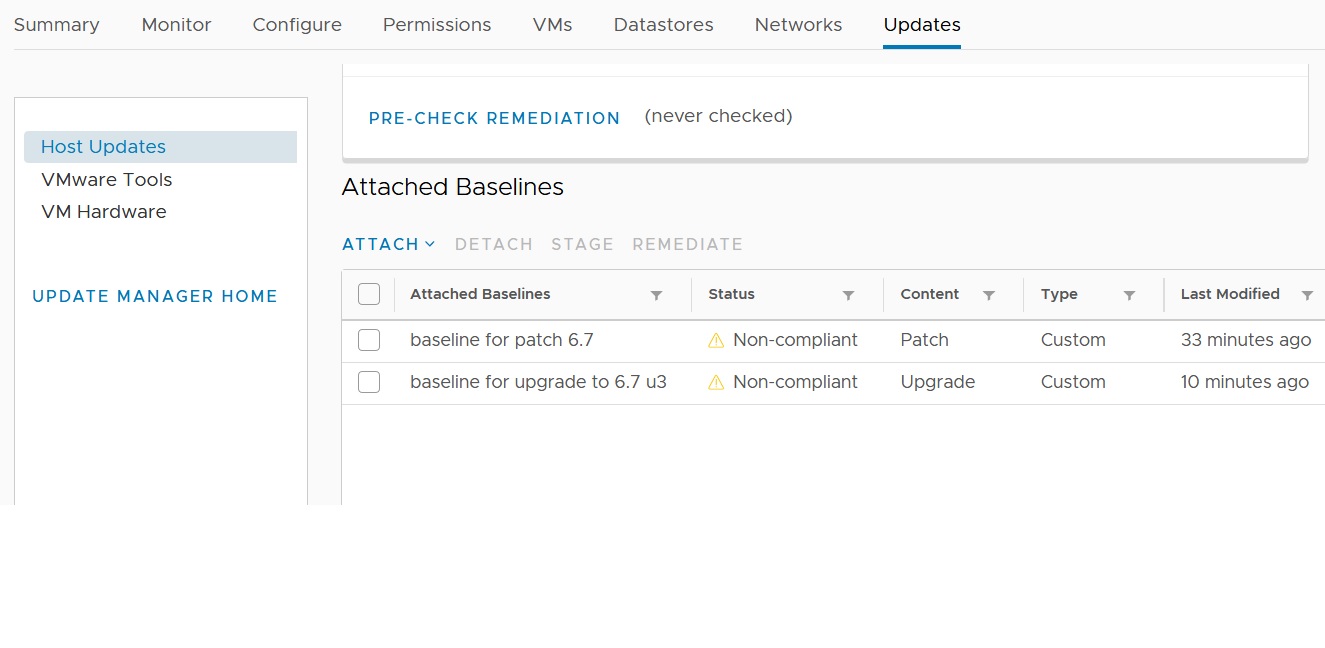

پس از ایجاد baseline باید آن را به هاست های خود Attach کنید و سپس گزینه Check compliance را بزنید تا سازگاری آپدیت ها با هاست شما اسکن و بررسی شود.

پس از ایجاد baseline باید آن را به هاست های خود Attach کنید و سپس گزینه Check compliance را بزنید تا سازگاری آپدیت ها با هاست شما اسکن و بررسی شود.

در صورتی که این baseline با هاست شما سازگاری داشته باشد می توانید با استفاده از گزینه Remediate آنرا برر روی هاست مورد نظر اپلای کنید. تنظیمات مربوط به Remediation هاست ها و ماشین های مجازی را می توانید از منوی setting مربوط به VUM تغییر دهید.

در صورتی که این baseline با هاست شما سازگاری داشته باشد می توانید با استفاده از گزینه Remediate آنرا برر روی هاست مورد نظر اپلای کنید. تنظیمات مربوط به Remediation هاست ها و ماشین های مجازی را می توانید از منوی setting مربوط به VUM تغییر دهید.

نکته:

با استفاده از گزینه stage می توانید میزان زمانی را که هاست شما برای Update در حالت MM قرار دارد را کاهش دهید.

همچنین با استفاده از گزینه pre-check remediation می توانید به مشکلاتی که ممکن است پس از remediation برای شما به وجود بیاید، آگاه شوید و راههای برطرف سازی آنها را بدانید.

نکته: برای خودکار سازی پروسه آپدیت می توانید از یک Scheduled task در وی سنتر استفاده کنید.

آپدیت آفلاین:

در این روش، همانطور که از نام آن پیداست، ابتدا شما می بایست فایل مربوط به آپدیت را که میتواند هر یک از انوع Major، Minor ویا Patch باشد از قبل دانلود کرده و به صورت آفلاین در اختیار داشته باشید.

نکته:

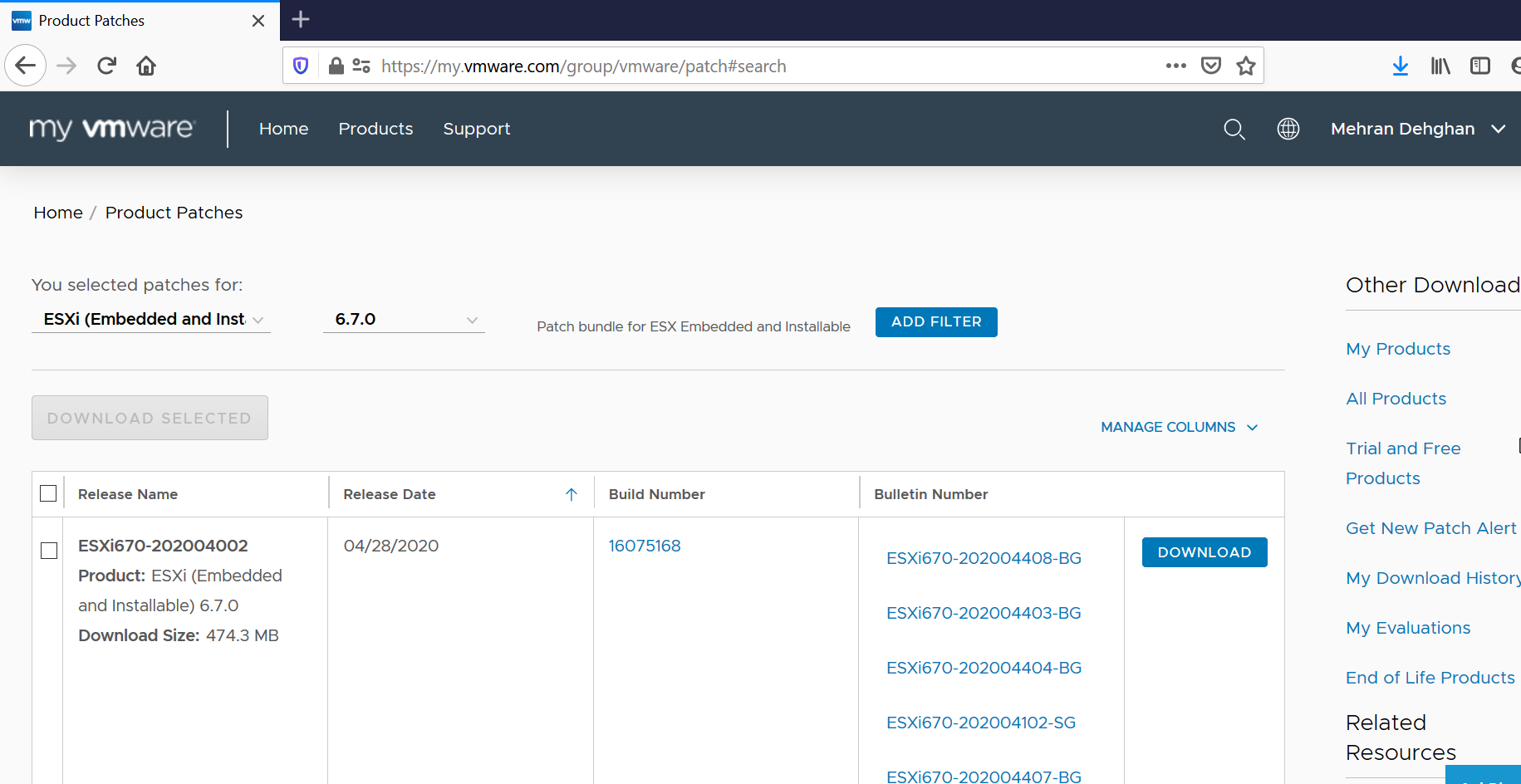

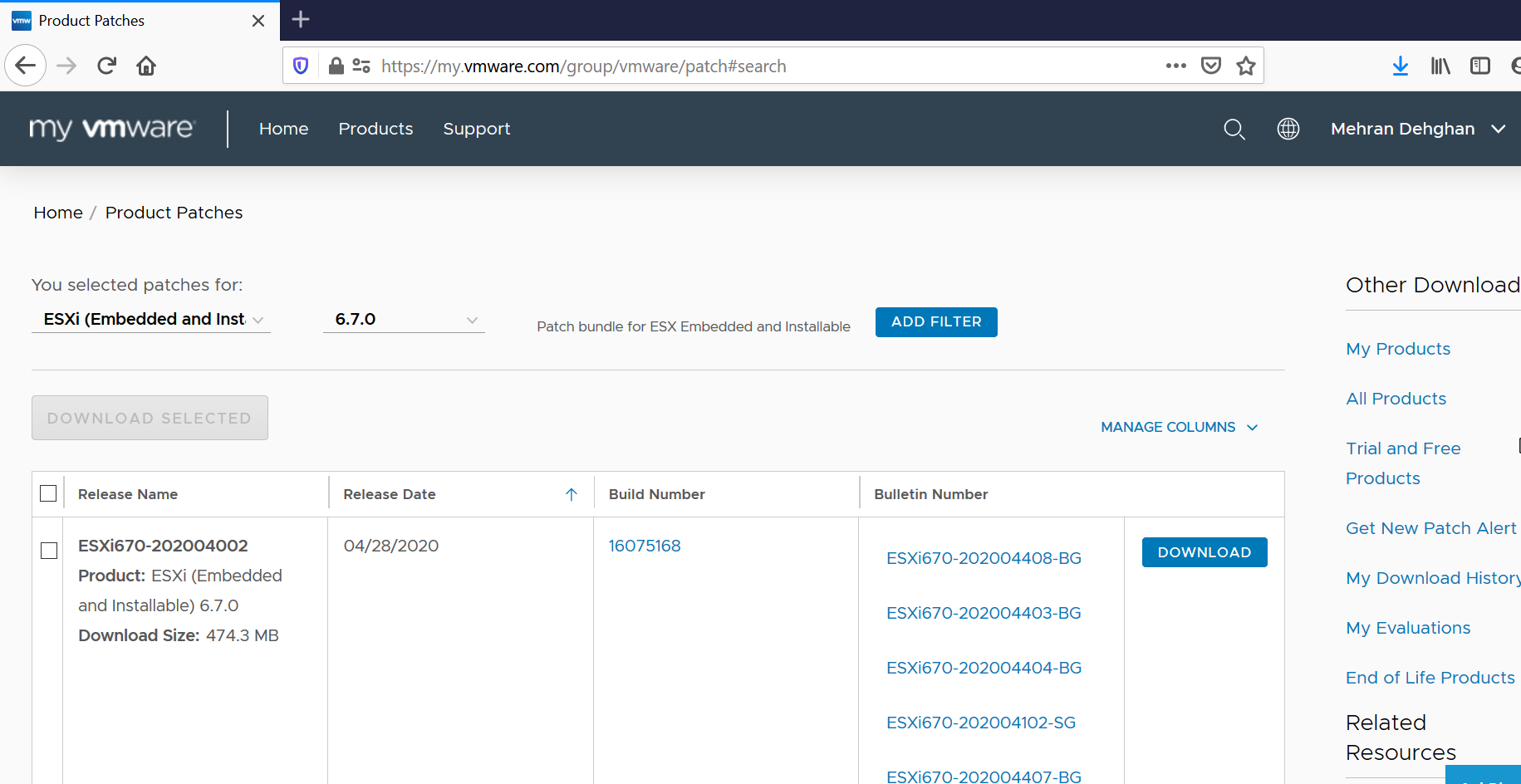

برای دانلود patch ها، میتوانید از طریق آدرس زیر پس از ورود به سایت VMware، اقدام به دانلود patch مورد نظر نمایید.

https://my.vmware.com/group/vmware/patch#search

آپدیت آفلاین با استفاده از محیط Shell

پس از دانلود patch های مورد نظر می توانید از طریق shell اقدام به نصب آن نمایید. این روش شاید یکی از مرسوم ترین روش ها نزد ادمین های مجازی سازی باشد. دقت کنید که در این روش امکان آپگرید یا Major Update را نخواهید داشت و بیشتر برای نصب Minor Update ها و Bug fix ها مورد استفاده قرار میگیرد.

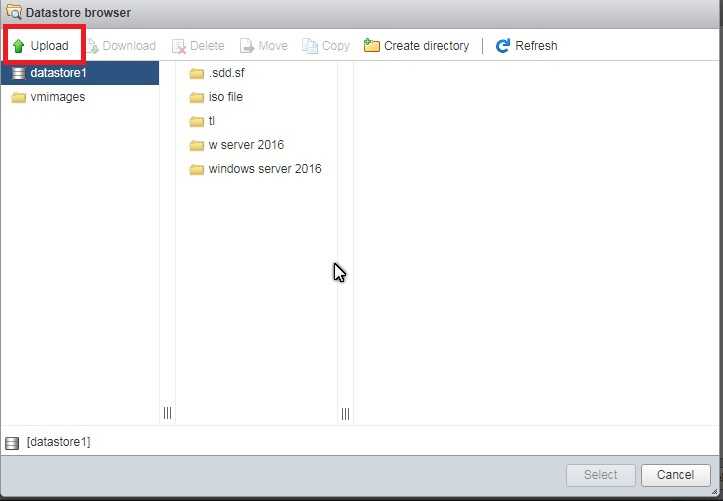

در این روش ابتدا فایل مورد نظر را در داخل یک فولدر دریکی از دیتااستورها آپلود کرده و پس از اتصال از طریق SSH، با استفاده از کامند زیر میتوانید اقدام به نصب آپدیت کنید:

Esxcli software vib update –d /vmfs/volumes/[file_path].zip

دقت کنید که در دستور بالا فایل نصبی از نوع zip می باشد به همین دلیل برای نصب آن از سوییچ –d استفاده شده است، اگر فایل مورد نظر از نوع VIB باشد باید از سوییچ –v استفاده گردد. از طرفی از این دستور هم برای نصب و هم برای آپدیت میتوانید استفاده کنید. در صورتی که میخواهید اقدام به نصب بسته کنید از دستور install به جای update استفاده کنید.

Esxcli software vib install –v /vmfs/volumes/[file_path].vib

- آپدیت با استفاده از vSphere Update Manager یا VUM

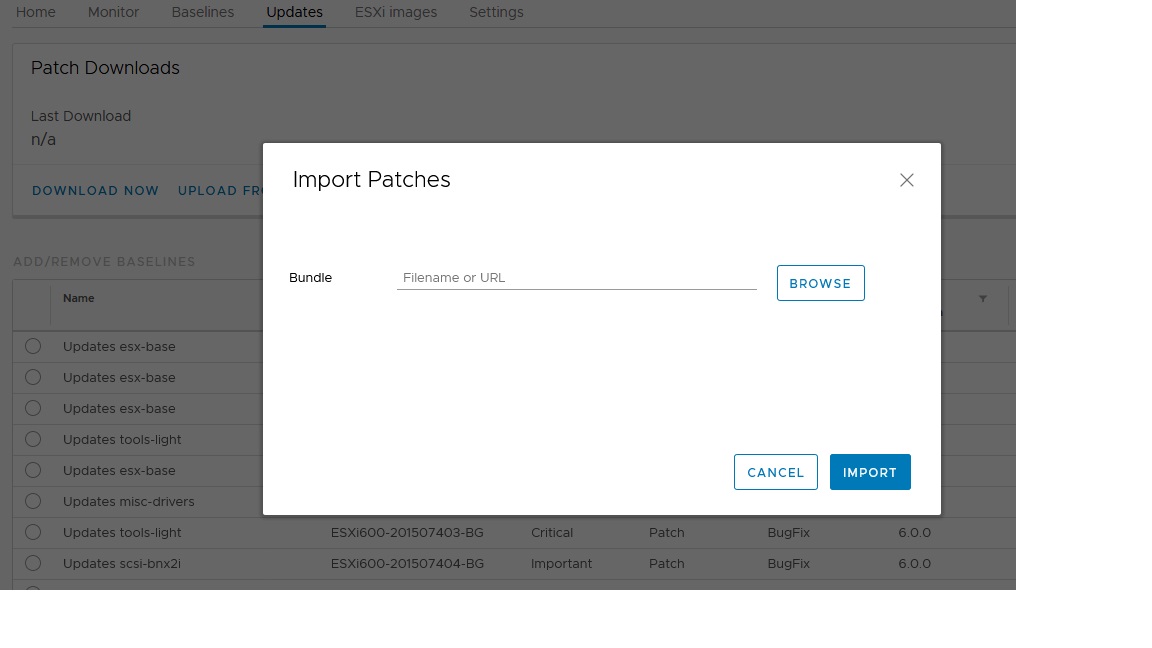

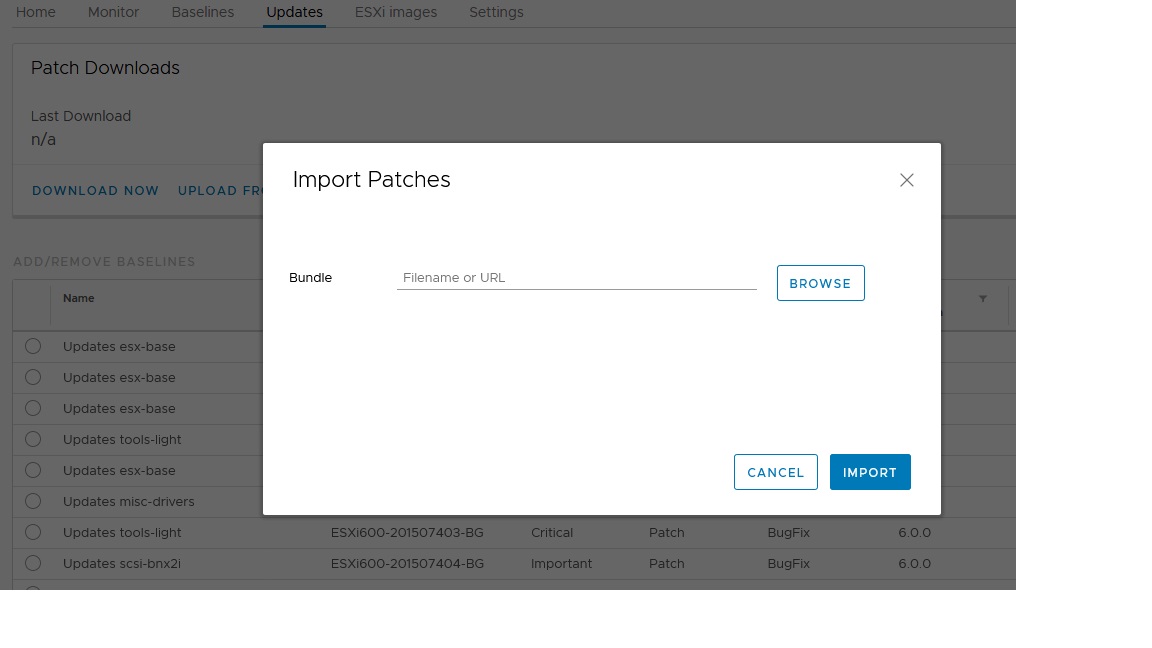

این روش کاملا مشابه روش آپدیت آنلاین با استفاده از VUM می باشد با این تفاوت که در این روش وی سنتر به صورت مستقیم برای دریافت آپدیت ها به اینترنت متصل نمی شود بلکه ابتدا آپدیت ها توسط ادمین دانلود می شوند و سپس از طریق وی سنتر، بر روی VUM آپلود می شوند.

بقیه موارد آپدیت از این روش، مانند ایجاد Baseline و اتچ کردن آن به هاست ها نیز همانند روش قبلی می باشد. فقط نکته ای که در این بخش ذکر آن الزامیست این است که شما در روش قبلی امکان آپلود کردن ایمیج کامل هاست برای آپگرید را نداشتید که این موضوع فقط از طریق آفلاین امکان پذیر است و می توانید پس از دانلود و آپلود ایمیج و ایجاد یک Baseline از نوع Upgrade به راحتی هاست خود را طبق دستورالعمل Patch کردن آن، آپگرید نمایید.

بقیه موارد آپدیت از این روش، مانند ایجاد Baseline و اتچ کردن آن به هاست ها نیز همانند روش قبلی می باشد. فقط نکته ای که در این بخش ذکر آن الزامیست این است که شما در روش قبلی امکان آپلود کردن ایمیج کامل هاست برای آپگرید را نداشتید که این موضوع فقط از طریق آفلاین امکان پذیر است و می توانید پس از دانلود و آپلود ایمیج و ایجاد یک Baseline از نوع Upgrade به راحتی هاست خود را طبق دستورالعمل Patch کردن آن، آپگرید نمایید.

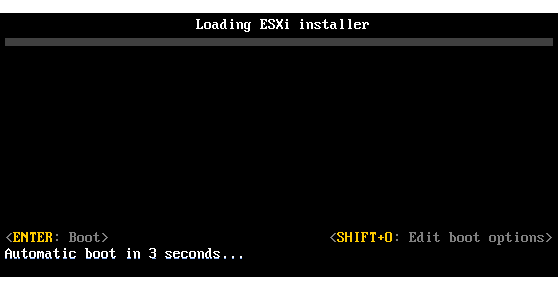

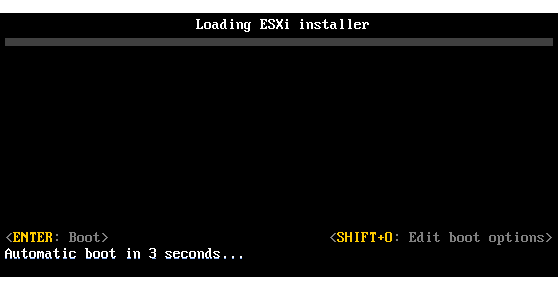

- آپدیت آفلاین با روش interactive

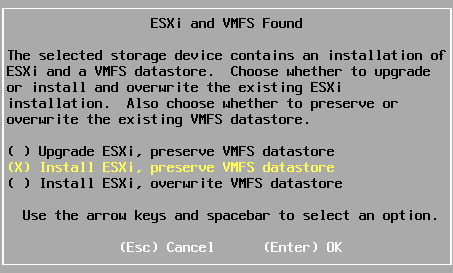

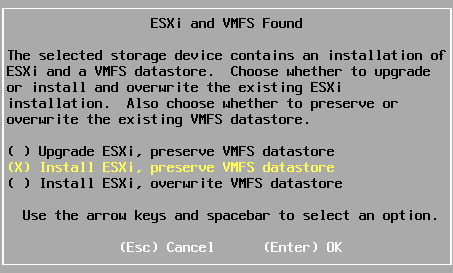

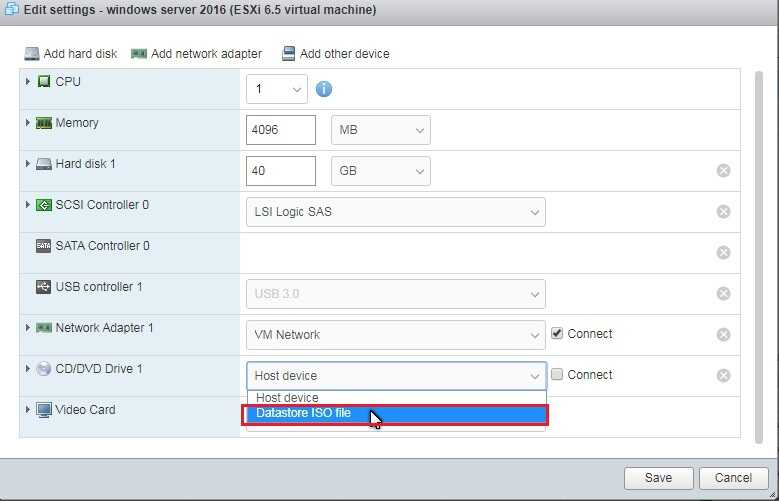

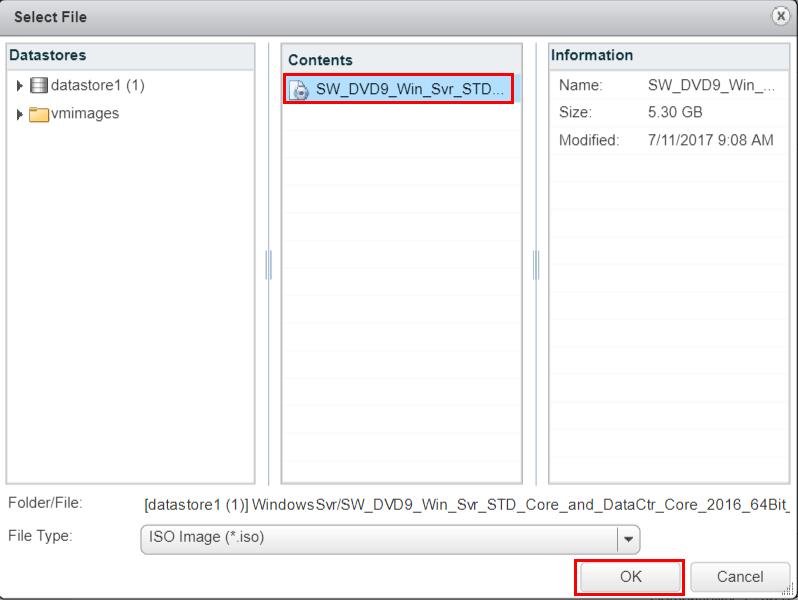

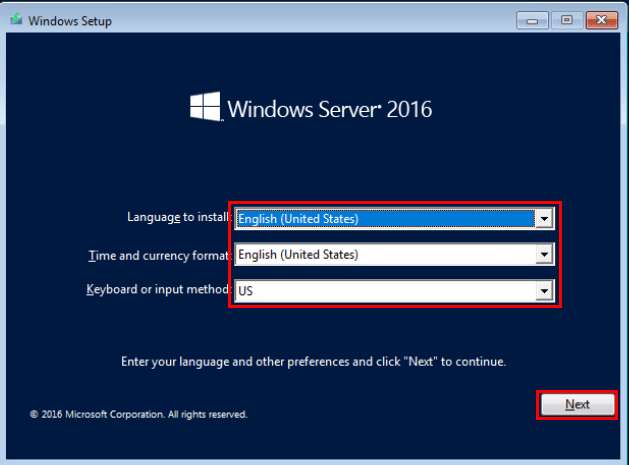

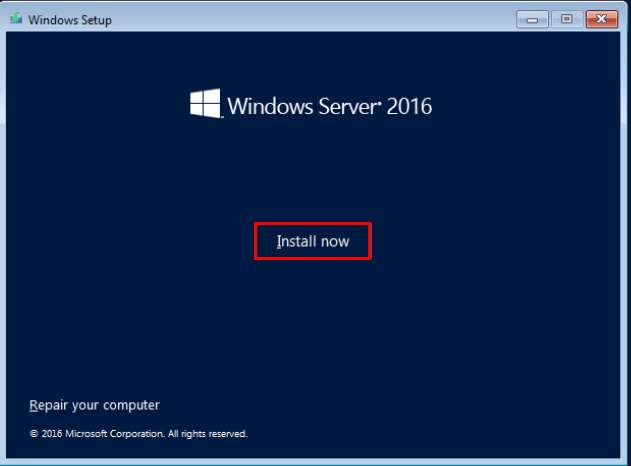

این روش شاید ساده ترین روش برای آپگرید ESXi باشد و بیشتر برای Major Update استفاده می شود، ولی امکان Minor update نیز با این روش وجود دارد. روش interactive به این صورت است که شما با مونت کردن یک فایل ایزو که حاوی نسخه بالاتر می باشد، میتوانید پس از ریستارت کردن سرورمراحل نصب را طی نمایید و در هنگامی که مسیر نصب یا آپگرید ESXi را به برنامه میدهید، گزینه های زیر برای شما نمایش داده خواهد شد.

Upgrade ESXi, preserve vmfs datastore:

با انتخاب این گزینه، ESXi شما آپگرید خواهد شد و کلیه تنظیمات شما باقی خواهد ماند و دیتا استورهای موجود حفظ خواهند شد.

Install ESXi, preserve vmfs datastore:

با انتخاب این گزینه، ESXi به صورت Fresh نصب خواهد شد و تنظیمات قبلی شما دیگر در دسترس نخواهد بود و دیتا استورهای موجود حفظ خواهند شد.

Install ESXi, overwrite vmfs datastore:

با انتخاب این گزینه، ESXi به صورت Fresh نصب خواهد شد و تنظیمات قبلی شما دیگر در دسترس نخواهد بود و محتویات دیتا استورهای موجود نیز به کلی پاک می شوند.

نکته:

به جز موارد بالا روش دیگری تحت عنوان Scripted installation and upgrade نیز موجود می باشد که بیشتر برای زمانی استفاده می شود که نیاز به آپدیت تعداد زیادی ESXi دارید و در آن با ایجاد یک اسکریپت و به صورت Unattended می توان اقدام به نصب ESXi و یا آپگرید آن نمود.

برای این کار پس ازتغییر محتویات فایل kickstart، با دستورهایی که از این لینک قابل مشاهده است،و قرار دادن آن در مسیری که از طریق پروتکلهای FTP، HTTP، HTTPS، NFS ویا بر روی USB Flash / CD ROM در دسترس باشد، پس از ریست کردن هاست و قبل از بوت شدن ESXi و در قسمت Boot options، مسیر فایل Kickstart را به آن داد و با کمترین زحمت اقدام به آپگرید هاست ها نمود.

در این مطلب سعی بر آن شد، کلیه روش های آپدیت کردن ESXi به صورت عملی برای علاقه مندان توضح داده شود. در صورتی که سوالی در این زمینه داشتید، حتما در قسمت کامنت ها ما را از آن مطلع سازید.

در این مطلب سعی بر آن شد، کلیه روش های آپدیت کردن ESXi به صورت عملی برای علاقه مندان توضح داده شود. در صورتی که سوالی در این زمینه داشتید، حتما در قسمت کامنت ها ما را از آن مطلع سازید.

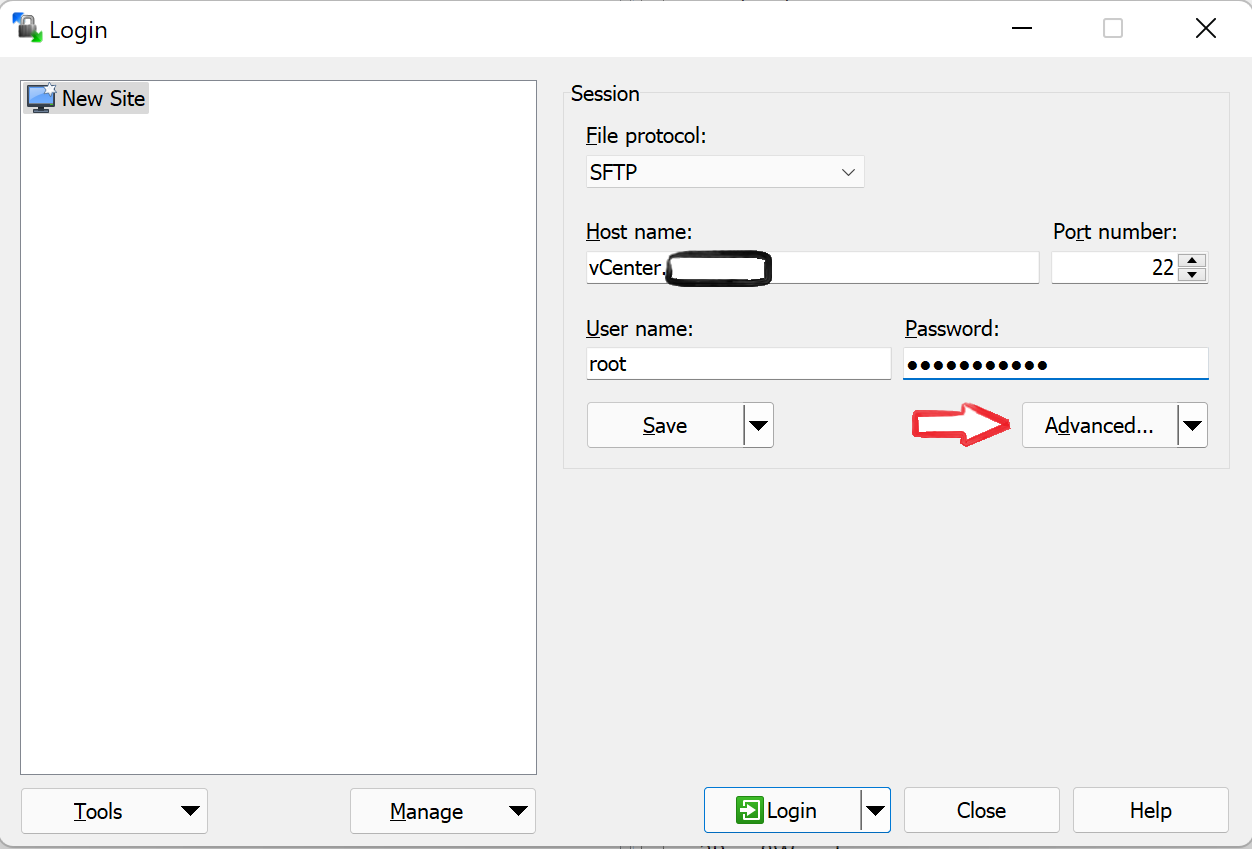

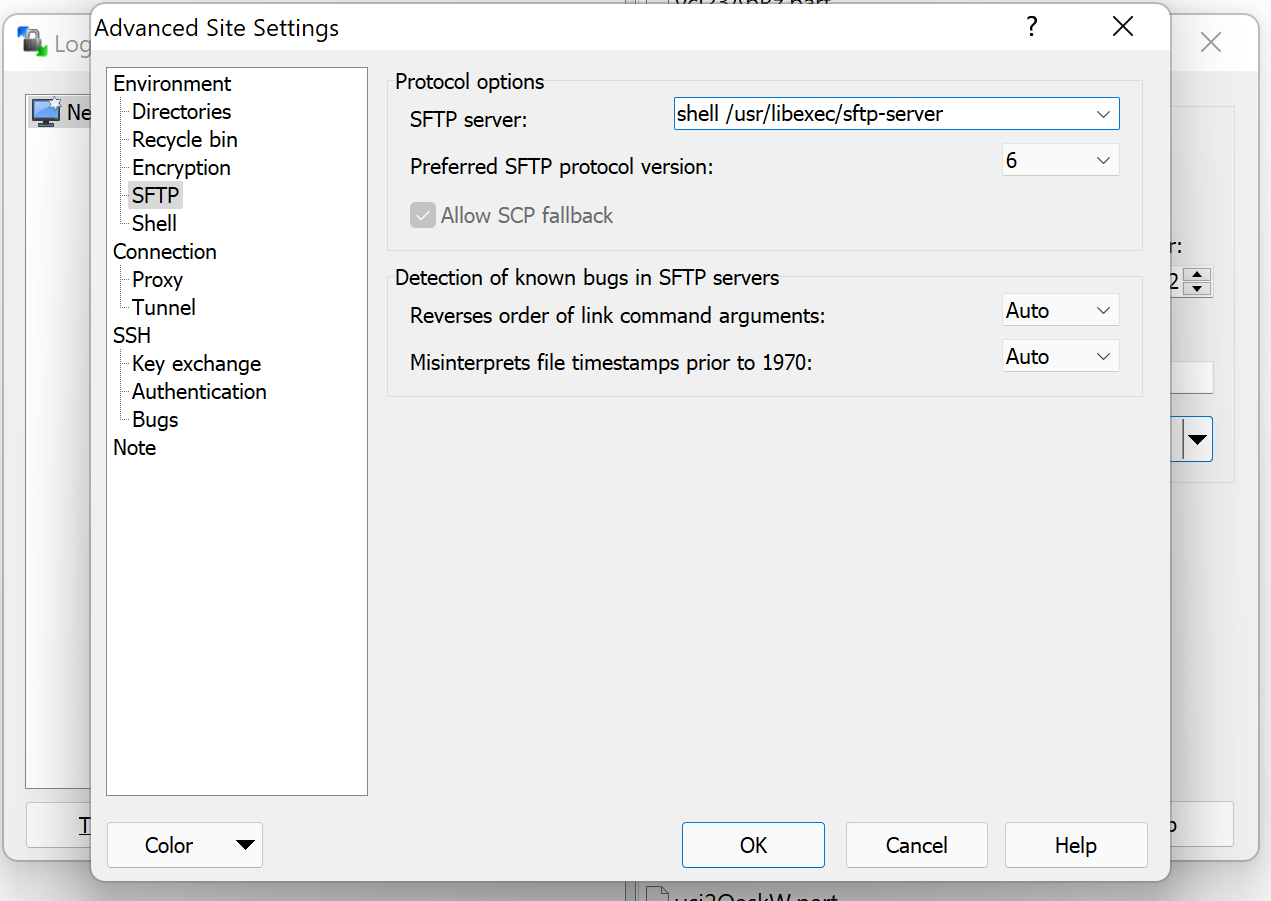

بر روی دکمه Advanced کلیک کنید و در تب SFTP در قسمت SFTP Server خط زیر را مطابق شکل وارد کنید :

بر روی دکمه Advanced کلیک کنید و در تب SFTP در قسمت SFTP Server خط زیر را مطابق شکل وارد کنید : سپس اوکی کنید و گزینه login را وارد نمایید.

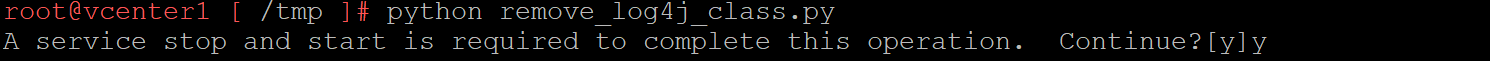

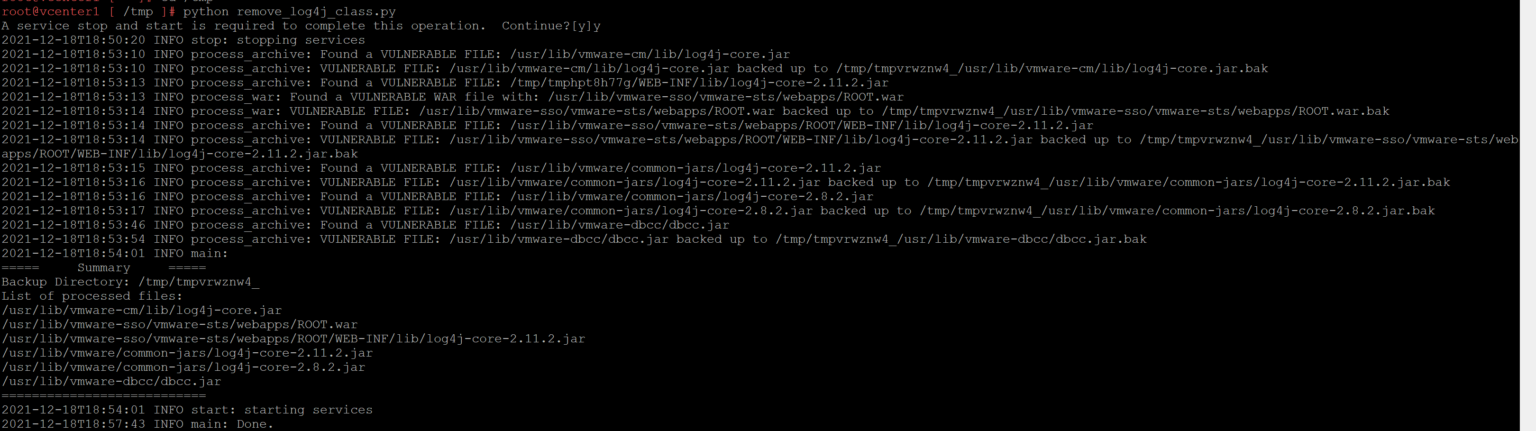

سپس اوکی کنید و گزینه login را وارد نمایید. در نهایت شکل زیر اتمام کار را نمایش می دهد .

در نهایت شکل زیر اتمام کار را نمایش می دهد .

پس از تنظیم کردن این گزینه، patch های دریافتی شما در منوی Updates نمایش داده خواهند شد.

پس از تنظیم کردن این گزینه، patch های دریافتی شما در منوی Updates نمایش داده خواهند شد. پس از ایجاد baseline باید آن را به هاست های خود Attach کنید و سپس گزینه Check compliance را بزنید تا سازگاری آپدیت ها با هاست شما اسکن و بررسی شود.

پس از ایجاد baseline باید آن را به هاست های خود Attach کنید و سپس گزینه Check compliance را بزنید تا سازگاری آپدیت ها با هاست شما اسکن و بررسی شود. در صورتی که این baseline با هاست شما سازگاری داشته باشد می توانید با استفاده از گزینه Remediate آنرا برر روی هاست مورد نظر اپلای کنید. تنظیمات مربوط به Remediation هاست ها و ماشین های مجازی را می توانید از منوی setting مربوط به VUM تغییر دهید.

در صورتی که این baseline با هاست شما سازگاری داشته باشد می توانید با استفاده از گزینه Remediate آنرا برر روی هاست مورد نظر اپلای کنید. تنظیمات مربوط به Remediation هاست ها و ماشین های مجازی را می توانید از منوی setting مربوط به VUM تغییر دهید.

بقیه موارد آپدیت از این روش، مانند ایجاد Baseline و اتچ کردن آن به هاست ها نیز همانند روش قبلی می باشد. فقط نکته ای که در این بخش ذکر آن الزامیست این است که شما در روش قبلی امکان آپلود کردن ایمیج کامل هاست برای آپگرید را نداشتید که این موضوع فقط از طریق آفلاین امکان پذیر است و می توانید پس از دانلود و آپلود ایمیج و ایجاد یک Baseline از نوع Upgrade به راحتی هاست خود را طبق دستورالعمل Patch کردن آن، آپگرید نمایید.

بقیه موارد آپدیت از این روش، مانند ایجاد Baseline و اتچ کردن آن به هاست ها نیز همانند روش قبلی می باشد. فقط نکته ای که در این بخش ذکر آن الزامیست این است که شما در روش قبلی امکان آپلود کردن ایمیج کامل هاست برای آپگرید را نداشتید که این موضوع فقط از طریق آفلاین امکان پذیر است و می توانید پس از دانلود و آپلود ایمیج و ایجاد یک Baseline از نوع Upgrade به راحتی هاست خود را طبق دستورالعمل Patch کردن آن، آپگرید نمایید.

در این مطلب سعی بر آن شد، کلیه روش های آپدیت کردن ESXi به صورت عملی برای علاقه مندان توضح داده شود. در صورتی که سوالی در این زمینه داشتید، حتما در قسمت کامنت ها ما را از آن مطلع سازید.

در این مطلب سعی بر آن شد، کلیه روش های آپدیت کردن ESXi به صورت عملی برای علاقه مندان توضح داده شود. در صورتی که سوالی در این زمینه داشتید، حتما در قسمت کامنت ها ما را از آن مطلع سازید.

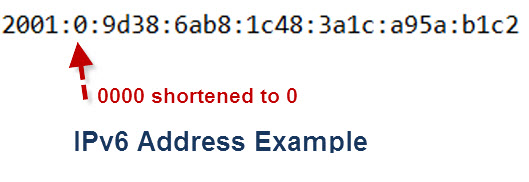

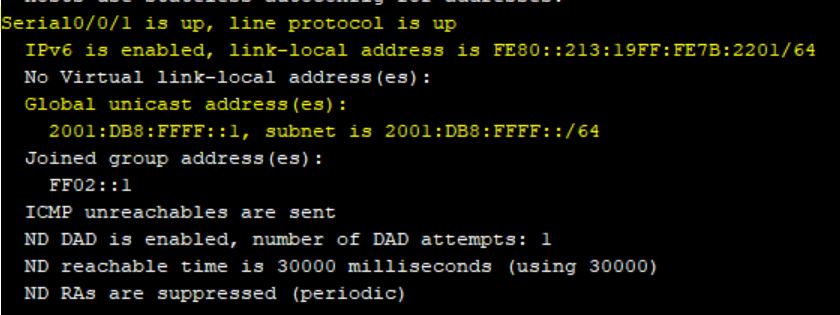

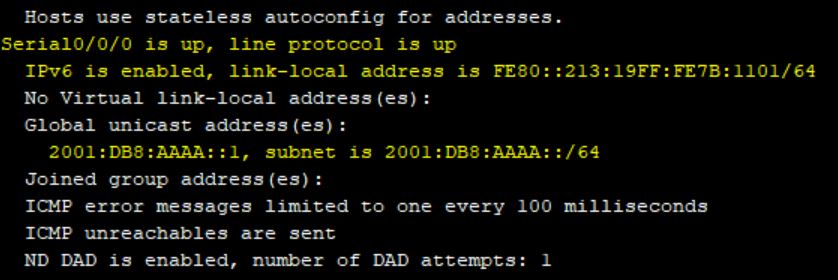

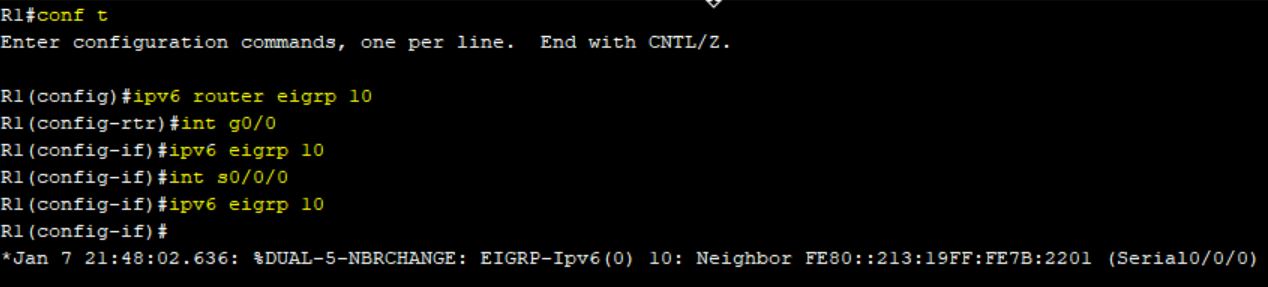

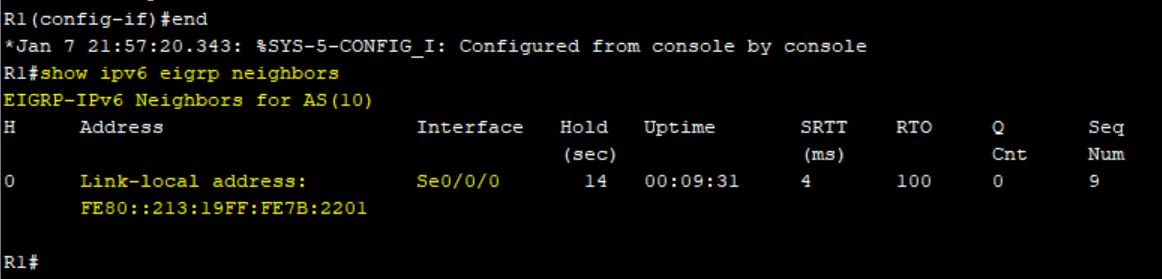

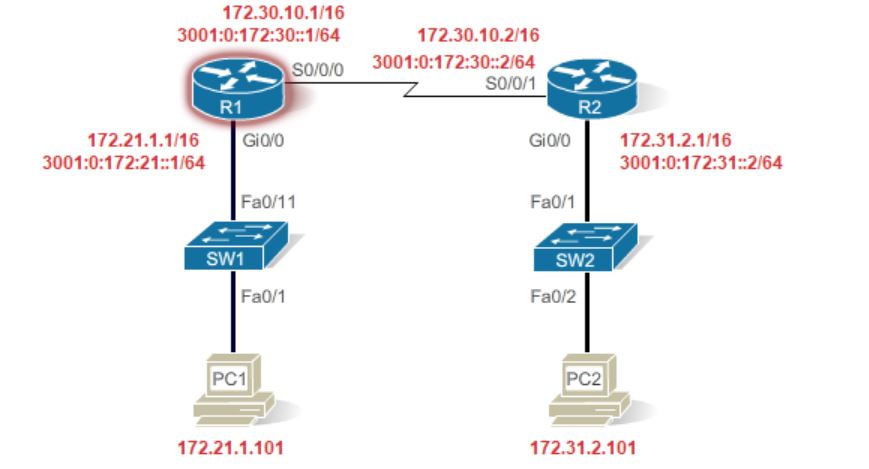

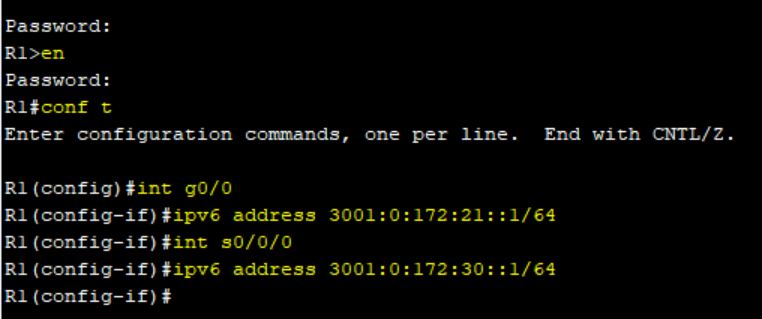

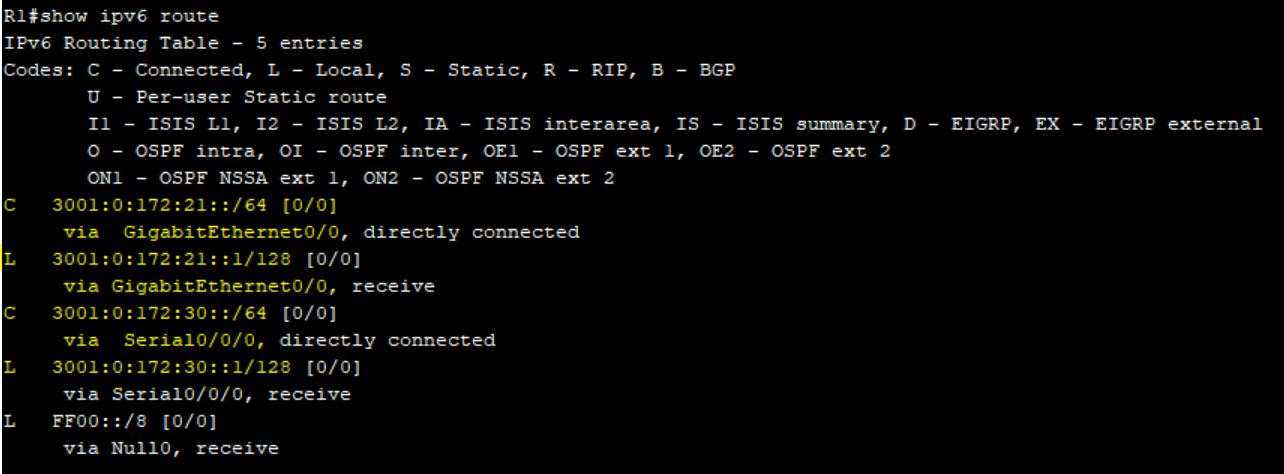

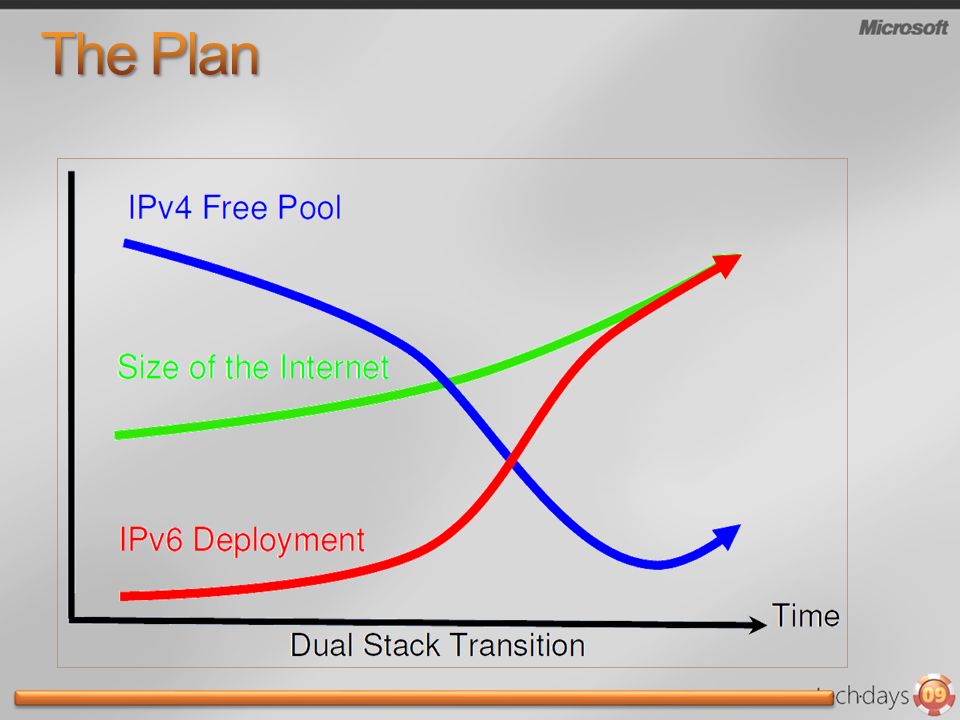

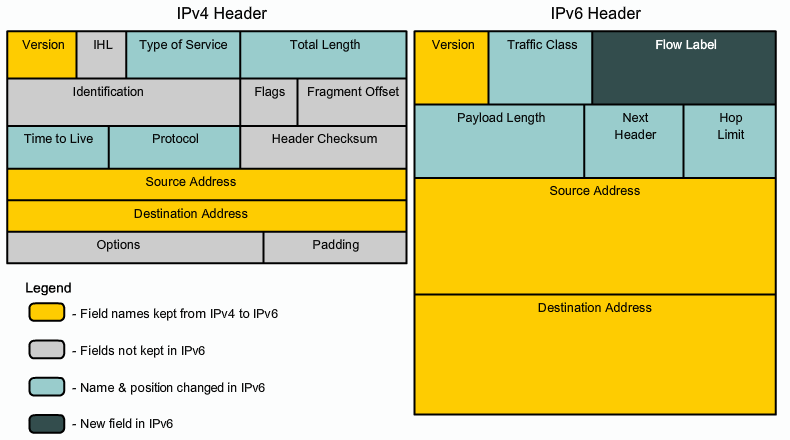

درIPV6 می توان بنا به شرایط مختلف آدرس را به صورت خلاصه نوشت:

درIPV6 می توان بنا به شرایط مختلف آدرس را به صورت خلاصه نوشت: