معرفی پروتکل PPP :همانطور که می دانید پروتکل HDLC به دلیل عدم وجود مکانیزم های احراز هویت امروزه به ندرت مورد استفاده قرار می گیرد. در این مقاله پروتکل پیشرفته تری به نام PPP را به شما معرفی خواهیم کرد. با ما همراه باشید:

PPP یا Point to Point Protocol

جالب است بدانید که PPP نیز بر پایه HDLC بنا شده است. این پروتکل WAN Encapsulation که جهت ارتباطات نقطه به نقطه از آن بهره می برند در واقع یک HDLC بهبود یافته است. اما در مقایسه با HDLC ویژگی های زیادی به آن افزوده شده است. برای مثال همان طور که گفته شد High-Level Data Link Control خاصیت Authentication یا احراز حویت ندارد. اما PPP دارای این قابلیت می باشد. در ادامه پروتکل های Authentication را که Point to Point Protocol از آن ها بهره می برد را معرفی خواهیم کرد :

PPP Authentication

PPP از دو پروتکل احراز حویت PAP و CHAP پشتیبانی می نماید.

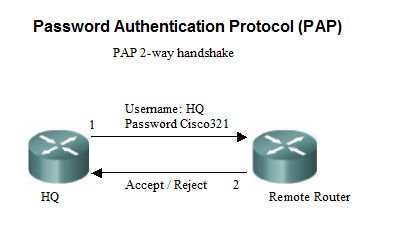

PAP کوتاه شده عبارت Password Authentication Protocol است که از آن به عنوان ساده ترین پروتکل احراز هویت یاد می کنند. این پروتکل از Handshake دو مرحله ای یا ۲-Way Handshake جهت Authentication بهره می برد. کلمه های عبور در آن به صورت Plain Text یا متن ساده رد و بدل می شوند. این بدان معنی ست که امنیت PAP بسیار پایین است. اما در مقایسه با HDLC یک گام جلوتر محسوب می شود. ( امنیت USSD ها نیز دقیقا به همین دلیل پایین است و مطابق سیاست های بانک مرکزی قرار است که این روش جهت انجام تراکنش های بانکی حذف شود ) مورد دیگری که PAP را به ساده ترین پروتکل احراز هویت تبدیل کرده است این موضوع می باشد که Password ها تنها در شروع ارتباط رد و بدل و بررسی می شوند و بعد از آن Session بدون نیاز به بررسی دوباره کلمه عبور باز خواهد ماند.

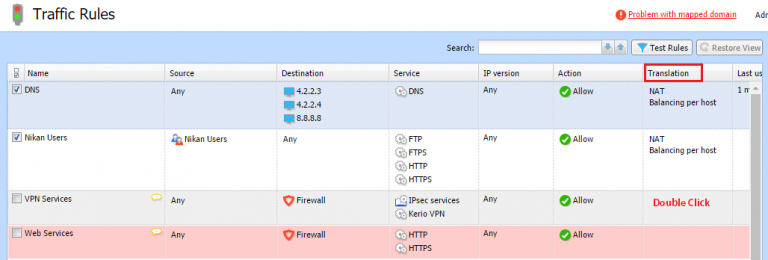

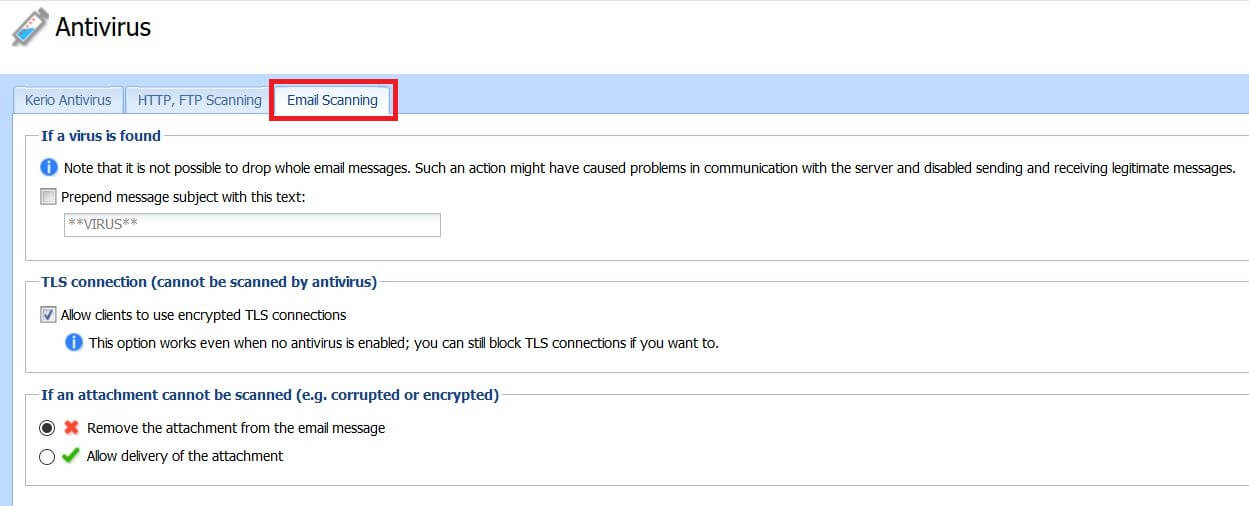

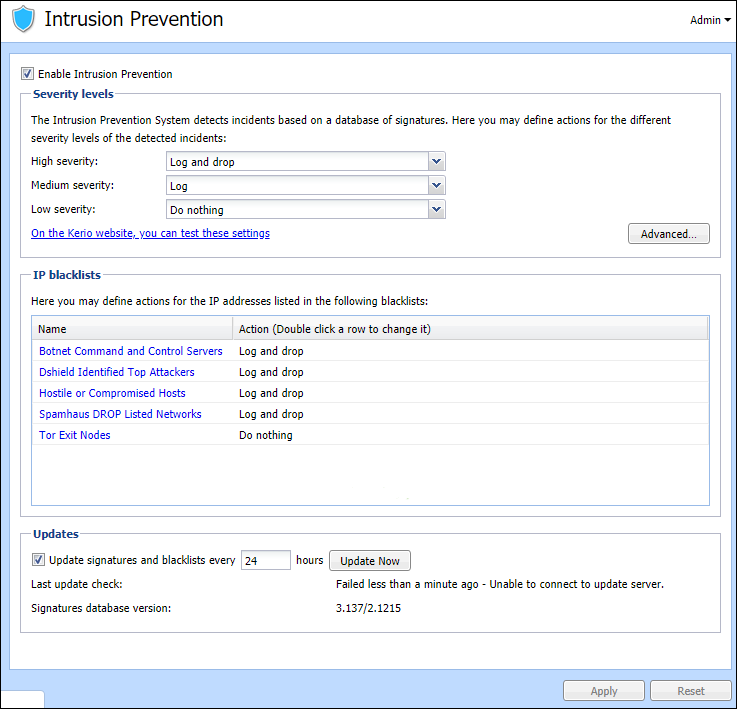

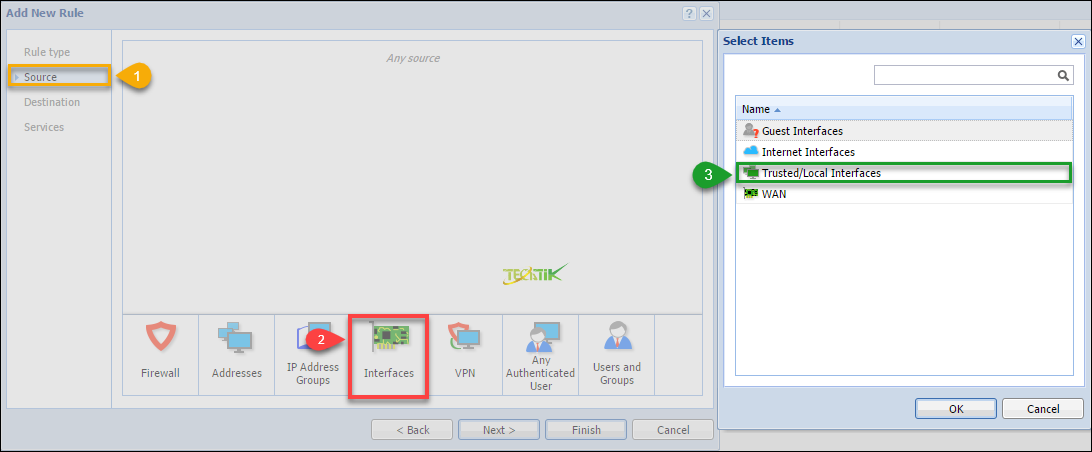

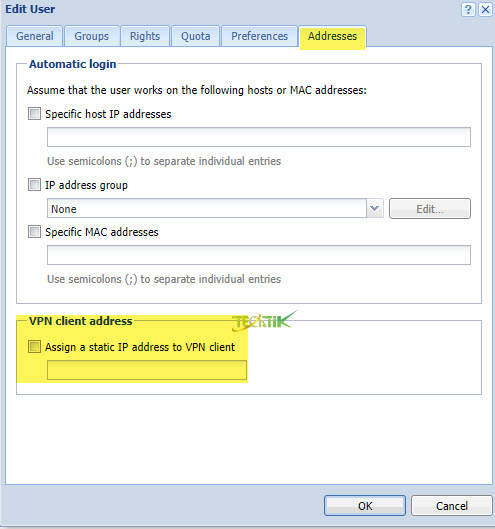

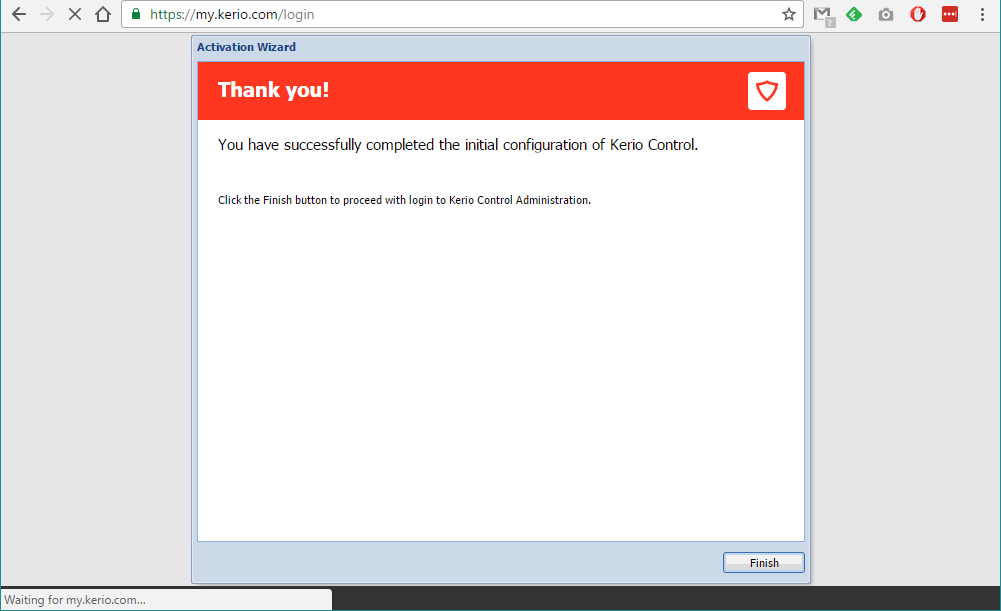

در تصویر زیر ۲ مرحله احراز هویت را در Password Authentication Protocol مشاهده می نمایید.

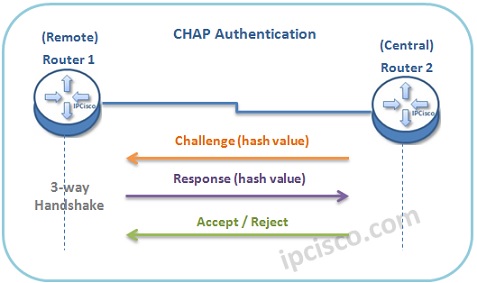

خوشبختانه امنیت PPP به استفاده از روش PAP برای احراز هویت محدود نمی شود. پروتکل CHAP متد به نسبت پیچیده تری است که از ۳-Way Handshake یا احراز هویت سه مرحله ای بهره می برد و کلمه عبور در آن به صورت HASH رد و بدل می گردد. CHAP یا Challenge Handshake Authentication Protocol از HASH با رمزنگاری MD5 استفاده می نماید. در ابتدا HASH به Node دیگر ارسال می شود و نود دیگر نیز یک HASH را در پاسخ ارسال می کند. اگر هر دو HASH یکسان باشند ارتباط پذیرفته می شود .

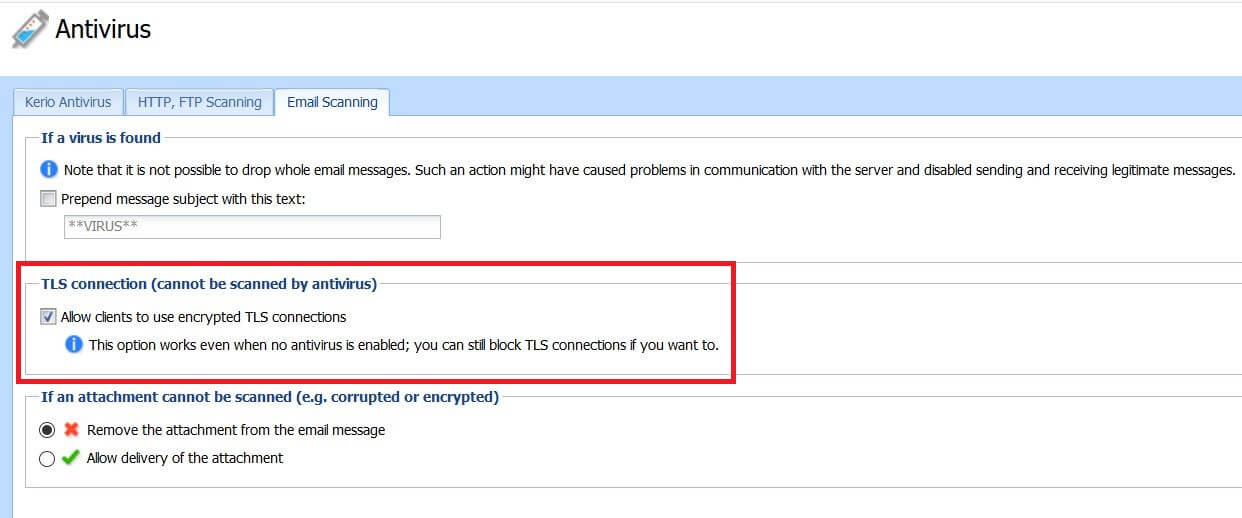

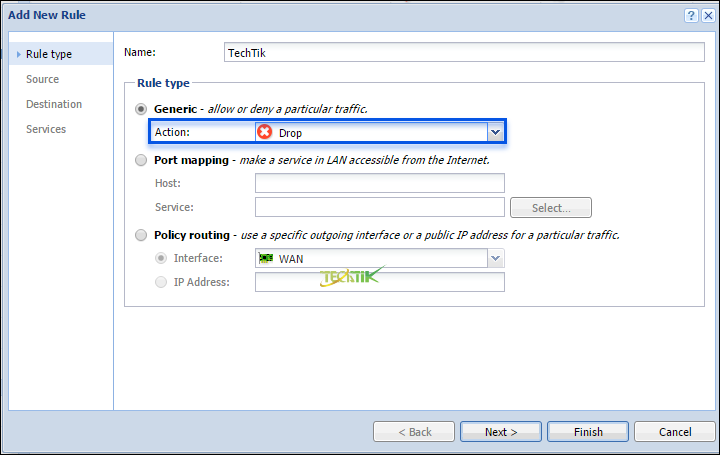

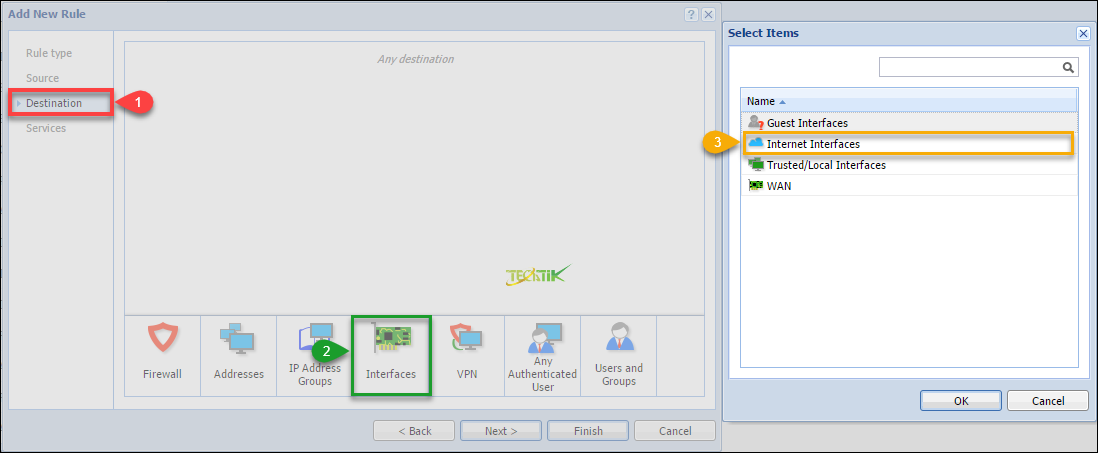

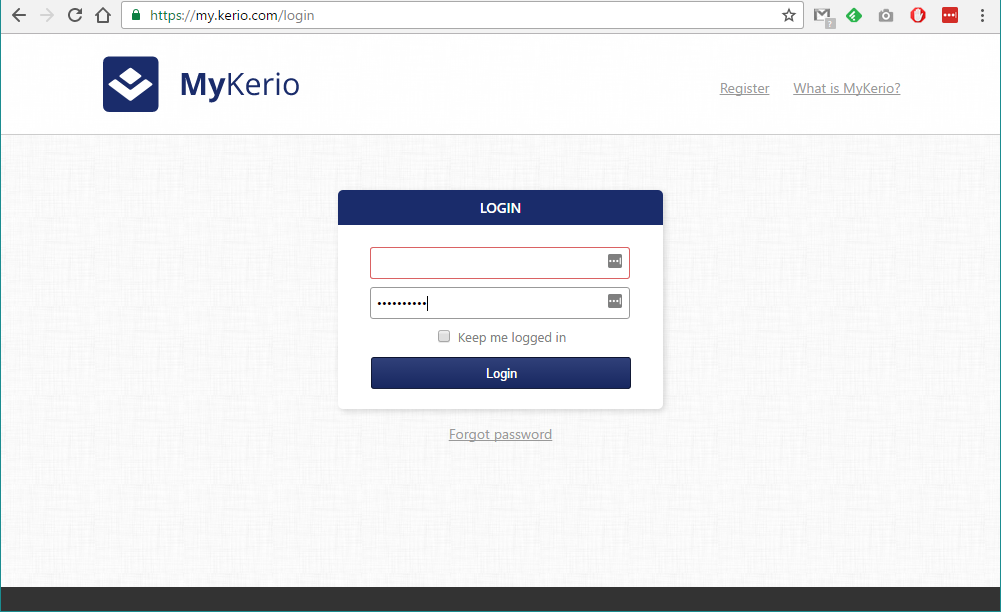

در تصویر زیر سه مرحله گفته شده را مشاهده می نمایید.