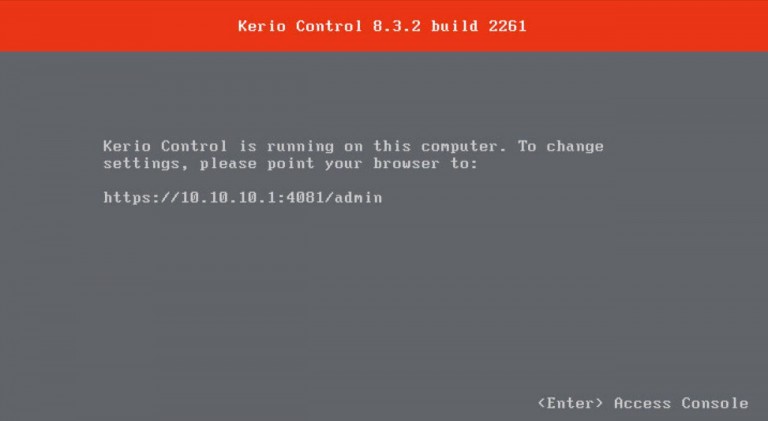

در این مقاله قصد داریم کاربرد Logon Script و Logon script را در مباحث مرتبط با فایروال کریو کنترل آموزش دهیم.با ما همراه باشید:

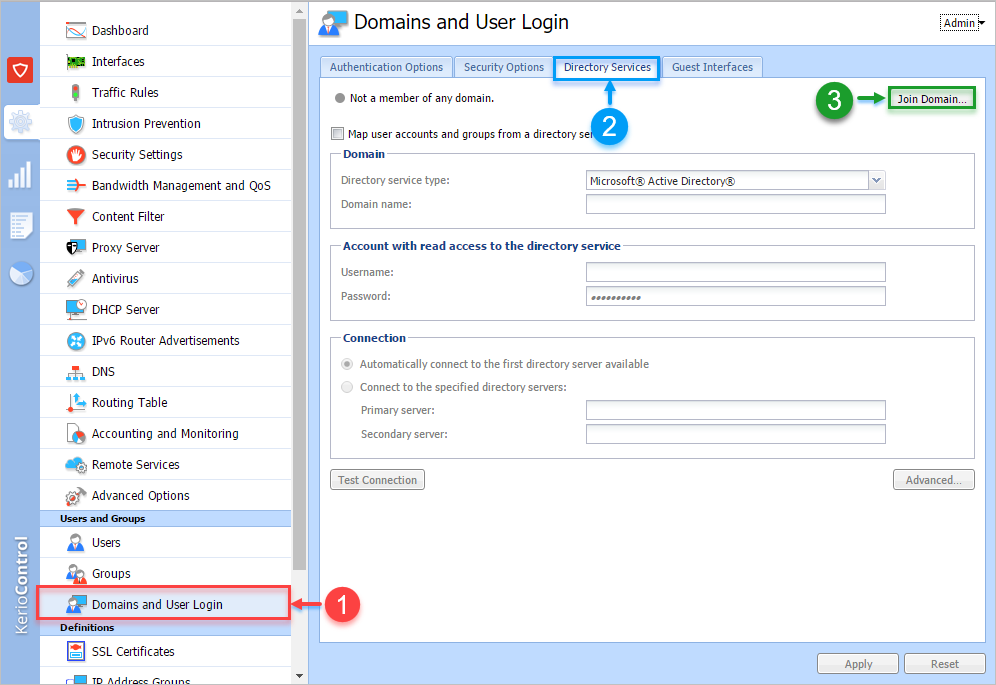

در مباحث مربوط به کانفیگ کریو کنترل در شبکه، در سناریوهایی می توان بر اساس نیاز دو نوع اسکریپت به نام های Logoff script و Logon Script ایجاد و استفاده نمود.البته ایجاد و استفاده از این دو اسکریپت در شبکه به هیچ عنوان الزامی نمی باشد.

1) Logoff Script

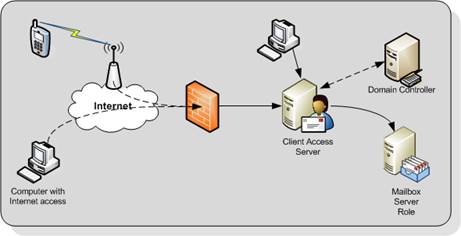

در خصوص ارتباطات شبکه با اینترنت توسط کریو کنترل، یک سناریو ساده روزمره را در یک شرکت یا سازمان نظر بگیرید :

کاربری با نام User1 پشت یک سیستم قرار می گیرد و از پشت آن کامپیوتر وارد اینترنت می شود.

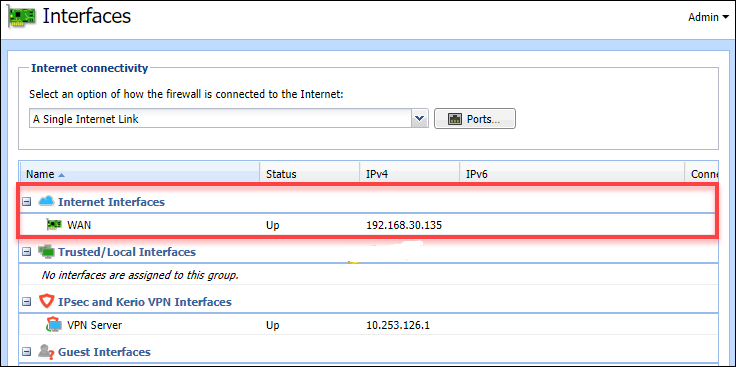

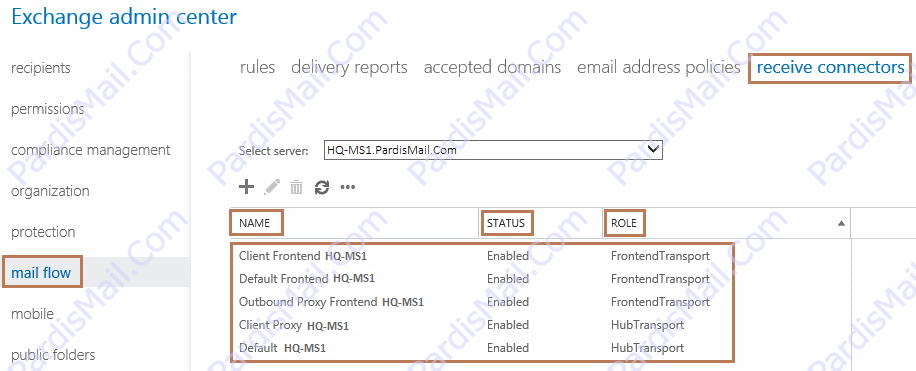

در نتیجه در کنسول کریو کنترل، در بخش Active Hosts مشابه تصویر زیر مشاهده می شود که کاربری با نام User1 از پشت کامپیوتری با نام PC1 ( و یا ip آن سیستم مثلاً 172.20.1.11 ) به اینترنت متصل شده است.

حال فرض کنید که پس از گذشت چند دقیقه، کاربر User1 کارش با سیستم و اینترنت تمام شده و از سیستم خود Log off می نماید و یا سیستم خود را خاموش می نماید.

مشکلی که در این مرحله وجود دارد این است که هنگام Log off نمودن کاربر از ویندوز، به صورت پیشفرض در محیط تنظیمات کریو کنترل هیچ اتفاقی رخ نمی دهد و و اصولا Log off نمودن کاربر از ویندوز، ارتباطی هم با کریو کنترل ندارد. لذا طبیعتاً به صورت پیشفرض کریو متوجه نمی شود که این کاربر ازویندوز Log off نموده است و ارتباط خود را با اینترنت قطع نموده است،

بنابراین در کنسول کریو در همان بخش Active Hosts همچنان مشاهده می شود که در سیستم PC1 ، کاربری به نام User1 همچنان به اینترنت متصل است!

حال یکی دیگر از کارمندان سازمان با نام User2 می آید و پشت همان سیستم قرار می گیرد و مرورگر را باز می نماید تا به اینترنت متصل شود، در این حالت کریو از این کاربر اطلاعات لاگین به کریو (Username & password اینترنت) درخواست نمی کند و لذا این کاربر جدید با استفاده از همان کانکشن کاربر قبلی و با اکانت همان کاربر قبلی به استفاده از اینترنت می پردازد !

ایراد این مطلب این است که تمام فعالیت هایی که این کاربر جدید (User2) انجام می دهد (تمام سایت هایی که باز میکند، کانکشن هایی که به محل های مختلف میزند و… ) همچنان به نام کاربر قبلی ثبت می شود! همچنین از حجم و سهمیه (Quota) اینترنت کاربر قبلی استفاده و مصرف می شود که همه اینها مشکلاتی را برای کاربر قبلی (User1) ایجاد خواهد نمود.

برای رفع این مشکل می توانیم اسکریپت خاصی به نام Logoff Script ایجاد و در محلی صحیح در Group Policy دامین قرار دهیم و راه اندازی نمایم.

Logoff Script در واقع یک اسکریپت یا batch file است که باعث می شود هنگامی که هر کاربر دامین، کارش با سیستم و با اینترنت تمام شده و از سیستم خود Logoff می نمایند، از داخل کریو کنترل نیز Logoff شود و کانکشن او با کریو قطع شود. لذا هنگامی که کاربر بعدی پشت همان کامپیوتر قرار می گیرد و می خواهد به اینترنت متصل شود، کریو اطلاعات لاگین و دسترسی به اینترنت را به صورت جداگانه از این کاربر جدید درخواست می نماید و وی می بایست اطلاعات ورود مجزای مربوط به خود را وارد نموده و جداگانه توسط کریو کنترل احراز هویت شود (بسیار عالی ! )

همچنین از این به بعد تمام فعالیت های اینترنتی که این کاربر جدید انجام می دهد، در لاگ ها و گزارشات به نام همین کاربر جدید ثبت می شوند و بدین شکل مسولیتی متوجه کاربر قبلی نخواهد بود و مشکل فوق رفع می شود.

با توجه به اینکه Logoff script مزایای مهم فوق را به همراه دارد و راه اندازی آن ایراد خاصی نیز ندارد پیشنهاد می کنیم این اسکریپت را به روشی که در زیر خواهید دید بر روی همه کاربران دامین اعمال نمایید.

نحوه ایجاد و استفاده از Logoff Script

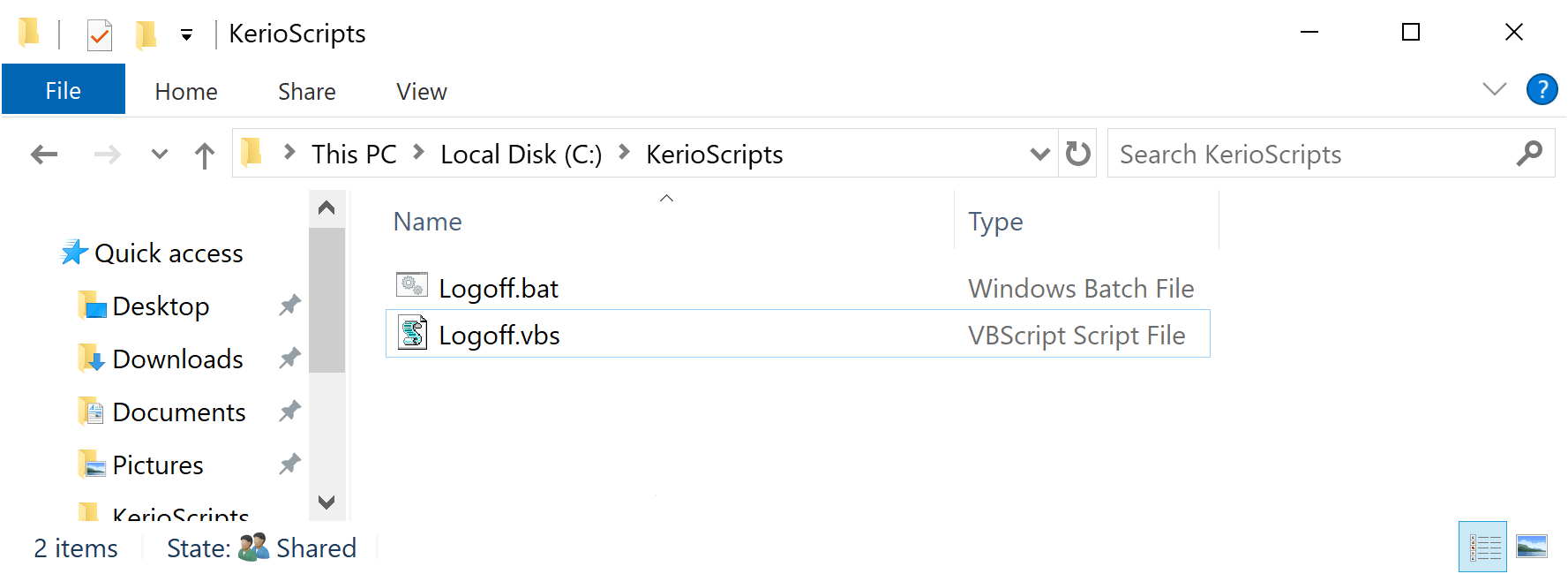

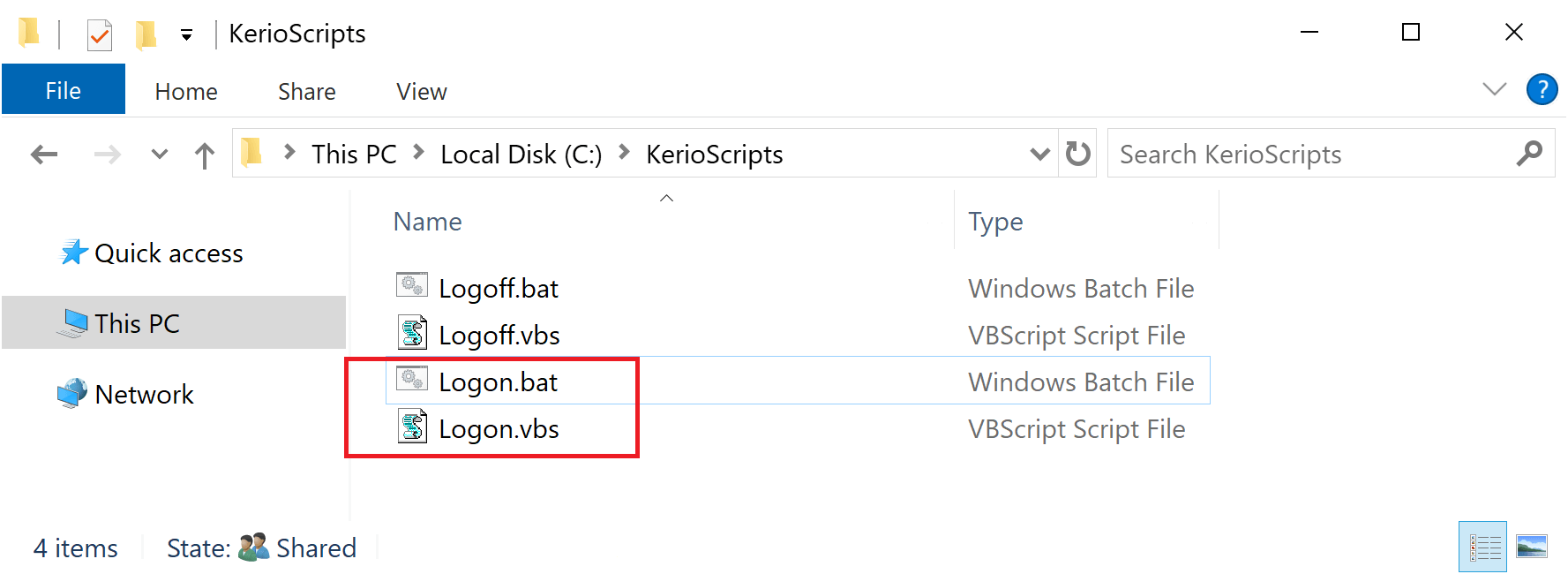

در یک سیستم که تمامی کاربران شبکه از طریق شبکه با آن ارتباط داشته باشند ( مثلاً در file server و یا در خود دامین کنترلر ) ترجیحاً در ریشه یکی از درایوها یک فولدر ایجاد نموده و آنرا Share نمایید. ما جهت پیشگیری از پیچیدگی های غیر ضروری، در خود دامین کنترلر در ریشه درایو C فولدری با نام KerioScripts را ایجاد و share می نماییم و درون این فولدر دو عدد فایل text ایجاد نموده و طبق تصویر زیر اسم و پسوند آنها را Logoff.bat و Logoff.vbs تغییر می دهیم :

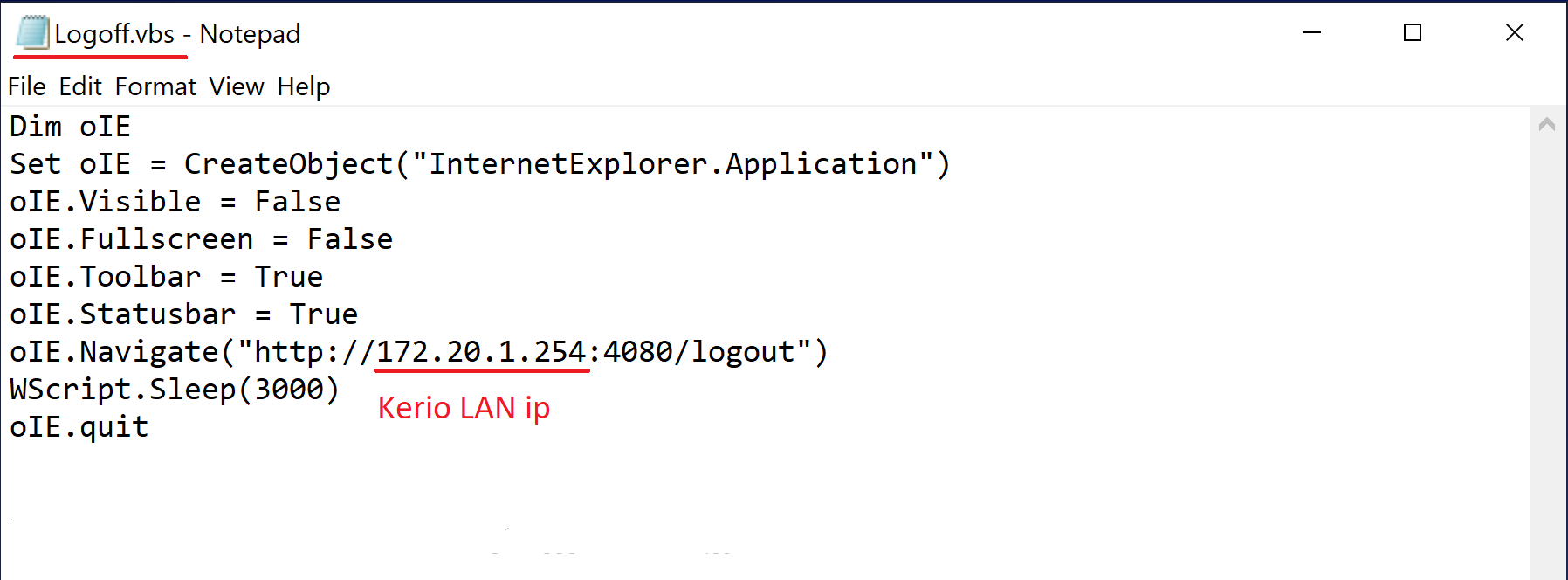

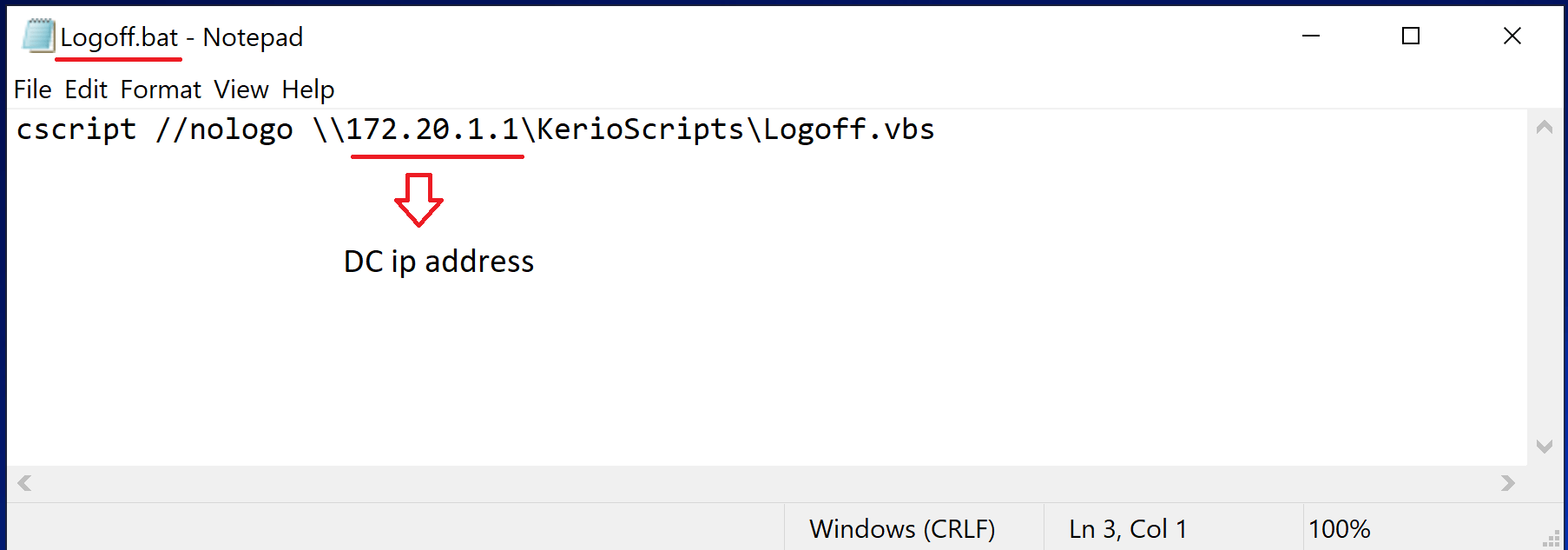

طبق تصاویر زیر داخل هر یک از این دو فایل کدهای زیر را وارد می نماییم ( توجه داشته باشید که شما در شبکه خود می بایست آدرس ip اینترفیس LAN کریو خود و همچنین آدرس ip دامین کنترلر شبکه خود را وارد نمایید ) :

همانطور که در تصویر زیر مشاهده می نمایید در ساختار شبکه تست ما، کاربر User1 و User2 درون OU به نام Staff (کارمندان) قرار دارند :

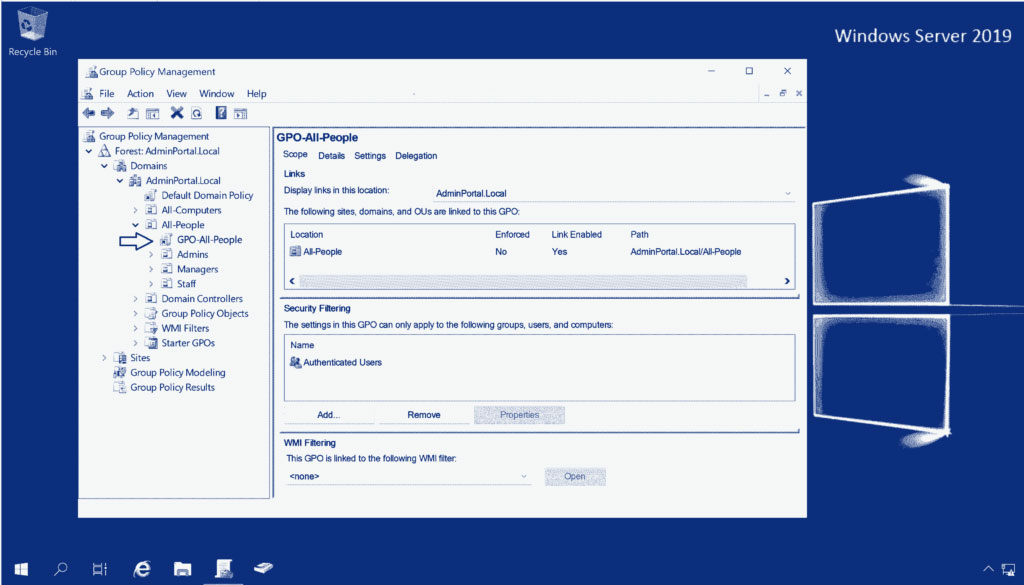

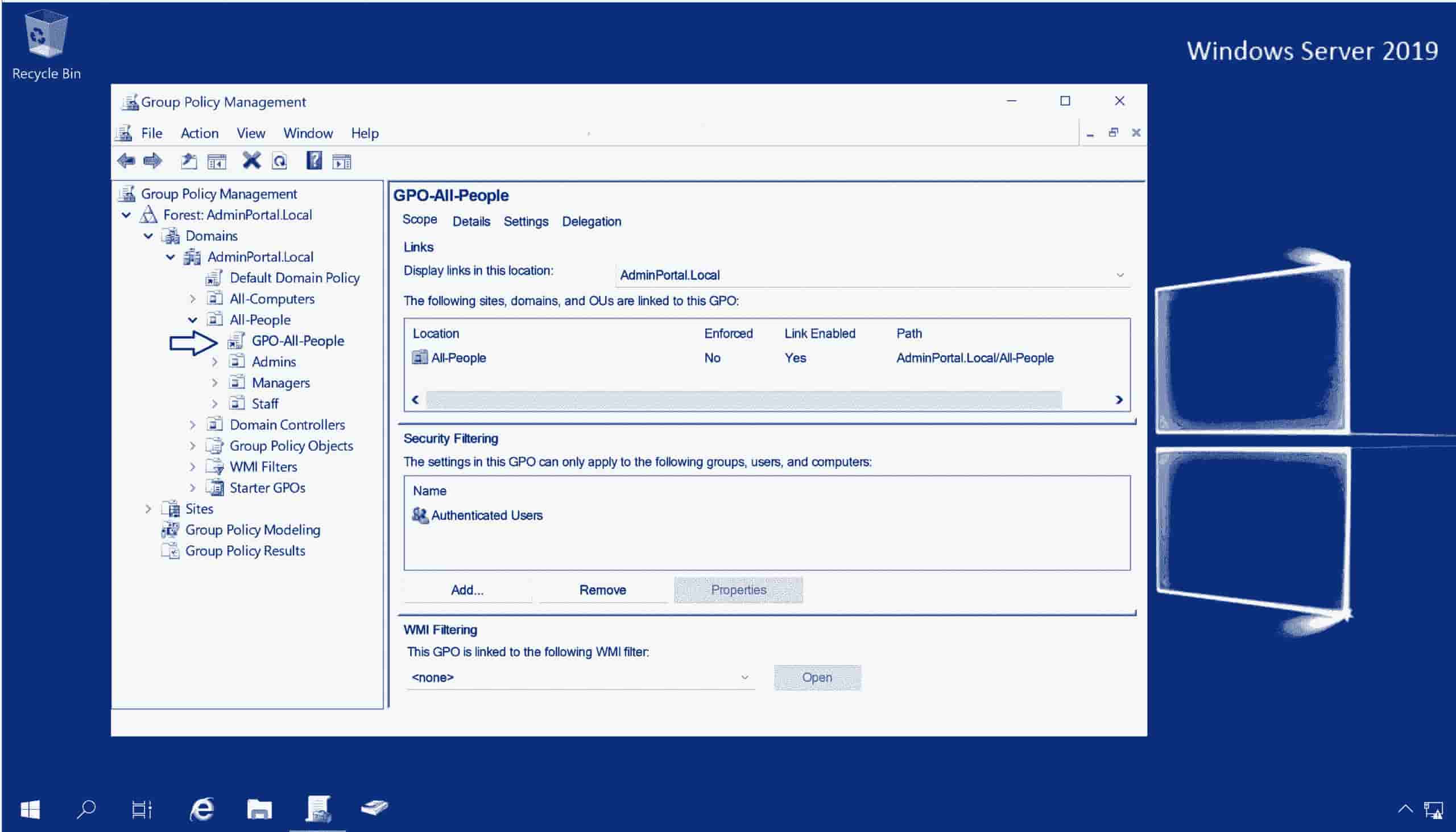

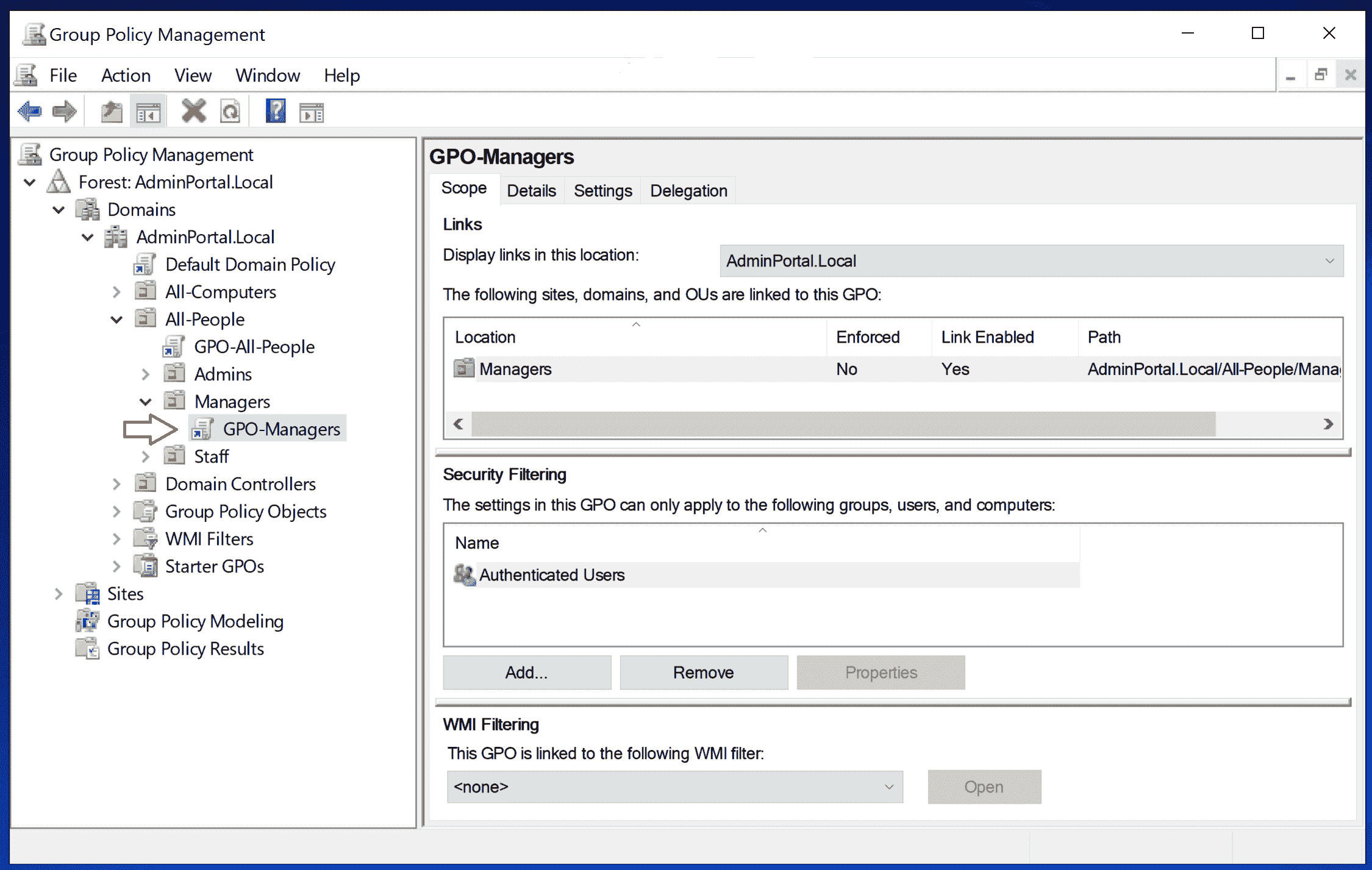

اما با توجه به اینکه راه اندازی Logoff Script مفید می باشد، پیشنهاد می کنیم آنرا در Policy که بر روی کل کاربران شبکه اعمال میشود تعریف نمایید، لذا تصمیم داریم این Policy را بر روی OU با نام All-People که حاوی اکانت تمام کاربران موجود در دامین (کارمندان معمولی ، مدیران، ادمین ها ، … ) است اعمال نماییم. لذا در کنسول Group Policy Management به مسیر زیر می رویم :

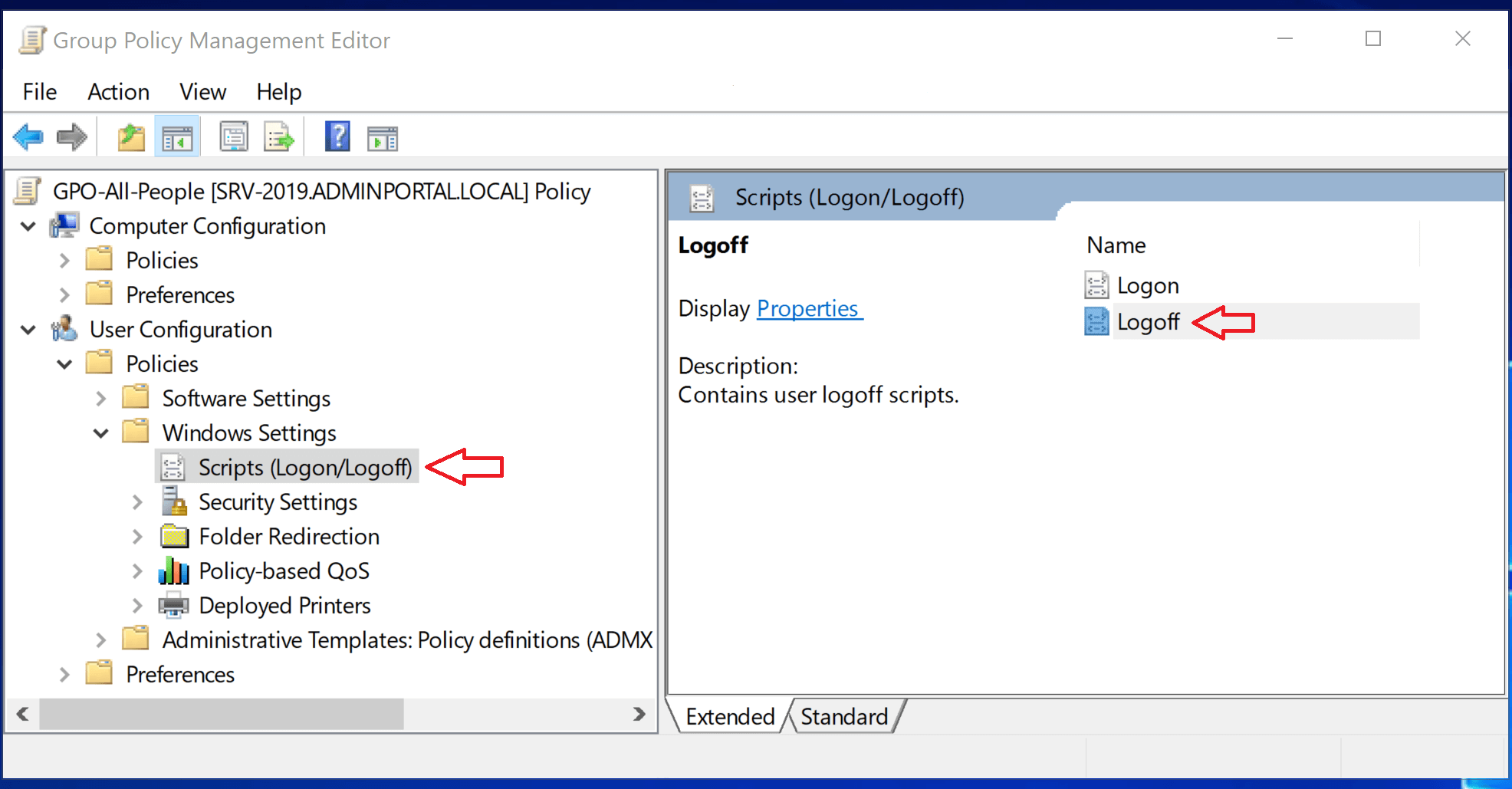

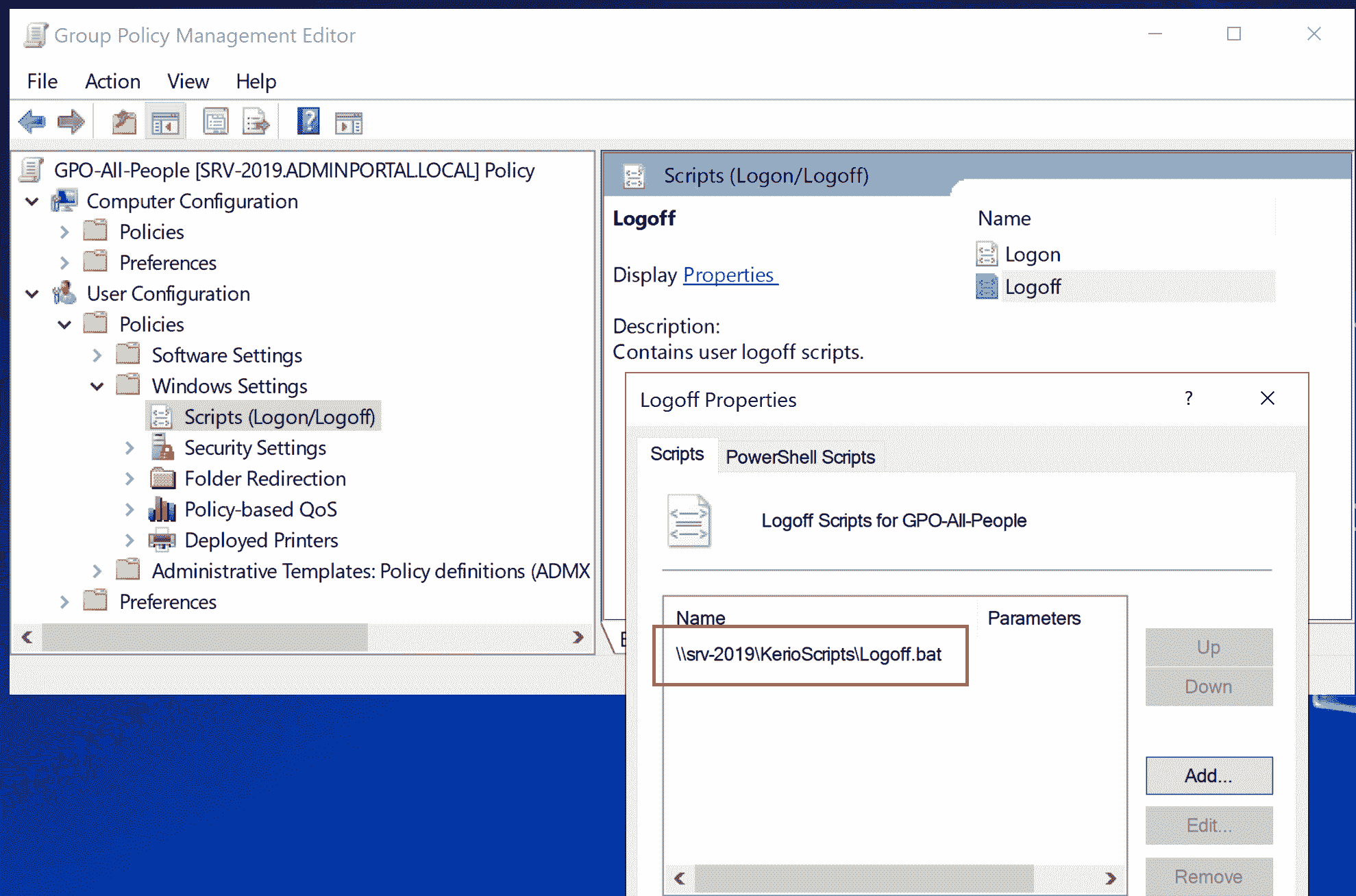

مطابق تصویر زیر در سربرگ Scripts ، دکمه Add را میزنیم و در کادر باز شده ، آدرس دقیق فایل Logoff.bat را با فرمت UNC path وارد می نماییم ( شما می بایست به جای srv-2019 اسم و یا آدرس ip سیستمی که فولدر مربوطه را درون آن Share نموده اید وارد نمایید ) :

نتیجه :

حال هنگامی که هر یک از کاربران دامین از سیستم خود Logoff می کنند، اسکریپت فوق (فایل Logoff.bat ) اجرا شده و طبق کد درون آن فایل Logoff.vbs و کدهای درون آن اجرا می شوند و باعث میشوند کاربر از کریو کنترل نیز Logoout شود.

2) Logon Script

قبل از اینکه به معرفی Logon Script بپردازیم ذکر این نکته الزامی است که Logon Script بر خلاف Logoff Script کاربرد چندانی ندارد و اصولاً استفاده از آن به دلایل امنیتی که توضیح خواهیم داد توصیه نمی شود.

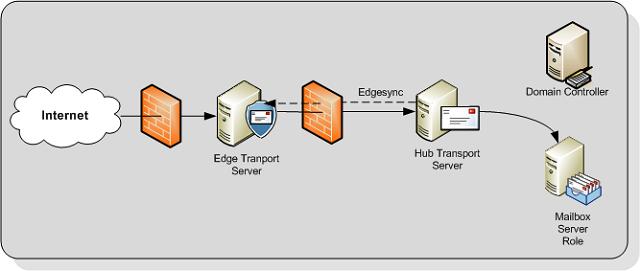

Logon Script نوعی اسکریپت یا bath file است که توسط آن میتوان تنظیم نمود تا زمانی که کاربران در پشت سیستم خود به دامین لاگین می کنند، به صورت اتوماتیک و در پس زمینه، نام کاربری و پسورد آنها به کریو کنترل نیز ارسال شود و در نتیجه به کریو نیز لاگین شوند و دسترسی اینترنت آنها از همان لحظه برقرار گردد. این کار با استفاده از مکانیسم NTLM Authentication صورت می پذیرد.

سناریو :

فرض کنید در شبکه ای از ما درخواست می شود که برای برخی از کاربران (مثلاً مدیران ) تنظیمی انجام دهیم تا هنگامی که آن ها به سیستم خود لاگین می نماید، اطلاعات کاربری شان (Username & password) در پس زمینه و بدون دخالت کاربر به صورت اتوماتیک به کریو کنترل ارسال شود و آن کاربر به صورت اتوماتیک در کریو کنترل نیز احراز هویت شود و به این ترتیب کاربر از همان ابتدای ورود به ویندوز، به کریو کنترل هم لاگین نموده است. لذا هنگامی که این کاربر مروروگر خود را باز می نماید تا به اینترنت متصل شود، کریو کنترل هیچ پیام و درخواستی مبنی بر درج username و password به او نمایش نمی دهد و کاربر به راحتی و به صورت پیشفرض به اینترنت متصل می باشد.

بنابراین کاربرد اصلی این نوع اسکریپت را می توان برای کاربرانی محسوب کرد که نیاز دارند به محض لاگین به سیستم، به صورت اتوماتیک به اینترنت نیز متصل شوند و نیاز به وارد کردن مجدد اطلاعات ورود به اینترنت نداشته باشند.

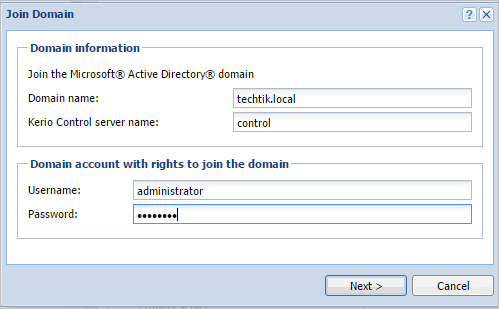

نحوه ایجاد و استفاده از Logon Script

همانند سناریو قبل درون همان فولدر KerioScripts دو عدد فایل text دیگر ایجاد نموده و طبق تصویر زیر اسم و پسوند آنها اینبار را Logoon.bat و Logon.vbs تغییر می دهیم :

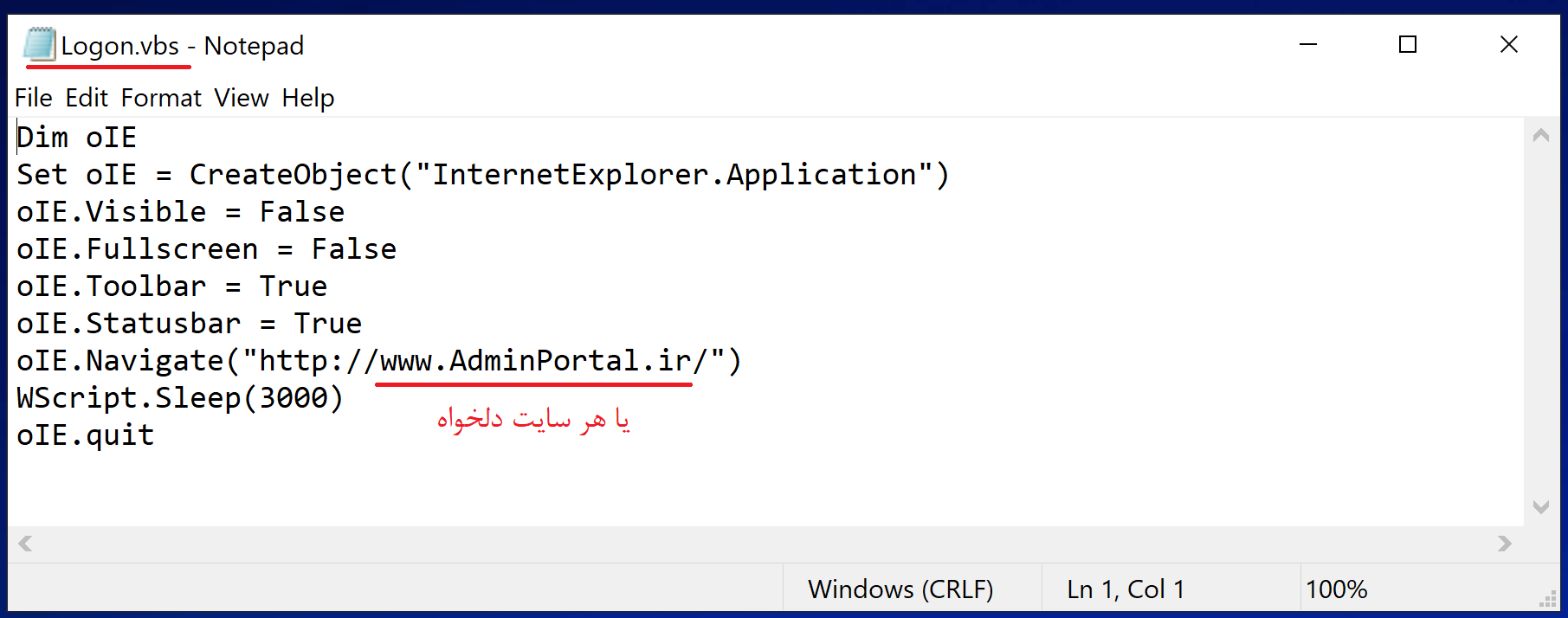

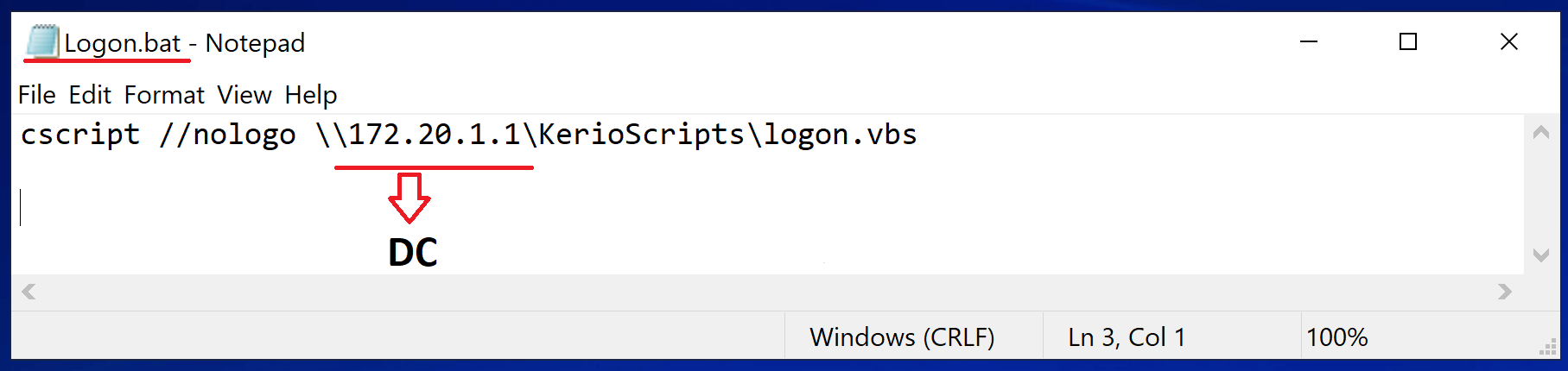

طبق تصاویر زیر داخل هر یک از این دو فایل کدهای زیر را وارد می نماییم ( توجه داشته باشید که شما در شبکه خود می بایست در فایل Logon.bat آدرس ip دامین کنترلر شبکه خود را وارد نمایید ) :

توضیح : کدهای اسکریپت فوق باعث می شوند که هر بار که این کابران در پشت سیستم لاگین می کنند، مرورگر پیشفرض سیستم کاربر در بک گراند یک کانکشن http به وب سایت دلخواهی که شما URL آنرا در این فایل درج نموده اید ایجاد کند و در در نتیجه کریو username و password درخواست نماید و با تنظیماتی که در ادامه مقاله خواهید دید تنطیمی می کنیم که username و passwordی که کاربر با آن لاگین نموده است به طور اتوماتیک در بک گراند به کریو ارسال شود و کاربر در پس زمینه Authenticate شده و به اینترنت متصل شود !

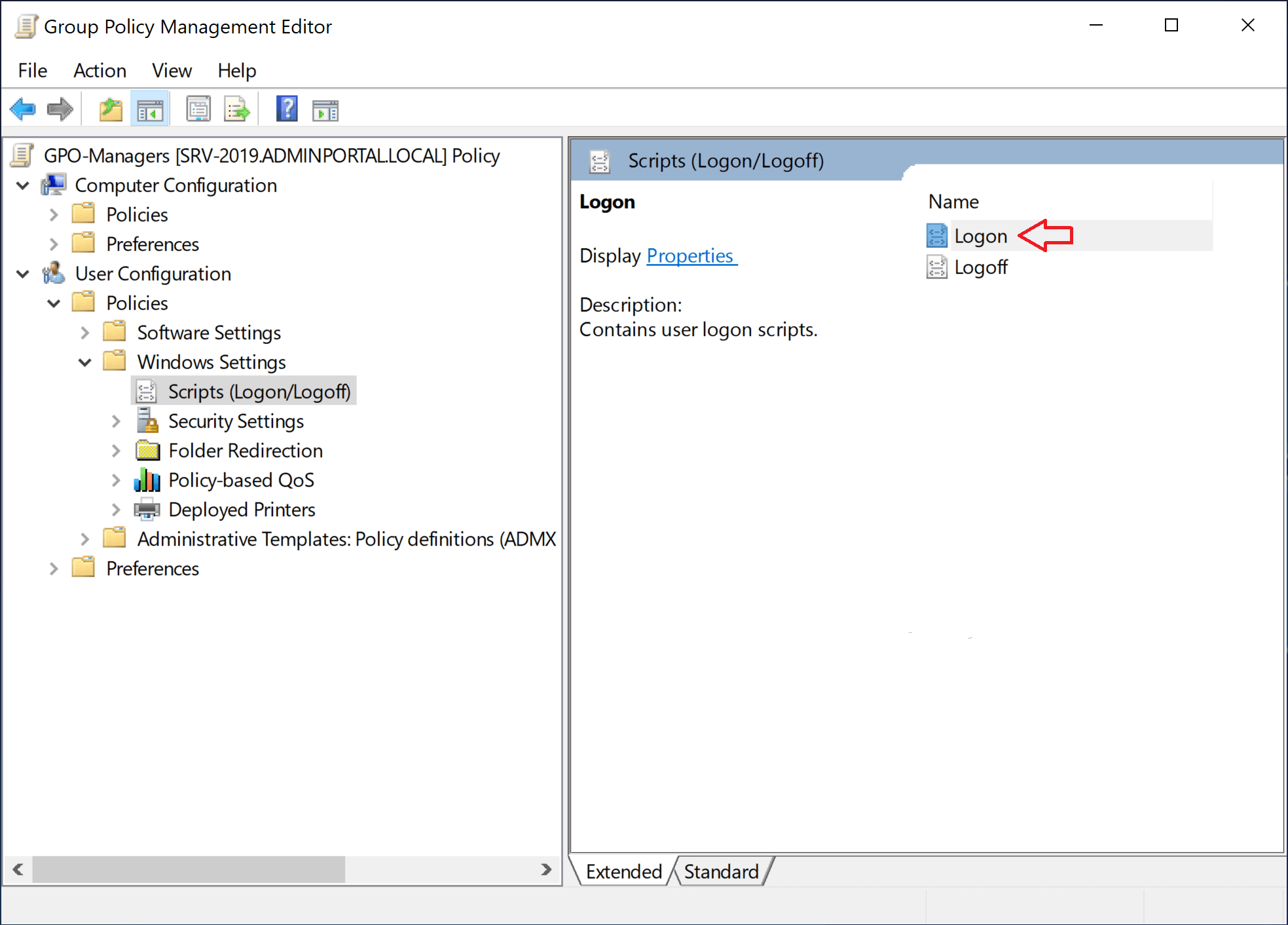

به این دلیل که می خواهیم این Policy فقط بر روی افراد خاصی (مثلاً مدیران ) اعمال شود، آنرا در GPO که بر روی OU مدیران اعمال می شود تعریف می نماییم :

این بار به قسمت Logon می رویم :

سپس طبق تصویر زیر در سربرگ Scripts دکمه Add را میزنیم و در کادر باز شده ، آدرس دقیق فایل Logon.bat را با فرمت UNC path وارد می نماییم ( شما می بایست به جای srv-2019 اسم و یا آدرس ip سیستمی که فولدر مربوطه را درون آن Share نموده اید وارد نمایید ) :

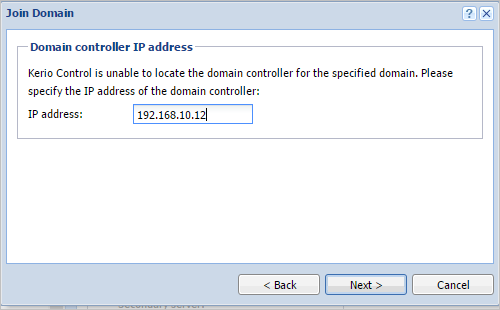

توجه : انجام دو مرحله اضافه دیگر نیز الزامی است

جهت راه اندازی Logon Script دو مرحله تنظیمات دیگر را نیاز می بایست به شرح زیر و در محل های دیگری انجام دهید، در غیر اینصورت Logon Script شما تاثیری نخواهد داشت.

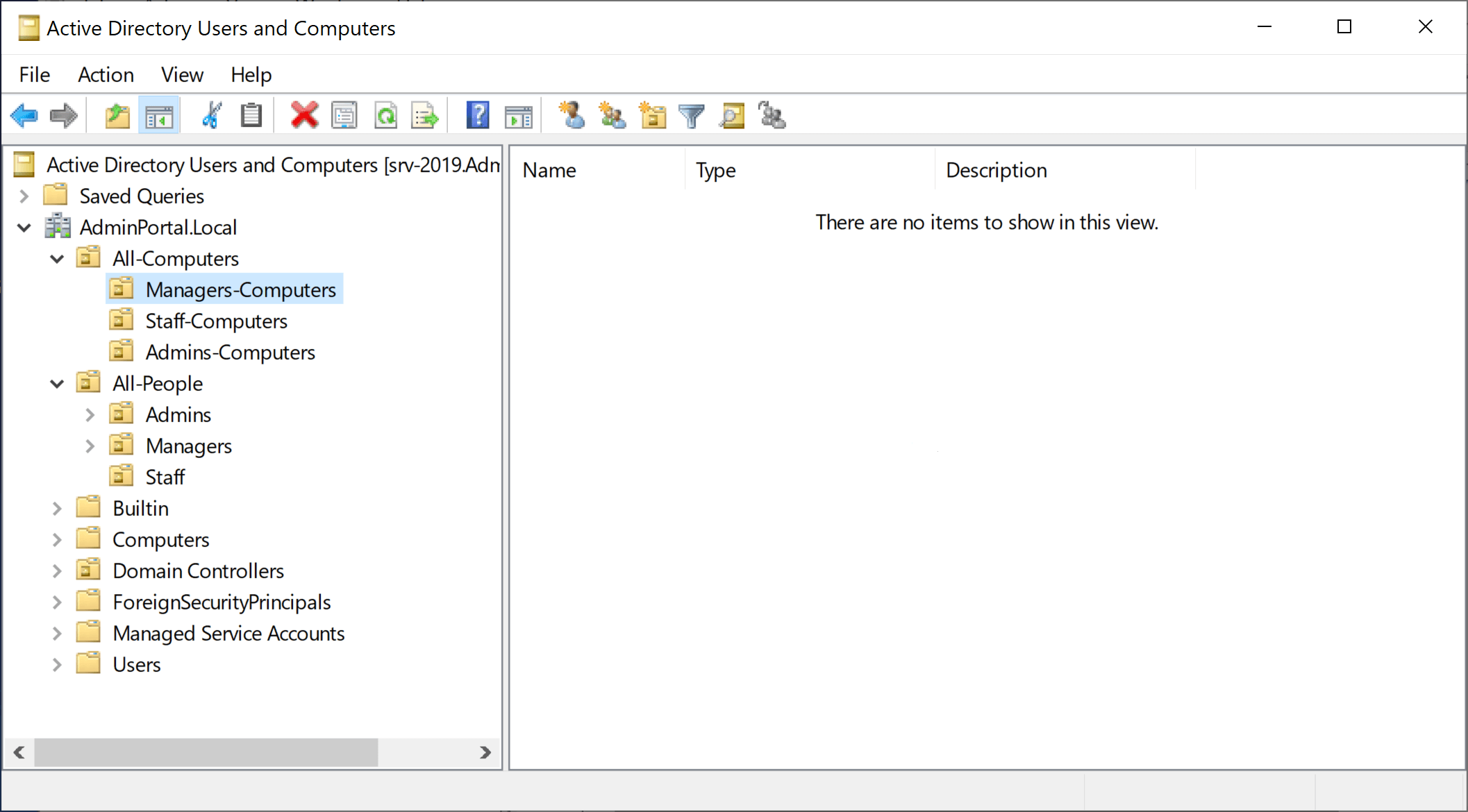

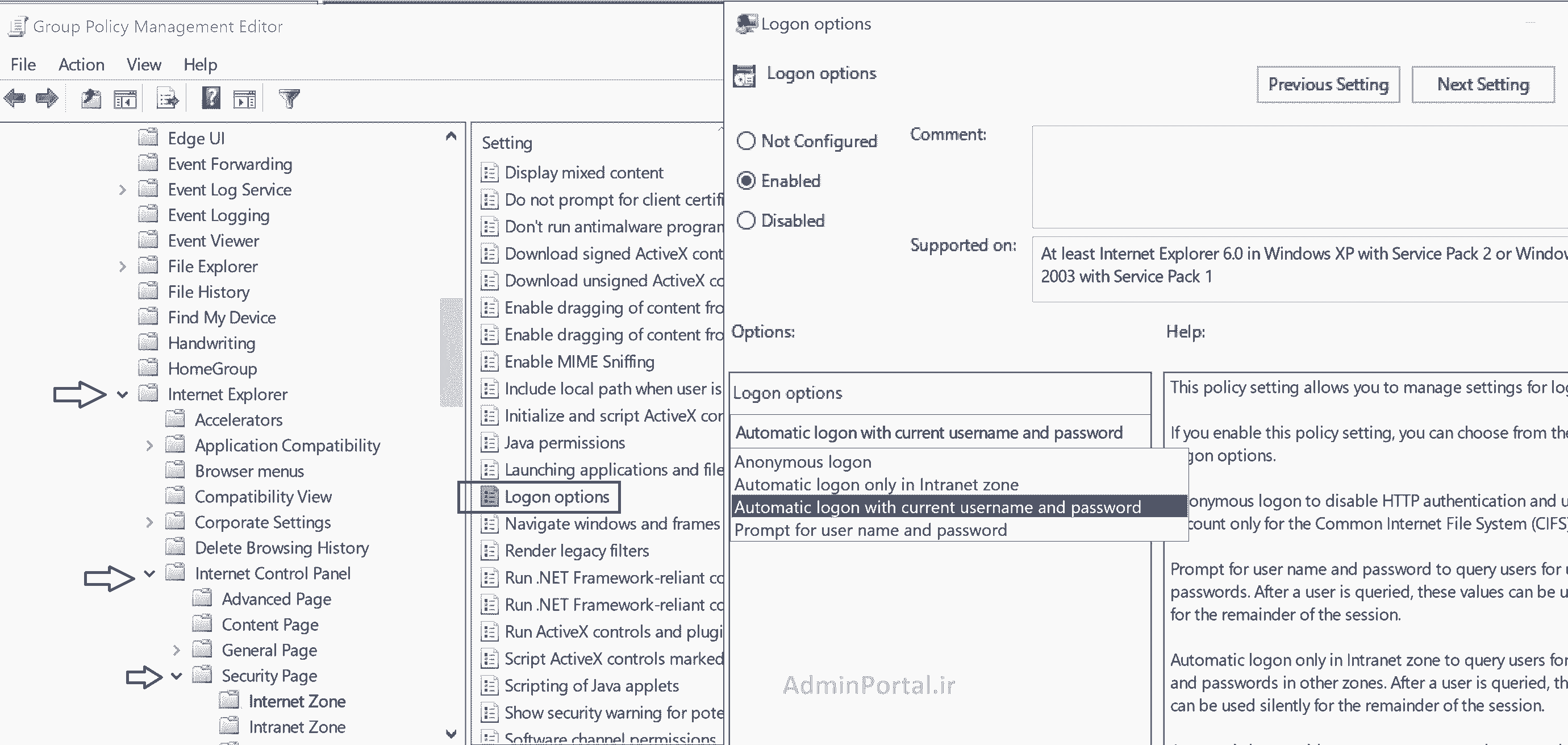

1) انجام تنظیمات internet Explorer در GPO که بر روی کامپیوترهای مدیران اعمال می شود :

به این منظور در کنسول Group Policy Management به GPO-Managers-Computers را باز و ویرایش می نماییم :

به مسیر دقیق زیر مراجعه می نماییم :

Computer Configuration > Policies > Administrative Templates > Windows Components > Internet Explorer >

Internet Control Panel > Security Page > Internet Zone

بر روی گزینه Logon options دو بار کلیک نموده و گزینه Automatic Logon using current username and password را انتخاب می نماییم.

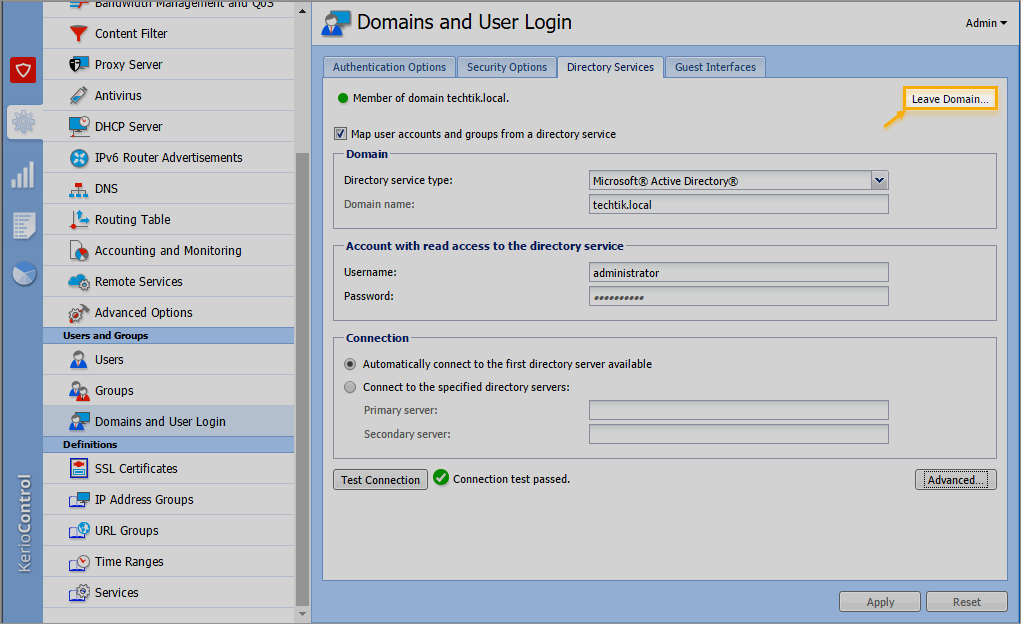

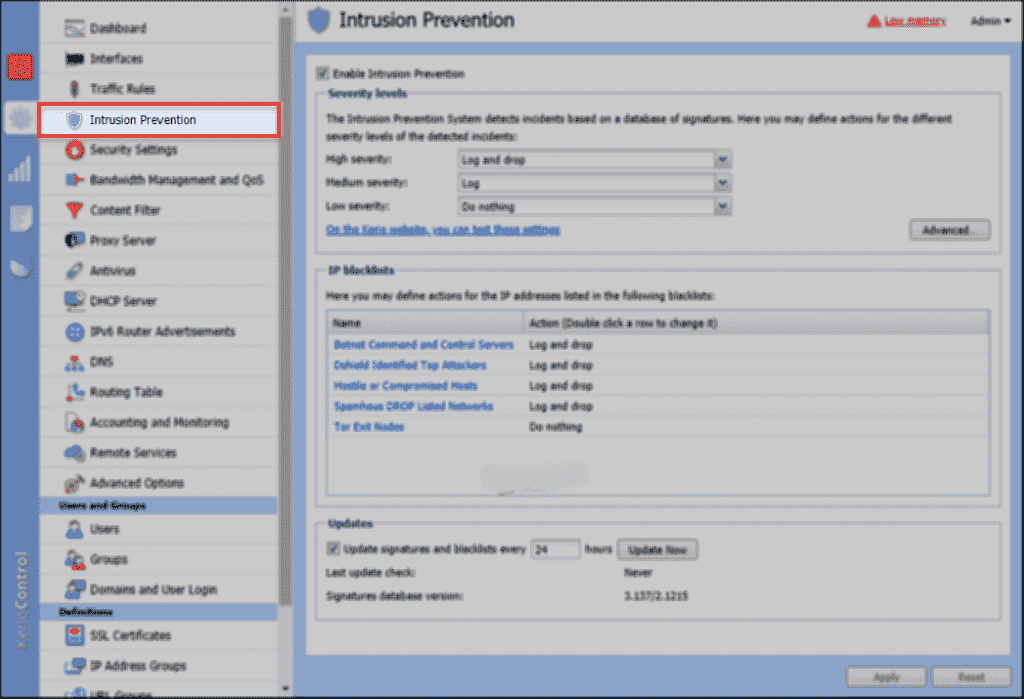

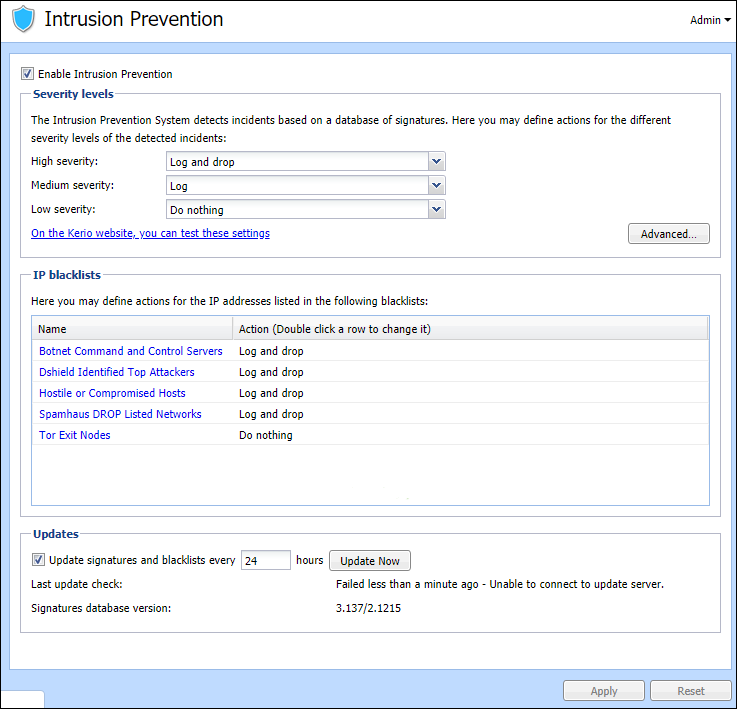

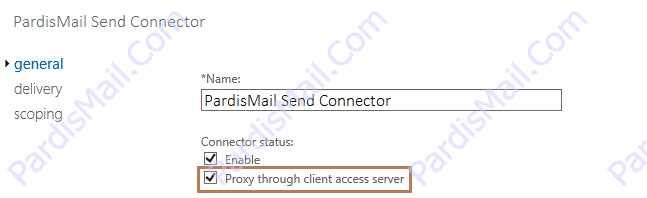

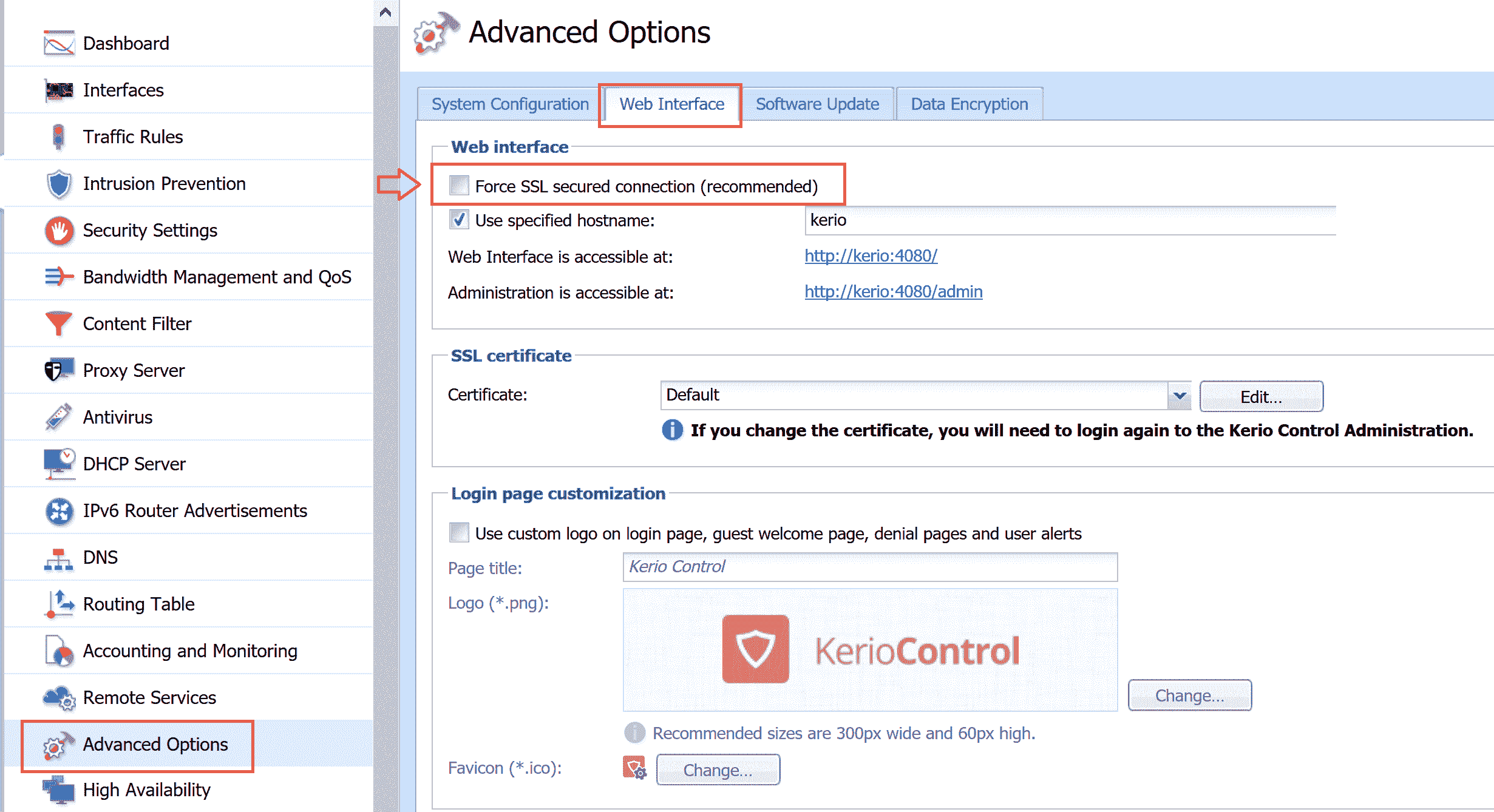

2) غیرفعال کردن Force SSL Secured Connection در تنظیمات کریو کنترل

در صفحه وب کریو کنترل نیز مطابق تصویر زیر در بخش Advanced Options، گزینه Force SSL secured connection (recommended) را غیرفعال نمایید:

توجه : غیرفعال کردن این گزینه باعث می شود که مرورگر این کاربران هنگام متصل شدن به کریو کنترل، هشدار website’s security certificate contains invalid information را نادیده بگیرد و در وافع مکانیسم NTLM Authentication حتی در شرایطی که سرتیفیکیت کریو برای سیستم کاربر شناخته شده و trusted نباشد ( به عنوانمثال سرتیفیکیت های Self-Signed ) انجام شود.

ضمناً نقطعه ضعف امنیتی دیگری که در این حالت وجود دارد این است که نام کاربری و پسورد کاربران به صورت plain-text و رمز نشده به کریو کنترل ارسال می شود . باید اطمینان داشته باشیم که در شبکه مان میان کاربران و کریو کنترل، ارتباط ایمن و کنترل شده باشد.