همانطور که می دانید که EIGRP یک پروتکل هیبرید است. به این معنا که هم از خواص پروتکل های Distance Vector برخوردار است و هم برخی خواص پروتکل های مسیریابی Link State را دارد. از این رو عوامل مختلفی در تعیین مسیریابی در زمان فعال سازی EIGRP بررسی می شوند. یکی از این موارد ، Delay می باشد که بر روی Cost که از متریک های EIGRP است تاثیر می گذارد. در این مقاله در قالب یک سناریو کاملا عملی و واقعی به شما نشان خواهیم داد که چطور می توانیم تنها با تغییر مقدار Delay بر روی یک اینترفیس ، مسیر روتینگ را تغییر دهیم. به این کار در اصطلاح فنی EIGRP Route Tuning گفته می شود.

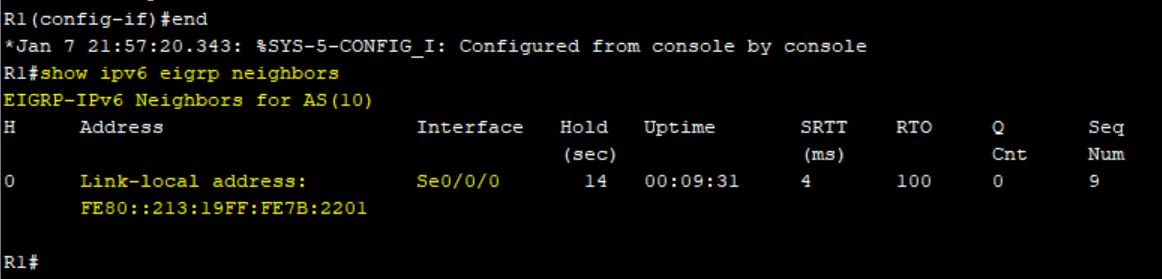

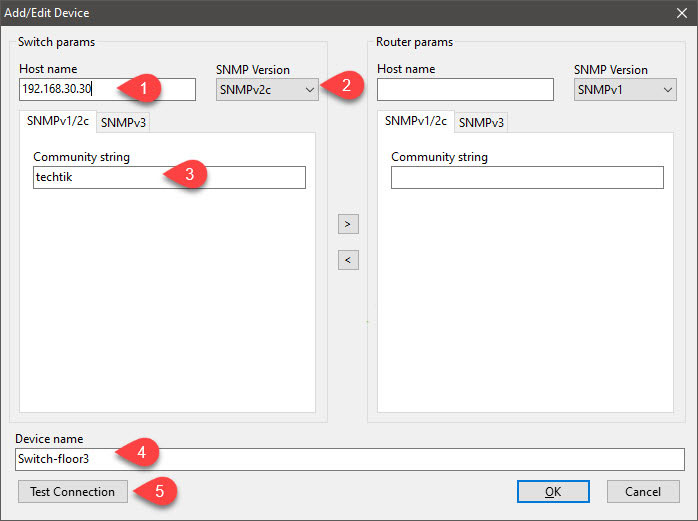

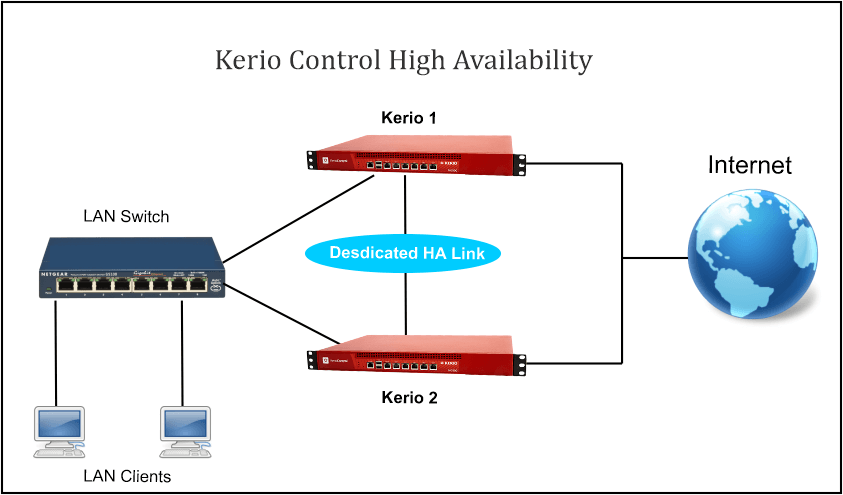

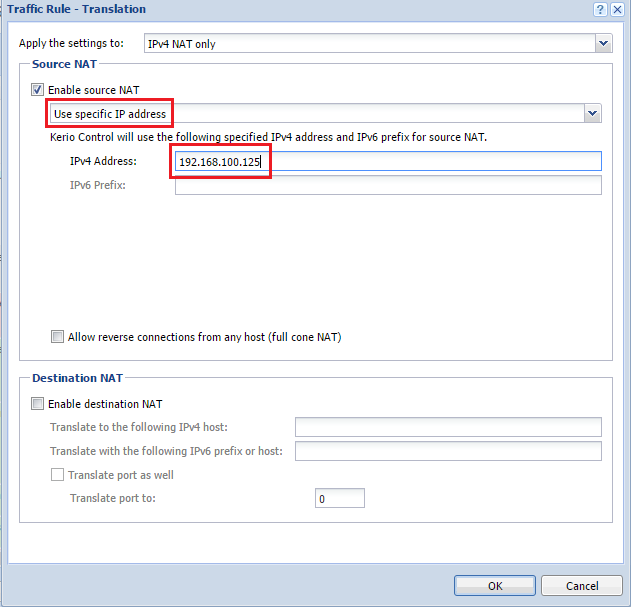

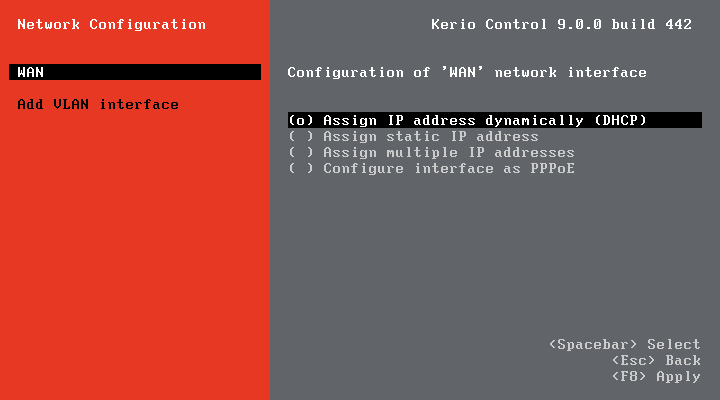

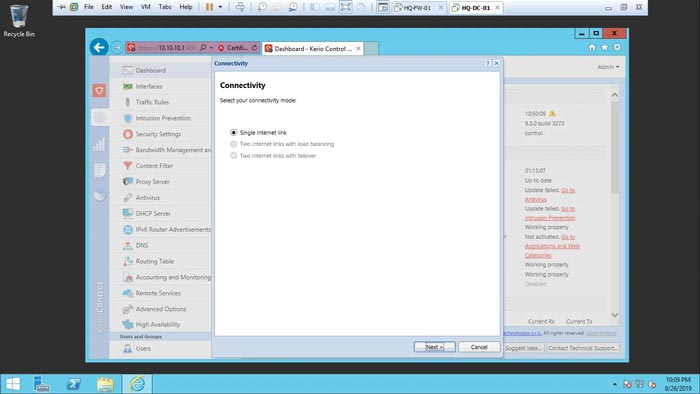

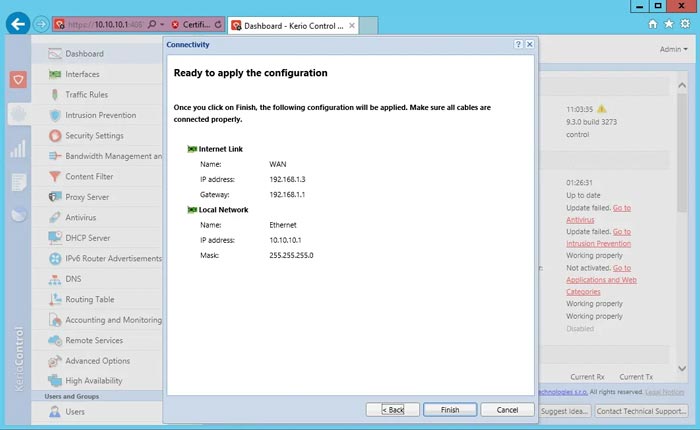

سناریوی تصویر زیر را در نظر بگیرید که در آن بر روی همه روتر ها پروتکل EIGRP راه اندازی شده است.

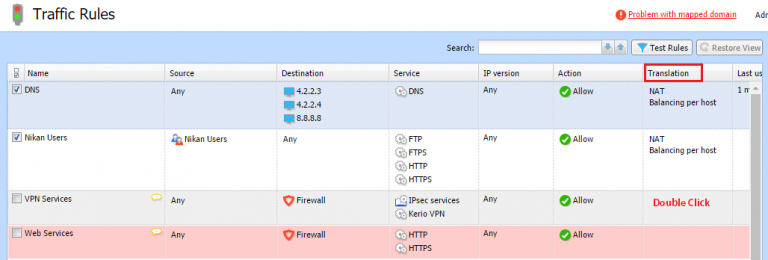

به نظر شما ، اگر مقدار Delay برای تمام اینترفیس ها مقدار پیش فرض باشد ، روتر R1 برای رسیدن به ۱۷۲.۱۶.۳.۱ از کدام مسیر استفاده می نماید؟

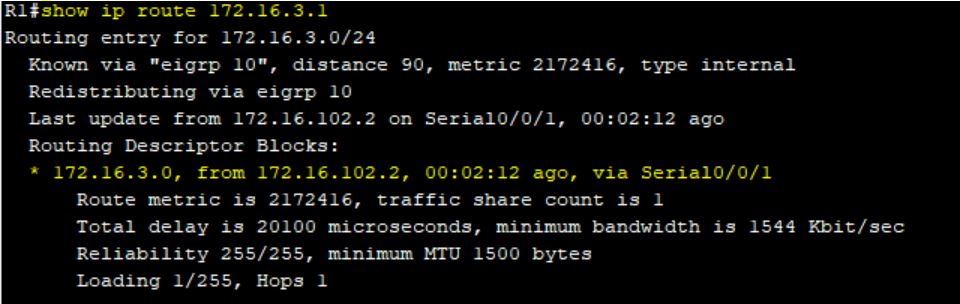

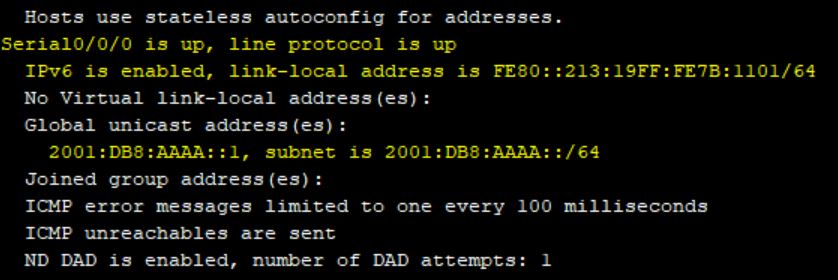

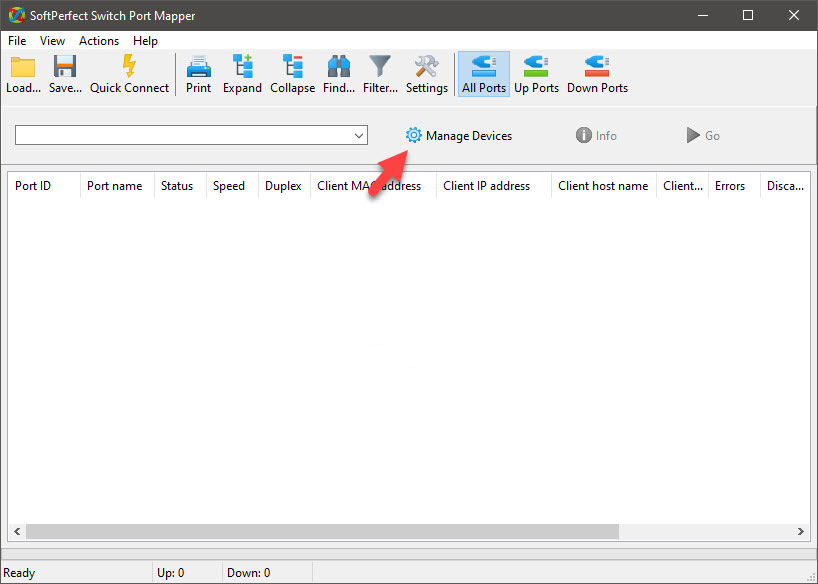

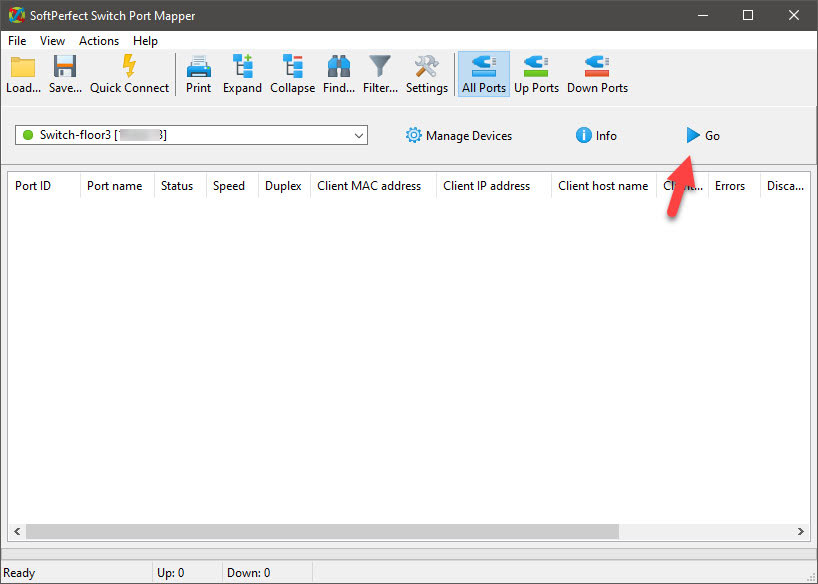

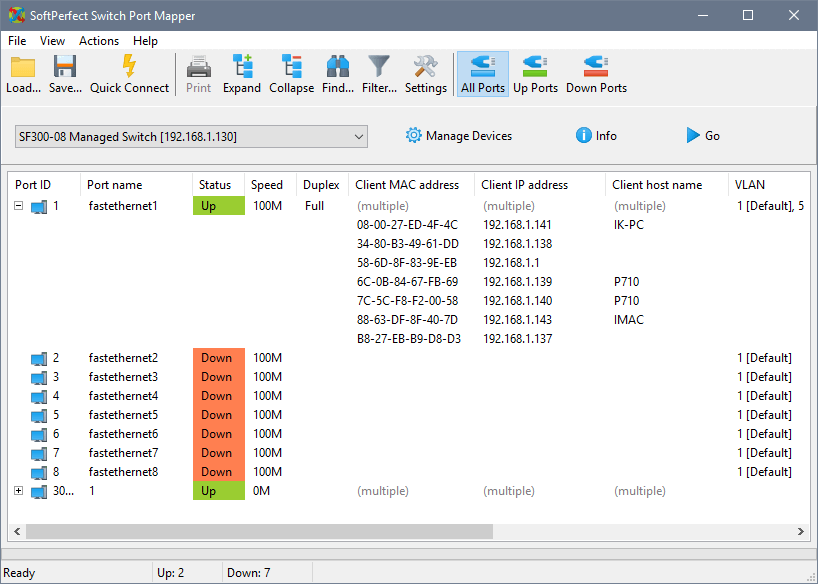

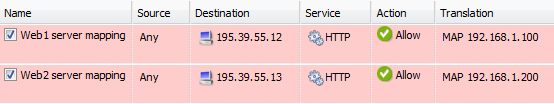

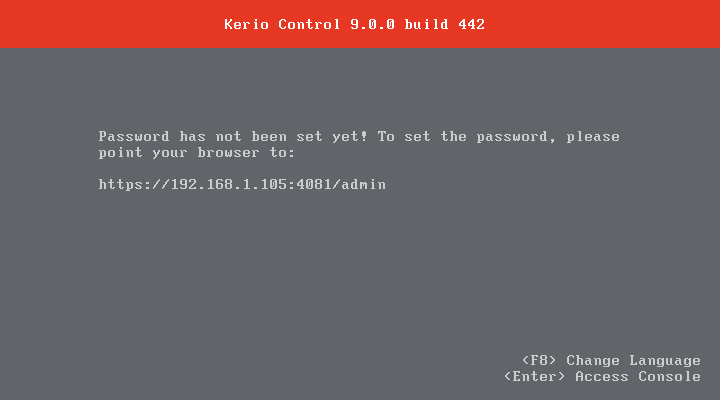

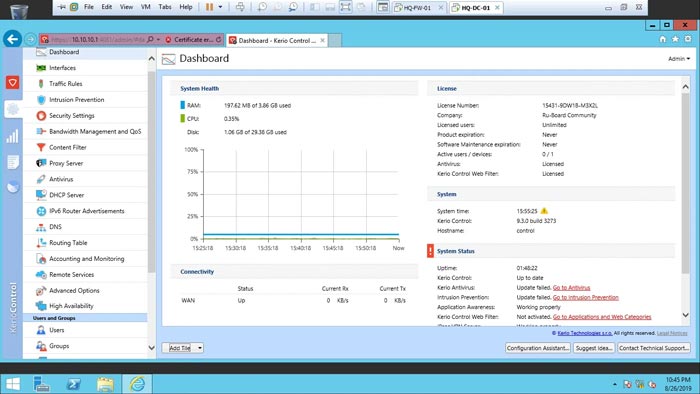

برای رسیدن به پاسخ این سوال دستور show ip route 172.16.3.1 را بر روی روتر R1 اجرا می نماییم.

همان طور که مشاهده می کنید ، در خروجی این دستور مشخص است که آی پی اینترفیس S0/0/0 روتر R3 به عنوان Next Hop تعیین شده است. به این معنا که برای رسیدن به ۱۷۲.۱۶.۳.۱ بسته تحویل روتر R3 می شود.

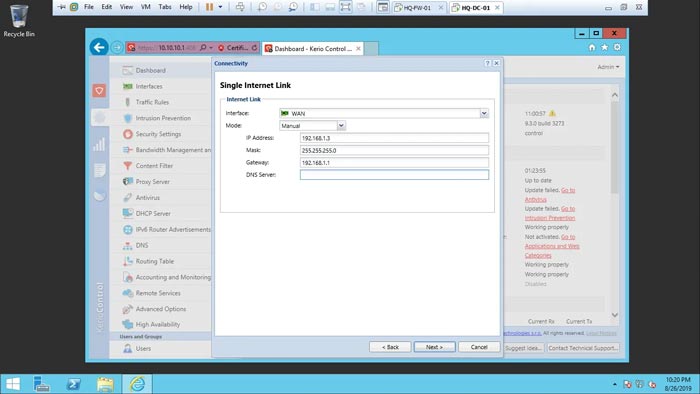

مقدار Delay تعیین شده برای اینترفیس های سریال تمامی روترها ۲۰۰۰۰ میکروثانیه و برای اینترفیس های گیگابیت ۱۰۰ تعیین شده است. ( این مقادیر در سیسکو Default هستند ) ما در اینجا قصد داریم که با افزایش Delay در اینترفیس سریال S0/0/1 روتر R1 کاری کنیم که متریک EIGRP برای مسیر مستقیم از R1 به سمت R3 بیش تر از مسیر غیر مستقیم از R1 به R2 و سپس به R3 شود.

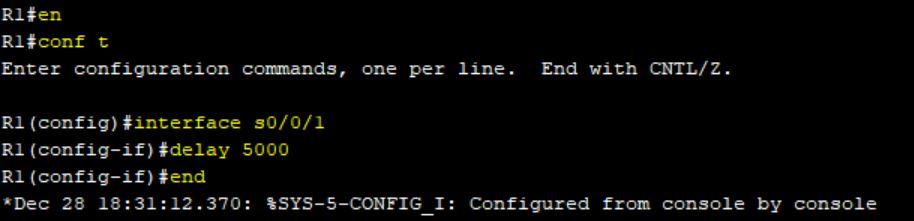

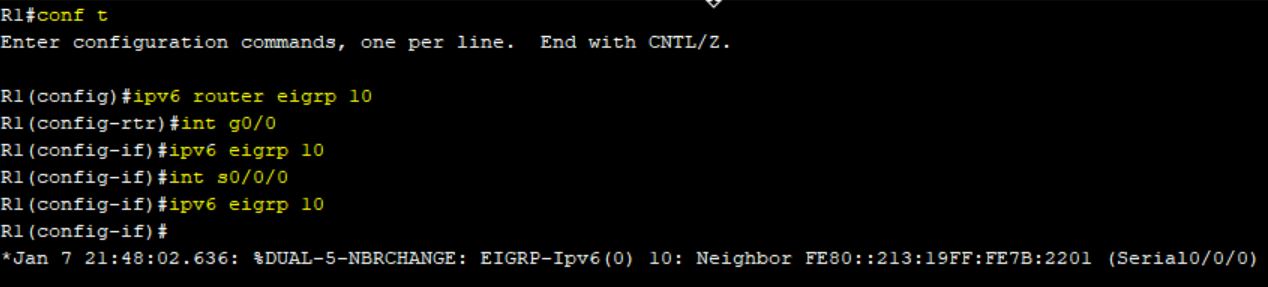

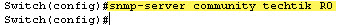

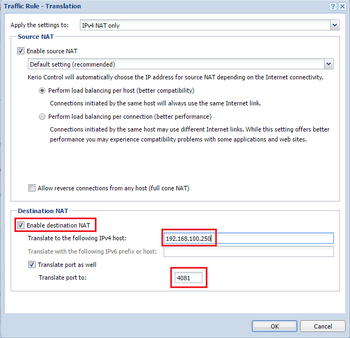

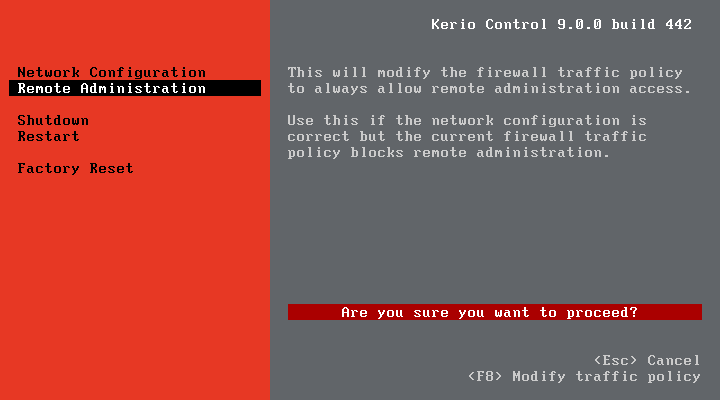

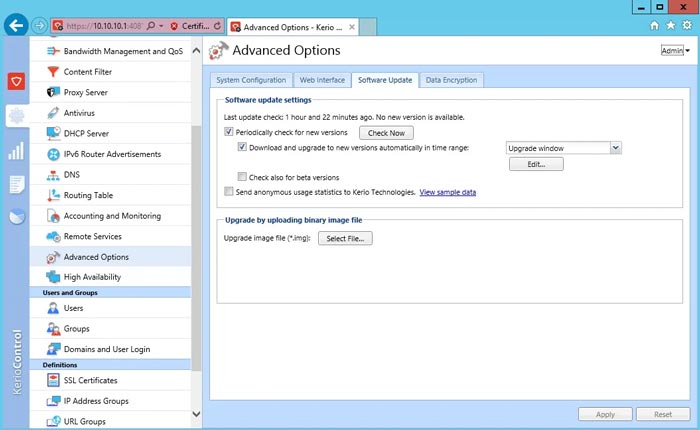

به این منظور وارد محیط پیکربندی روتر R1 شده و اینترفیس S0/0/1 را انتخاب کنید. سپس با دستور delay 5000 مقدار Delay را تا ۵۰۰۰۰ میکروثانیه افزایش دهید.

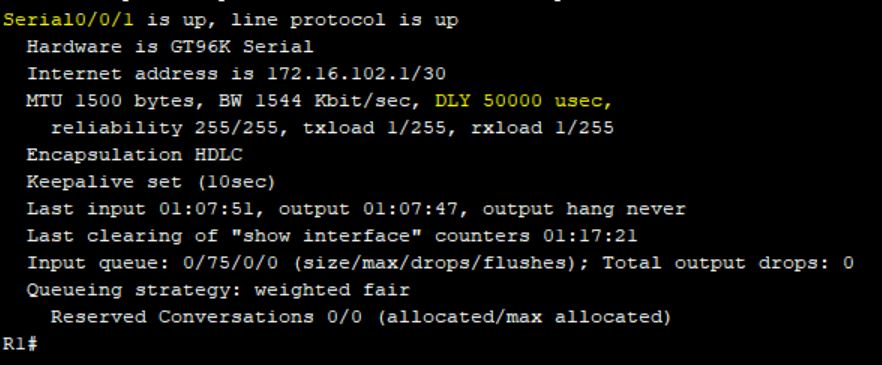

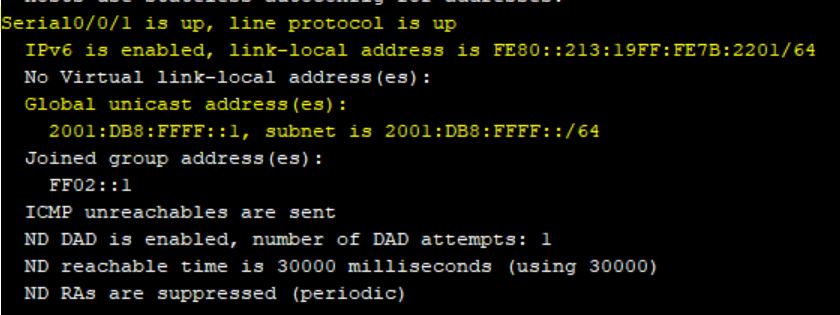

دقت داشته باشید که اگرچه در زمان اجرای دستور show interfaces مقدار Delay بر اساس میکروثانیه نمایش داده می شود ، اما برای تغییر آن بایستی آن را به صورت ۱۰ برابر میکروثانیه بنویسید. برای مثال ۵۰۰۰ ضرب در ده برابر میکروثانیه برابر است با ۵۰ هزار میکروثانیه. که در زیر خروجی دستور show interfaces را برای اینترفیس S0/0/1 مشاهده می کنید :

اکنون به تصویر اول که شماتیک کلی سناریو می باشد مراجعه نمایید. به نظر شما با توجه به اینکه به جز اینترفیس S0/0/1 از روتر R1 بقیه اینترفیس های سریال در سناریو تاخیر پیش فرض ۲۰ هزار میکروثانیه را دارا هستند ، کدام مسیر به سمت شبکه ۱۷۲.۱۶.۳.۰/۲۴ تاخیر بیش تری دارد؟

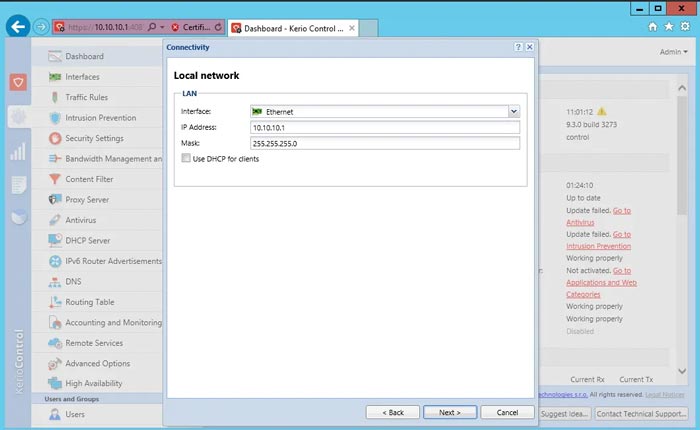

تاخیر در مسیر مستقیم : اکنون Delay برای اینترفیس S0/0/1 برابر با ۵۰ هزار و برای اینترفیس Gi0/0 روتر R3 قابل چشم پوشی است. بنابراین کل تاخیر را در مسیر مستقیم به سمت R3 برابر ۵۰ هزار در نظر بگیرید.

تاخیر در مسیر غیر مستقیم : اگر بسته بخواهد ابتدا به روتر R2 و سپس به روتر R3 ارسال شود در روتر R1 از اینترفیس S0/0/0 و در روتر R2 از S0/0/0 خارج می شود که هر دو دارای تاخیر پیش فرض ۲۰ هزار میکروثانیه هستند. همچنین مانند قبل تاخیر اینترفیس خروجی گیگابیت در روتر R3 ناچیز و قابل چشم پوشی است.

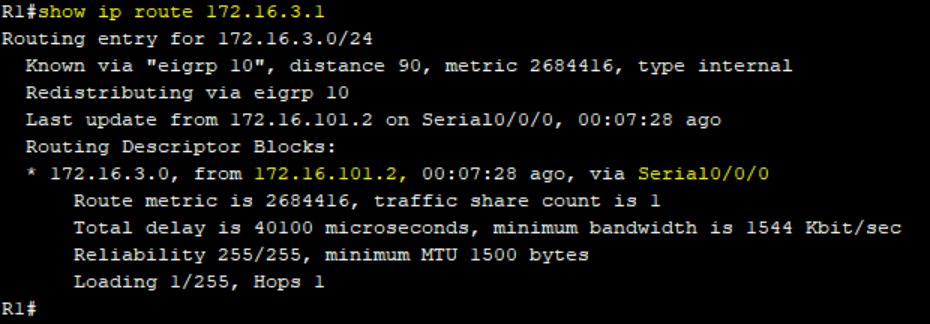

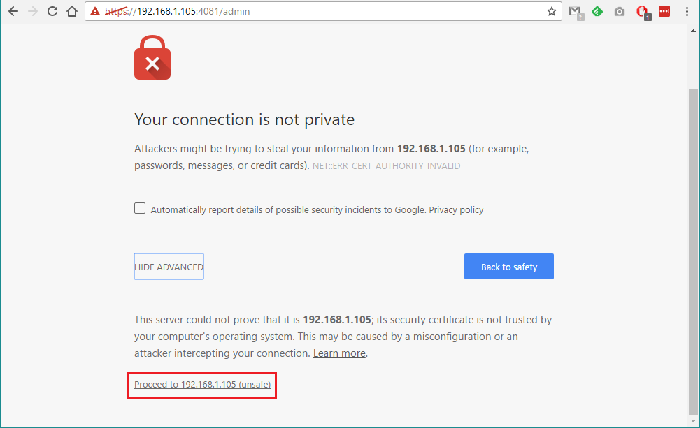

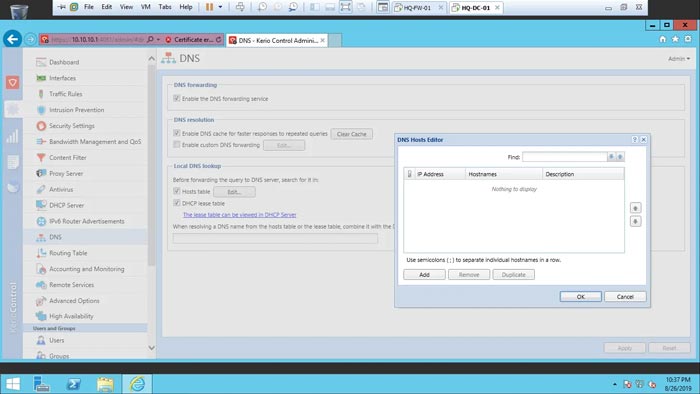

با توجه به دو پاراگراف بالا تاخیر مسیر مستقیم ۵۰ هزار و مسیر غیرمستقیم ۴۰ هزار است. بنابراین مسیر غیر مستقیم متریک برتر را خواهد داشت. ( چرا که از دید EIGRP تاخیر کم تری دارد! ) برای آزمودن درستی فرضیه مان ، یک بار دیگر دستور show ip route 172.16.3.1 را بر روی روتر R1 اجرا کنید.

مانند تصویر مشاهده می کنید که مسیر قبلی تغییر یافته است و اکنون برای رسیدن به روتر R3 بسته ها ابتدا باید از روتر R2 عبور کنند.