در این مقاله درشما رابا رادیوهای سیم کارت خور میکروتیک آشنا خواهیم کرد با ما همراه باشید:

نحوه عملکرد رادیوهای سیم کارت خور میکروتیک

نحوه ی کار این رادیوها بدین صورت می باشد که از تراشه LTE برخوردار بوده و به دریافت بسته های اطلاعاتی در بستر سیم کارت و از طریق دکلهای اپراتور ارائه دهنده پرداخته و این بسته های اطلاعاتی را بوسیله اتصال بی سیم ارسال خواهد کرد.بنابراین با اتصال کاربران به اینترنت قادر به دریافت اینترنت بر روی دستاه خود خواهند بود.

رادیو های میکروتیک همچنین دارای ویژگی های زیر می باشند:

شامل آنتن با قدرت گیرندگی مشخص

نصب راحت بر روی دکل یا مکانهای دیگر

دارای توان خوب

پوشش دهی خوب محیط اطراف خود

انتخابی مناسب برای پوشش دهی همه جای فضا

آشنایی با فناوری LTE

در این قسمت می خواهیم به تعریف مختصری از این فناوری بپردازیم.LTE در واقع مخفف عبارت Long Term Evolution بوده که مورد استفاده برای تلفنهای همراه و ترکینالهای داده می باشد در واقع LTE یک استاندارد بوده که برای انتقال پرسرعت داده ها به صورت بی سیم مورداستفاده قرار می گیرد.

دو موضوع مهم در مورد LTE وجود دارد که عبارتند از:

تغییر فرکانس

میزان استفاده از پهنای باند

LTE قابلیت استفاده از کانالی با پهنای باند 1.4Mhz تا 20Mhzدارد .همانطور که می دانید هر چه پهنای باند یشتر باشد ظرفیت پذیرش و دسترسی کاربران شبکه بدون افت کیفیت و با امکانات یکسان نیز بیشتر خواهد بود.

رادیوهای سیم کارت خور میکروتیک :

مدلهای مختلف رادیوهای سیم کارت خور میکروتیک عبارتند از:

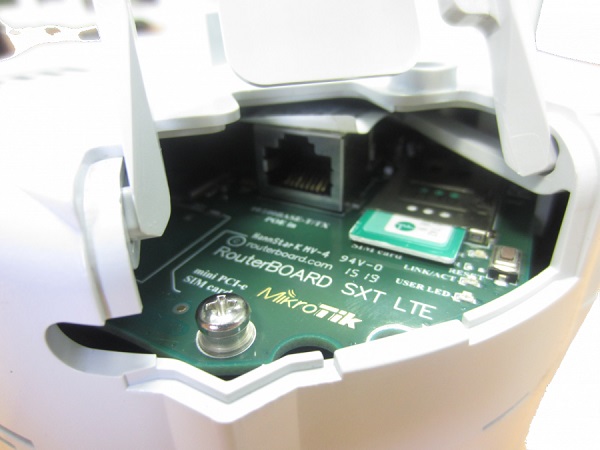

- SXT LTE kit

- SXT LTE kit-US

- SXT LTE6 kit

- LDF LTE6 kit

- LHG LTE kit

- LHG LTE kit-US

- LHG LTE6 kit

- LHGG LTE6 kit

- SXT 4G kit

- LHG 4G kit

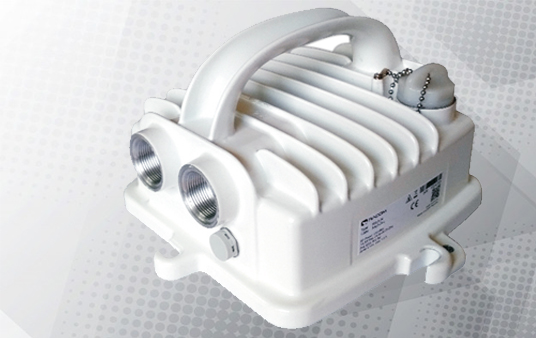

رادیو سیم کارت خور LHGG LTE6 kit میکروتیک :

این رادیوها دارای موارد زیر می باشد:

دارای یک مودم CAT6 LTE با سرعت 300Mbps برای دو برابر کردن کارایی رادیو و کارکردن همزمان رادیو در چندین باند

دارای یک پورت اترنت گیگابیتی 10/100/1000 و PoE-in

تامین برق دستگاههایی که از اترنت گیگابیتی پشتیبانی میکنند

طراحی آنتن رادیو LHGG LTE6 kit برای مقاومت در شرایط سخت آب و هوایی

دارای یک هیتسینک (خنککننده) بزرگ برای پایین آوردن دمای دستگاه

ویژگیهای رادیو LHGG LTE6 kit میکروتیک از لحاظ سختافزاری عبارتند از:

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU دو هستهای مدل 88F3720 با سرعت 800MHz برای هر هسته

- دارای ابعاد 391x 391 x 237 میلیمتر

- دارای ظرفیت حافظه RAM 256MB

- دارای PoE in با استاندارد 802.3af/at

- دارای یک اسلات MiniPCI-e

- دارای یک پورت اترنت گیگابیتی 10/100/1000

- دارای یک هیتسیک (خنککننده) بزرگ

محدوده فرکانس فعالیت سیم کارت رادیو LHGG LTE6 kit میکروتیک در جدول زیر آمده است:

| دسته بندی 2G | Class12 |

| باند 2G | 2 (1900MHz) / 3 (1800MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی 3G | R7 (21Mbps Downlinks, 5.76Mbps Uplink) / R8 (42.2Mbps Downlink, 5.76Mbps Uplink) |

| باند 3G | 1 (2100MHz) / 2 (1900MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی LTE | 6 (300Mbit/s Downlink, 50Mbit/s Uplink) |

| باند LTE FDD | 1 (2100MHz) / 2 (1900MHz) / 3 (1800MHz) / 7 (2600MHz) / 8 (900 MHz) / 20 (800MHz) / 5 (850MHz) / 12 (700MHz) / 17 (700MHz) / 25 (1900MHz) / 26 (850MHz) |

| باند LTE TDD | 38 (2600MHz) / 40 (2300MHz) / 39 (1900MHz) / 41n (2500MHz) |

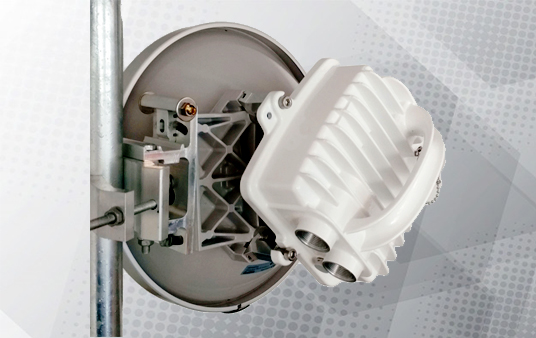

رادیو سیم کارت خور LDF LTE6 kit میکروتیک :

ین رادیو در واقع یک کیتبوده که بر روی یک دیش ماهوارهای نصب خواهد شد(دیش آفست) و دیش به عنوان یک بازتابنده عمل می کند و به تقویت سیگنال می پردازد.نکته حائز اهمیت در این رادیو این است که شما باید به تهیه دیش به صورت جداگانه بپردازید.

این رادیو دارای موارد زیر می باشد:

دارای آنتن با قدرت گیرندگی 8dBi و تقویت قدرت تا 30 دسیبل و یا حتی بیشتر به هنگام نصب بر روی دیش

برخورداری از توان خوب

پوشش دهی خوب محیط اطراف خود

انتخابی ناسب برای پوشش دهی مکان های دور افتاده

دارای استاندارد IP68و مقاوم در برابر گرد و غبار، خاک ، شن ، ماسه و همچنین غوطه وری موقت در آب

دارای یک مودم CAT6 LTE میباشدبرای دو برابر کردن کارایی رادیو و کارکردن همزمان رادیو در چندین باند

دارای یک پورت اترنت گیگابیتی 10/100 و PoE-in

تامین برق دستگاههایی که از اترنت پشتیبانی میکنند

ویژگیهای رادیو LDF LTE6 kit میکروتیک از لحاظ سختافزاری عبارتند از:

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU تک هستهای مدل QCA9531

- دارای ابعاد 94x 94 x 150 میلیمتر

- دارای ظرفیت حافظه RAM 64MB

- دارای PoE in با استاندارد 802.3af/at

- دارای یک اسلات MiniPCI-e

- دارای یک پورت اترنت 10/100

محدوده فرکانس فعالیت سیم کارت رادیو LDF LTE6 kit میکروتیک در جدول زیر آمده است :

| دسته بندی 2G | Class12 |

| باند 2G | 2 (1900MHz) / 3 (1800MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی 3G | R7 (21Mbps Downlinks, 5.76Mbps Uplink) / R8 (42.2Mbps Downlink, 5.76Mbps Uplink) |

| باند 3G | 1 (2100MHz) / 2 (1900MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی LTE | 6 (300Mbit/s Downlink, 50Mbit/s Uplink) |

| باند LTE FDD | 1 (2100MHz) / 2 (1900MHz) / 3 (1800MHz) / 5 (850MHz) / 7 (2600MHz) / 8 (900 MHz) / 12 (700MHz) / 17 (700MHz) / 20 (800MHz) / 25 (1900MHz) / 26 (850MHz) |

| باند LTE TDD | 38 (2600MHz) / 39 (1900MHz) / 40 (2300MHz) / 41n (2500MHz) |

رادیو سیم کارت خور LHG LTE kit میکروتیک :

این رادیو دارای موارد زیر می باشد:

دارای یک CPU تک هستهای مدل QCA9531 با سرعت 650MHz با قابلیت کارکرد همزمان در چندین باند

دارای یک پورت اترنت 10/100 و PoE-in

تامین برق دستگاههایی که از اترنت گیگابیتی پشتیبانی میکنند

ویژگیهای رادیو LHG LTE kit میکروتیک از لحاظ سختافزاری عبارتند از :

-

- دارای سیستم عامل RouterOS با لایسنس 3 میباشد.

- دارای CPU تکهستهای مدل QCA9531 با سرعت 650MHz برای هر هسته

- دارای ابعاد 391x 391 x 227 میلیمتر

- دارای ظرفیت حافظه RAM 64MB

- دارای PoE in با استاندارد 802.3af/at

- دارای یک اسلات MiniPCI-e

- دارای یک شیار سیمکارت در سایز Micro SIM

- دارای یک پورت اترنت 10/100

محدوده فرکانس فعالیت سیم کارت رادیو LHG LTE kit میکروتیک در این جدول آورده شده است:

| دسته بندی 2G | Class12 |

| باند 2G | 2 (1900MHz) / 3 (1800MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی 3G | R7 (21Mbps Downlinks, 5.76Mbps Uplink) |

| باند 3G | 1 (2100MHz) / 2 (1900MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی LTE | 4 (150Mbps Downlink, 50Mbps Uplink) |

| باند LTE FDD | 1 (2100MHz) / 2 (1900MHz) / 3 (1800MHz) / 7 (2600MHz) / 8 (900 MHz) / 20 (800MHz) |

| باند LTE TDD | 38 (2600MHz) / 40 (2300MHz) |

رادیو سیم کارت خور SXT LTE kit میکروتیک :

این رادیو شباهت زیادی به رادیو SXT LTE داشته اما در قدرت و سرعت از رادیو SXT LTE پیشی گرفته است.در این رادیو سرعت عملکرد پردازنده از 450 به 650 MHz و آنتن دهی از 9dBi به 10.5dBi ارتقا یافته است. همچنین این رادیو قابلیت دسترسی به اینترنت نسل 2G/3G/4G را نیز دارد که که به شما این امکان را می دهد تا با پاک کردن تنظیمات پیش فرضوارد کردن DHCP ،عمل اتصال کامپیوتر خود به لینترنت را ممکن کنید.برای این کار باید ابتدا سیم کارت را در رادیو قرار دهید و به یک دکل اپراتور متصل شوید تا اینترنت برای کاربران متصل شود. همچنین در صورت تمایل به رویت میزان سگنال دریافتی می توانید بر روی LED دستگاه آن را مشاهده کنید.

این رادیو شامل موارد زیر می باشد:

دارای مدل پردازنده QCA9531

دارای معماری پردازنده MIPSBE

دارای یک هسته پردازنده

دارای سرعت پردازنده 650 MHz

پشتیبانی سیستم عامل RouterOS

دارای رم حافظه 64 MB

دارای حافظه داخلی دستگاه 16 MB

دارای نوع حافظه FLASH

کارکرد خوب در بازه دمایی 40- تا 60 درجه سانتی گراد

دارای دو پورت اترنت 10/100

دارای حداکثر ولتاژ ورودی 12تا 57 ولت

دارای بیشترین توان مصرفی آن 22 وات

دارای قابلیت اتصال سیم کارت 2G/3G/4G/LTE

ویژگیهای رادیو SXT LTE kit میکروتیک از لحاظ سختافزاری عبارتند از :

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU تک هستهای مدل QCA9531 با سرعت 650 مگاهرتز

- دارای ابعاد 140x 140 x 103 میلیمتر

- دارای ظرفیت حافظه RAM در این رادیو 64MB

- دارای PoE in با استاندارد 802.3af/at و PoE out نوع Passive PoE

- دارای یک اسلات MiniPCI-e

- دارای دو پورت اترنت 10/100

- دارای دو اسلات مخصوص سیمکارت

محدوده فرکانس فعالیت سیم کارت رادیو SXT LTE kit میکروتیک در جدول زیر اورده شده اشت :

| دسته بندی 2G | Class12 |

| باند 2G | 2 (1900MHz) / 3 (1800MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی 3G | R7 (21Mbps Downlinks, 5.76Mbps Uplink) |

| باند 3G | 1 (2100MHz) / 2 (1900MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی LTE | 4 (150Mbps Downlink, 50Mbps Uplink) |

| باند LTE FDD | 1 (2100MHz) / 2 (1900MHz) / 3 (1800MHz) / 7 (2600MHz) / 8 (900 MHz) / 20 (800MHz) |

| باند LTE TDD | 38 (2600MHz) / 40 (2300MHz) |

رادیو سیم کارت خور SXT LTE kit-US میکروتیک :

این رادیو از بهترین رادیوهای سیم کارت خور میکروتیک می باشد و با استفاده از این رادیو شما قادر هستید تا اینترنت را در راه دور برقرار کنید.

نحوه ی کار با این دستگاه بدین صورت است که ابتدا باید سیم کارت را در رادیو قرار دهید و سپس به دکل اپراتور متصل شوید.بدین ترتیب اینترنت به صورت اتوماتیک در اختیار کاربران قرار خواهد گرفت.همچنین در صورت تمایل به رویت میزان سگنال دریافتی می توانید بر روی LED دستگاه آن را مشاهده کنید.

ویژگیهای رادیو SXT LTE kit-US میکروتیک از لحاظ سختافزاری عبارتند از :

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU تک هستهای مدل QCA9531 با سرعت 650 مگاهرتز

- دارای ابعاد 140x 140 x 103 میلیمتر

- دارای ظرفیت حافظه RAM 64MB

- دارای PoE in با استاندارد 802.3af/at و PoE out نوع Passive PoE

- دارای یک اسلات MiniPCI-e

- دارای دو پورت اترنت 10/100 .

- دارای دو اسلات مخصوص سیمکارت سایز Micro SIM

محدوده فرکانس فعالیت سیم کارت رادیو SXT LTE kit-US میکروتیک در جدول زیر آورده شده است :

| دسته بندی 3G | R7 (21Mbps Downlinks, 5.76Mbps Uplink) / R8 (42.2Mbps Downlink, 5.76Mbps Uplink) |

| باند 3G | 2 (1900MHz) / 5 (850MHz) |

| دسته بندی LTE | 4 (150Mbps Downlink, 50Mbps Uplink) |

| باند LTE FDD | 2 (1900MHz) / 4 (1700MHz) / 5 (850MHz) / 12 (700MHz) |

رادیو سیم کارت خور SXT LTE6 kit میکروتیک :

این رادیو از جدیدترین رادیوهای ارائه شده توسط شرکت میکروتیک می باشد و از مودم CAT6 LTE استفاده می کند. کاری که این مودم انجام می دهد این است که به رادیو اجازه کار بر روی جند باند را می دهد بنابراین رادیو قادر به ارائه خدمات به کاربران زیادی می باشد.

ویژگیهای رادیو SXT LTE6 kit میکروتیک از لحاظ سختافزاری عبارتند از:

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU تک هستهای مدل QCA9531 با سرعت 650 مگاهرتز

- دارای ابعاد 140x 140 x 103 میلیمتر

- دارای ظرفیت حافظه RAM 64MB

- دارای PoE in با استاندارد 802.3af/at و PoE out نوع Passive PoE

- دارای یک اسلات MiniPCI-e

- دارای دو پورت اترنت 10/100

- دارای دو اسلات مخصوص سیمکارت سایز Micro SIM

محدوده فرکانس فعالیت سیم کارت رادیو SXT LTE6 kit میکروتیک در جدول زیر آورده شده است :

| دسته بندی 2G | Class12 |

| باند 2G | 2 (1900MHz) / 3 (1800MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی 3G | R7 (21Mbps Downlinks, 5.76Mbps Uplink) / R8 (42.2Mbps Downlink, 5.76Mbps Uplink) |

| باند 3G | 1 (2100MHz) / 2 (1900MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی LTE | 6 (300Mbit/s Downlink, 50Mbit/s Uplink) |

| باند LTE FDD | 1 (2100MHz) / 2 (1900MHz) / 3 (1800MHz) / 7 (2600MHz) / 8 (900 MHz) / 20 (800MHz) / 5 (850MHz) / 12 (700MHz) / 17 (700MHz) / 25 (1900MHz) / 26 (850MHz) |

| باند LTE TDD | 38 (2600MHz) / 40 (2300MHz) / 39 (1900MHz) / 41n (2500MHz) |

رادیو سیم کارت خور LHG LTE6 kit میکروتیک :

این رادیو در واقع مودمی بوده که به تبادل بسته ای اطلاعاتی در بستر LTE سیم کارت می پردازد.این رادیو مناسب برای مناطق دور از دسترس اینترنت می باشد.این رادیو از انتن های بازرگی برخوردار است که قدرت گیرندگی این آنتن ها 17 dBi می باشد. همچنین این رادیو از یک مودم CAT6 LTE برخوردار بوده و کارایی دستگاه را افزایش داده و آن را دو برار می کند.

ویژگیهای رادیو LHG LTE6 kit میکروتیک از لحاظ سختافزاری عبارتند از:

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU تک هستهای مدل QCA9531 با سرعت 650 مگاهرتز

- دارای ابعاد391x 391 x 227 میلیمتر

- دارای ظرفیت حافظه RAM 64MB

- دارای PoE in با استاندارد 802.3af/at و PoE out نوع Passive PoE

- دارای یک اسلات MiniPCI-e

- دارای یک پورت اترنت 10/100

- دارای یک اسلات مخصوص سیمکارت سایز Micro SIM

محدوده فرکانس فعالیت سیم کارت رادیو LHG LTE6 kit میکروتیک در جدول زیر آورده شده است :

| دسته بندی 2G | Class12 |

| باند 2G | 2 (1900MHz) / 3 (1800MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی 3G | R7 (21Mbps Downlinks, 5.76Mbps Uplink) / R8 (42.2Mbps Downlink, 5.76Mbps Uplink) |

| باند 3G | 1 (2100MHz) / 2 (1900MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی LTE | 6 (300Mbit/s Downlink, 50Mbit/s Uplink) |

| باند LTE FDD | 1 (2100MHz) / 2 (1900MHz) / 3 (1800MHz) / 7 (2600MHz) / 8 (900 MHz) / 20 (800MHz) / 5 (850MHz) / 12 (700MHz) / 17 (700MHz) / 25 (1900MHz) / 26 (850MHz) |

| باند LTE TDD | 38 (2600MHz) / 40 (2300MHz) / 39 (1900MHz) / 41n (2500MHz) |

رادیو سیم کارت خور LHG 4G kit میکروتیک :

این رادیو از یک تراشه LTE LTE برخوردار بوده و دارای قدرت گیرنگی 21 dBi می باشد. همچنین این رادیو بوسیله آنتن و تراشه به دکل متضل شده و به دریافت اینترنت پرسرعت خواهد پرداخت.این رادیو دارای قئرت گیرندگی و پوشش دهی محیط خوب می باشد.

ویژگیهای رادیو SXT 4G kit میکروتیک از لحاظ سختافزاری عبارتند از:

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU تک هستهای مدل QCA9531 با سرعت 650 مگاهرتز

- دارای ابعاد 391x 391 x 227 میلیمتر

- دارای ظرفیت حافظه RAM 64MB

- دارای PoE in با استاندارد 802.3af/at و PoE out نوع Passive PoE

- دارای یک اسلات MiniPCI-e

- دارای یک پورت اترنت 10/100

- دارای یک اسلات مخصوص سیمکارتسایز Micro SIM

محدوده فرکانس فعالیت سیم کارت رادیو LHG 4G kit میکروتیک در جدول زیر آورده شده است :

| دسته بندی LTE | 4 (150Mbps Downlink, 50Mbps Uplink) |

| باند LTE FDD | 3 (1800MHz) / 7 (2600MHz) / 20 (800MHz) / 31 (450MHz) |

| باند LTE TDD | 41n (2500MHz) / 42 (3500MHz) / 43 (3700MHz) |

رادیو سیم کارت خور LHG LTE kit-US میکروتیک :

در صورتی که در مناطق دور از دسترس اینرنت خواهان نصب رادیو می باشید این رادیو برای این مناطق مناسب می باشد.نصب آنتن باید بر روی دکل با ارتفاع زیادی انجام پذیرد تا اینترنت در مناطق پخش شود.سطح دسته بندی رادیو LTE4 بوده که سرعت دانلود 150 مگابیت بر ثانیه و سرعت آپلود 50 مگابیت بر ثانیه دارد.

ویژگیهای رادیو LHG LTE kit-US میکروتیک از لحاظ سختافزاری عیارتند از:

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU تک هستهای مدل QCA9531 با سرعت 650 مگاهرتز

- دارای ابعاد 391x 391 x 227 میلیمتر

- دارای ظرفیت حافظه RAM 64MB

- دارای PoE in با استاندارد 802.3af/at و PoE out نوع Passive PoE

- دارای یک اسلات MiniPCI-e

- دارای یک پورت اترنت 10/100

- دارای یک اسلات مخصوص سیمکارت سایز Micro SIM

محدوده فرکانس فعالیت سیم کارت رادیو LHG LTE kit-US میکروتیک در جدول زیر آورده شده است:

| دسته بندی 3G | R7 (21Mbps Downlinks, 5.76Mbps Uplink) / R8 (42.2Mbps Downlink, 5.76Mbps Uplink) |

| باند 3G | 2 (1900MHz) / 5 (850MHz) |

| دسته بندی LTE | 4 (150Mbps Downlink, 50Mbps Uplink) |

| باند LTE FDD | 2 (1900MHz) / 4 (1700MHz) / 5 (850MHz) / 12 (700MHz) |

رادیو سیم کارت خور SXT 4G kit میکروتیک :

این رادیو یکی از جدیدترین رادیو های شرکت میکروتیک و جایگزین رادیو SXT LTE می باشد این رادیو از کنولوژی LTE و قابلیت های FDD و TDD بهره برده است.

کاری که این رادیو انجام می دهد برقراری ارتباط برای نقاط در می باشدو. ئدر واقع با استفاده از این رادیو شما می توانید اینترنت پرصرعت را برای مناطق دور مهیا کنید.رادیو دارای دو زبانه Micro SIM (سایز متوسط) بوده که بوسیله آن سیم کارت به قابلیت 4G/LTE متصل خواهد شد. این رادیو همچنین دارای دو پورت 10/100 اترنت می باشد که بوسیله پورت دوم اترنت قابلیت PoE OUT خواهد داشت و این بدان معناست که این پورت می تواند دستگاه دیگری را نیز روشن کند.

ویژگیهای رادیو SXT 4G kit میکروتیک از لحاظ سختافزاری عبارتند از:

- دارای سیستم عامل RouterOS با لایسنس 3

- دارای CPU تک هستهای مدل QCA9531 با سرعت 650 مگاهرتز

- دارای ابعاد 391x 391 x 227 میلیمتر

- دارای ظرفیت حافظه RAM 64MB

- دارای PoE in با استاندارد 802.3af/at و PoE out نوع Passive PoE

- دارای یک اسلات MiniPCI-e

- دارای دو پورت اترنت 10/100

- دارای دو اسلات مخصوص سیمکارت سایز Micro SIM

محدوده فرکانس فعالیت سیم کارت رادیو SXT 4G kit میکروتیک در جدول زیر آورده شده است :

| باند 2G | 2 (1900MHz) / 3 (1800MHz) / 5 (850MHz) / 8 (900MHz) |

| باند 3G | 1 (2100MHz) / 2 (1900MHz) / 5 (850MHz) / 8 (900MHz) |

| دسته بندی LTE | 4 (150Mbps Downlink, 50Mbps Uplink) |

| باند LTE FDD | 3 (1800MHz) / 7 (2600MHz) / 20 (800MHz) / 31 (450MHz) |

| باند LTE TDD | 41n (2500MHz) / 42 (3500MHz) / 43 (3700MHz) |

قیمت رقابتی

شما می توانید انواع رادیوهای میکروتیک را با قیمتی مناسب و رقابتی از شرکت پشتیبانی تیلاتل تهیه کنید. شرکت پشتیبانی تیلاتل در زمینه شبکه و با دارا بودن کارشناسان مجرب در زمینه پشتیبانی و خدمات پش از فروش در تلاش است تا بهترین سرویس ها را به مشتریان خود ارائه دهد.