هزینه کابل کشی شبکه یکی از پارامترهایی است که قبل از استفاده از خدمات شبکه یک مجموعه باید از آن مطلع شوید. گرچه به طور کلی نمیتوان قیمت مشخصی برای این بخش از نصب و راه اندازی شبکه تعیین کرد، اما میتوان پارامترهایی که در قیمت گذاری مؤثر هستند، را تعیین کرد.

در صورتی که برای بهرهمندی از مزایای شبکه به چند مجموعه فعال در زمینه پشتیبانی شبکه مراجعه کنید، قطعاً با قیمتهای مختلفی در خصوص کابل کشی شبکه مواجه میشوید. این که قیمت کدام یک از شرکتهای فعال در این زمینه بهتر است، به کیفیت خدمات و کابلی که برای انجام این کار استفاده میکند، بستگی دارد. بنابراین به خاطر داشته باشید که هیچ و ارزانی و گرانی بی حکمت نیست.

به همین خاطر قصد داریم در این مقاله اطلاعات مفیدی در رابطه با عوامل مؤثر در هزینه کابل کشی شبکه در اختیارتان قرار دهیم. تا در صورتی که تصمیم به استفاده از خدمات شرکت پشتیبانی شبکه خاصی را دارید، با آگاهی کامل از هزینهها، انتخاب کنید.

اگر اکنون اینجا حضور دارید پس حتما به دنبال یافتن راهی برای کابل کشی شبکه دفتر و یا شرکت خود هستید و میخواهید به طور تقریبی هزینه کابل کشی شبکه مورد نظر خود را براورد کنید. قطعا هزینه اجرای کابل اترنت یا هزینه کابل کشی ساختاری به عوامل زیادی بستگی دارد و به آسانی نمیتوان آن را تخمین زد.

کابل شبکه مانند رسانهای عمل میکند که از طریق آن اطلاعات از یک دستگاه شبکه به دستگاه دیگر منتقل میشود.

در زیر به تفصیل مواردی که ممکن است بر قیمت کل تاثیر بگذارند و به شما در تصمیم گیری درست کمک کند، آورده شده است که هر کدام از آنها مستقیما تعیین کنندهی قیمت نهایی هستند.

راه اندازی شبکه اصولی و استاندارد اهمیت فوق العاده بالایی در یکپارچه سازی و استاندارد سازی شرکت ها ایفا میکند و اگر در ابتدای پیاده سازی، به صورت غیر اصولی انجام شود، در آیندهای نه چندادن دور، شرکت ها متحمل هزینههای سنگین خواهند شد.

عوامل تعیین کننده نرخ کابل کشی شبکه کدامند؟

- مساحت دفتر یا شرکت

یکی از عمدهترین فاکتورهای تعیین کننده در هزینه کابل کشی، متراژ محل کار شماست. هرچه تعداد واحدهای ساختمانی و فضای شرکت بزرگتر باشد، به کابل بیشتری نیاز خواهد داشت و درنتیجه هزینه کلی افزایش مییابد.

- هدف اصلی شبکه

کارفرما باید هدف خود را از کابل کشی و داکت کشی شبکه مشخص کند تا تکنسینهای کابل کشی متناسب با نیاز شما تعداد سیستمها و تجهیزات جانبی موردنیاز برای اتصال خطوط تلفن، دوربینهای مدار بسته و سایر دستگاهها را براورد کنند.

- نوع کابل کشی

نوع کابل انتخاب شده برای یک شبکه بستگی به اندازه، توپولوژی و روش شبکه دارد. انواع مختلف کابلهای شبکه به عنوان ستون فقرات زیرساخت شبکه عمل میکنند. از طرفی کابلها با کیفیتهای مختلفی در بازار وجود دارند که متریال بکار رفته در آنها با هم متفاوت است و باتوجه به برندی که دارند با نرخهای متفاوتی عرضه میشوند.

- تجهیزات مورد نیاز شبکه

نوع و تعداد نودها، سویچها، روترها و جنس و برندی که متناسب با کار شرکت شما انتخاب میشود در هزینه کابل کشی بسیار موثر است.

برای اینکه تشخیص دهید کدام جنس و برند و چه نوع از کابل کشی برای نیاز شرکت شما مناسب است، بهتر است کار را به کاردان بسپارید و از یک شرکت متخصص با تکنسینهای خبره همچون بهین ارتباط هوشمند تیلا کمک بگیرید تا از هزینههای اضافی صرفنظر کنید. برخی از برندها صرفا پول شما را هدر میدهند و تاثیر چندانی درنتیجه کار نمیگذارند این درحالیست که برخی از کابلها در بازار وجود دارند که بسیار بیکیفیت هستند. تشخیص این موضوع را به عهدهی کادر فنی و مجرب بهین ارتباط هوشمند تیلا بگذارید تا به بهترین شکل ممکن و با هزینهای منطقی کابل کشی شبکه شرکت شما را به ثمر برسانند.

اهمیت کابل کشی در شبکه

انتخاب نوع صحیح کابل کشی شبکه میتواند عملکردهای مختلف تجاری را تحت تأثیر قرار دهد زیرا مدیران شبکههای سازمانی از فناوریهای جدید استفاده میکنند. نوع کابل شبکه مورد استفاده در زیرساختهای شبکه یکی از حیاتیترین جنبه های شبکه در صنایع مختلف است.

کابل هم محور

کابل کواکسیال در برابر انسداد سیگنال بسیار مقاوم است هرچند که نصب آن پیچیده است. این میتواند طول کابلهای بزرگ بین دستگاههای شبکه را نسبت به کابل جفت پیچ خورده کنترل کند. دو نوع کابل کواکسیال، کواکسیال نازک و کواکسیال ضخیم هستند.

کابل به هم تابیده با محافظ (STP)

این نوع خاصی از سیم کشی تلفن مسی است که در تاسیسات تجاری مورد استفاده قرار میگیرد. یک محافظ خارجی که به عنوان یک زمین عمل میکند به سیم های تلفن معمولی جفت پیچ خورده اضافه میشود. اگر میخواهید کابل را در محلی با تداخل احتمالی و خطر جریان الکتریکی در UTP قرار دهید، این نوع از کابل ممکن است جواب دهد. کابلهای محافظ همچنین میتوانند به گسترش فاصله بین کابلها کمک کنند.

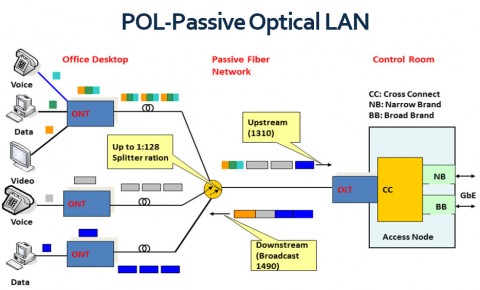

کابل کشی فیبر نوری

کابل کشی فیبر نوری پهنای باند بسیار بیشتری نسبت به مس ارائه میدهد و معمولاً برای اتصال ستون فقرات بین تجهیزات شبکه محلی استفاده میشود و انتخاب مطلوبی برای ارتباطات آنالوگ و دیجیتال با کیفیت و امنیت بالا میباشد. اگرچه هزینه بالای کابل کشی با استفاده از فیبر نوری میتواند برای برخی از شرکتها منع کننده باشد، اما در شرکتها و سازمانهای بزرگ بکارگیری این نوع از کابل کشی تقریبا ضروری ست؛ چراکه در برابر تداخلات الکترومغناطیسی (EMI)، یک اتصال امنیتی بالا را ارائه میدهد. این راه حل برای اتصالات بین ساختمانها و سایر اتصالات فراتر از حداکثر ۹۰ متر مناسب است.

سیم به هم تابیده بدون محافظ (UTP)

این مورد تحسین برانگیزترین نوع کابل شبکه در جهان است. کابل UTP هم برای تلفن معمولی و هم برای شبکههای کامپیوتری استفاده میشود.

عوامل مؤثر در هزینه کابل کشی شبکه

نوع کابل شبکه

برای کابل کشی شبکه میتوان از انواع کابل شبکه متناسب با نیاز و بودجه کارفرما استفاده کرد. در میان انواع کابلهایی که برای نصب و راه اندازی شبکه استفاده میشود، کابلهای فیبر نوری دارای سرعت و کیفیت عملکردی بهتری هستند. همین مسئله باعث میشود که تفاوت کابل شبکه مسی با کابل شبکه فیبر نوری بسیار زیاد باشد.

به عنوان مثال دیگر، میتوان به کابلهای آلومینیومی با روکش مس (CCA) اشاره کرد. این کابلها دارای هسته داخلی آلومینیوم و روکش بیرونی مس است. به همین خاطر هزینهاین کابلها، نسبت به کابلهایی که تماماً از مس ساخته شدهاند، کمتر است.

برند و شرکت تولید کننده کابل شبکه

برند شرکتی که کابل مورد نیاز از آن خریداری میشود، یکی دیگر از عوامل تاثیرگذار در هزینه کابل کشی شبکه است. در حال حاضر به دلیل تحریمهایی که علیه ایران وجود دارد، انتخاب و خرید کابل اصل، کار بسیار دشواری است. چرا که افراد سودجوی زیادی از محدودیتهای به وجود آمده سو استفاده میکنند و کابلهای تقلبی را با قیمت کمتری به جای کابل اصل و اورجینال به فروش میرسانند.

بنابراین به شما توصیه می شود که اگر خودتان مسئولیت خرید کابل شبکه را به عهده میگیرید، از عملکرد صحیح فروشگاه منتخبتان مطمئن شوید.

هزینه اجرای کابل کشی شبکه

مقدار دستمزد اپراتورهایی که مسئولیت اجرای شبکه را به عهده دارند، یکی دیگر از پارامترهایی است که از مجموعهای به مجموعه دیگر متفاوت است. معمولاً نسبت به گستردگی و پیچیدگی طراحی شبکه ، هزینهای که برای اجرای آن در نظر گرفته میشود، متفاوت است. از طرف دیگر، کیفیت اجرای شبکه، نقش مهمی در عملکرد درست آن بازی میکند. بنابراین اگر قصد دارید از هزینهای که برای انجام این کار گذاشتهاید، نتیجه مطلوبی بگیرید، از اهمیت نحوه اجرا غافل نشوید.

نرخ تورم

بدون شک نرخ تورم کشور، یکی از مهمترین عواملی است که در کاهش یا افزایش هزینهها مؤثر است. ممکن است بعد از عقد قرارداد پشتیبانی شبکه قیمتها افزایش یا کاهش پیدا کند. به همین خاطر بهتر است در حین عقد قرارداد به این مورد توجه داشته باشید؛ تا اگر در انتهای پروژه نیاز به پرداخت هزینه اضافهای شد، سورپرایز نشوید.