کانفیگ اولیه Kerio Control از اهمیت بالایی برخوردار است چرا که در تنظیمات مقدماتی کریو کنترل یکسری از پیکره بندی های ابتدایی را باید انجام دهیم تا بتوانیم فایروال را برای مقاصد خودمان کانفیگ کنیم.

کانفیگ اولیه Kerio Control

تنظیمات اولیه کریو کنترل شامل مواردی مثل تنظیمات شبکه و انتخاب مد اتصال لینک اینترنت و بستن آپدیت و بلاک کردن آدرس های DNS را در این آموزش بررسی خواهیم کرد.

اگر می خواهید آخرین نسخه کریو کنترل را دانلود کنید به لینک زیر مراجعه کنید :

دانلود کریو کنترل

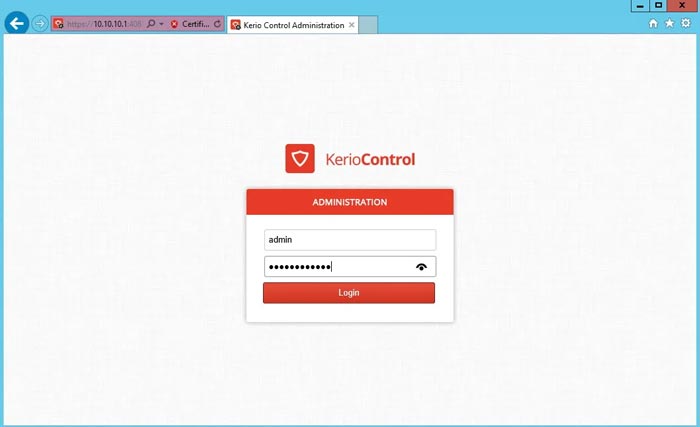

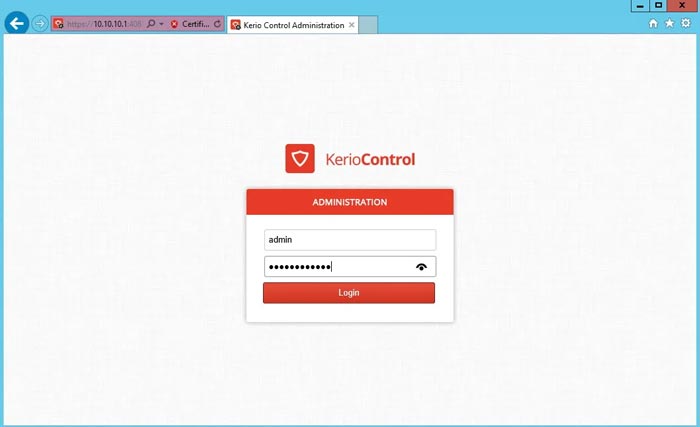

آدرس ورود پیشفرض کریو کنترل پس از نصب به این شکل است :

https://10.10.10.1:4081/admin

این آدرس را در مرورگر وب وارد کنید و اینتر را بزنید تا صفحه زیر باز شود.

در این صفحه نام کاربری و رمز عبور را وارد کنید.

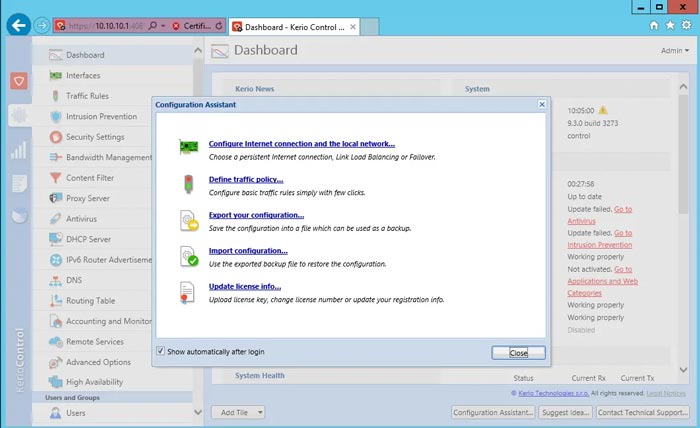

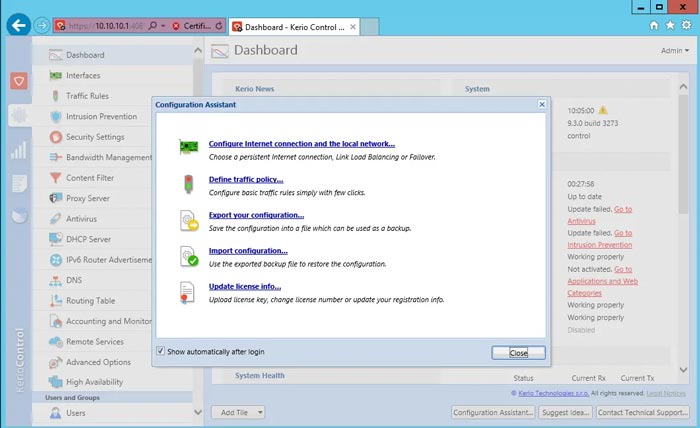

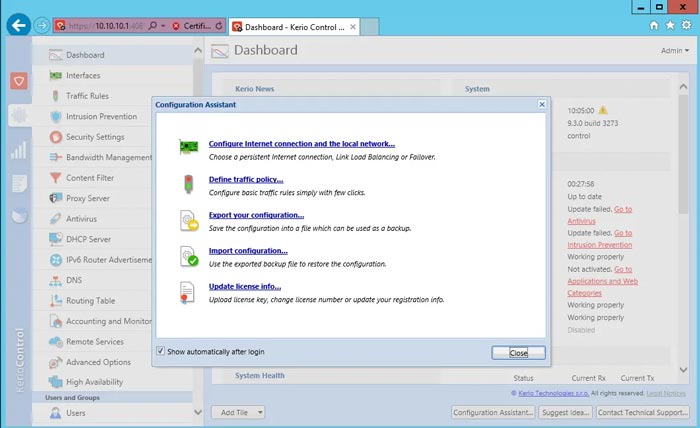

پس از ورود شما با پنجره Configuration Assistant مواجه می شوید.

با استفاده از این پنجره می توانید به راحتی اقدام به پیکربندی کریو کنترل کنید.

به همین منظور Configure internet connection and local network را انتخاب کنید.

برای شروع کانفیگ اولیه Kerio Control از شبکه استارت می زنیم.

1- تنظیمات شبکه

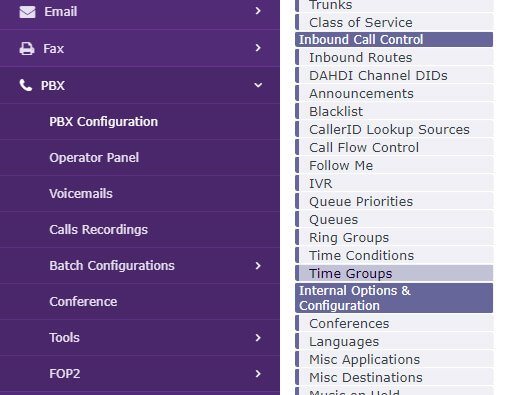

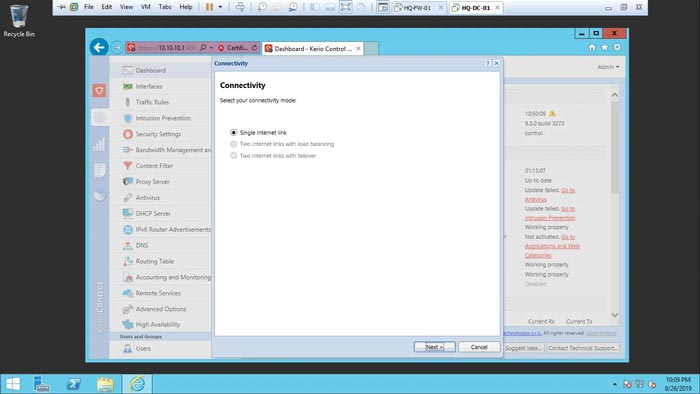

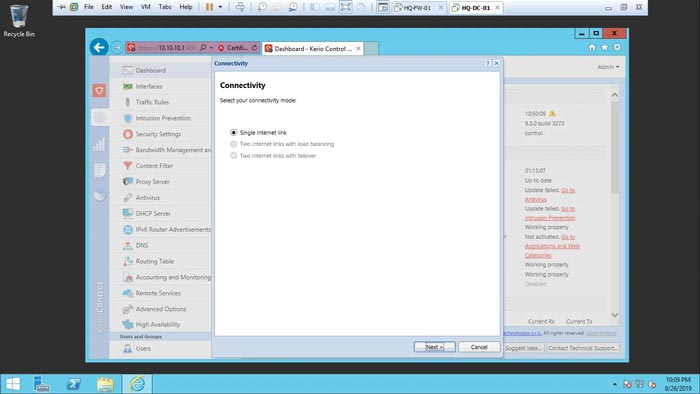

در پنجره Connectivity شما با سه انتخاب رو به رو خواهید شد.

Single Internet Link: در صورتی که شما یک خط اینترنت دارید و یا قصد دارید که طراحی لینک های اینترنت را خود به دست داشته باشید این گزینه را انتخاب کنید.

Two Internet Links With Load Balancing: در صورتی که دو لینک اینترنت دارید می توانید با انتخاب این گزینه تنظیم بار یا Load Balancing را بر روی این دو لینک فعال کنید.

Two Internet Links With Failover: در صورتی که شما دو لینک اینترنت دارید و قصد دارید تا در صورت خرابی یکی دیگر جایگزین شود این گزینه مناسب زیرساخت شما خواهد بود.

البته در اینجا با توجه به این که تنها یک کارت شبکه برای WAN اضافه کردیم تنها گزینه اول فعال است. Next را بزنید.

2- انتخاب مد اتصال لینک اینترنت در کانفیگ اولیه Kerio Control

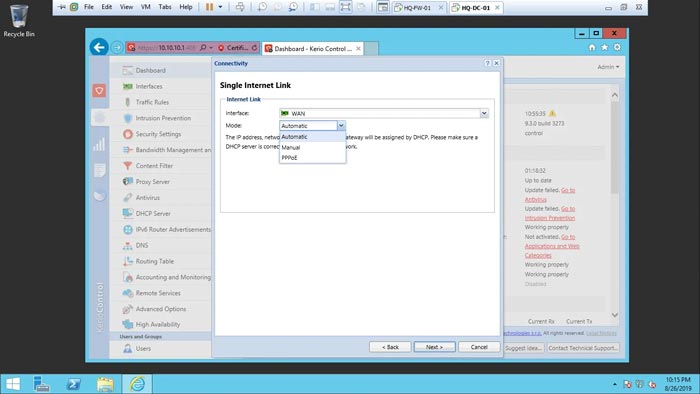

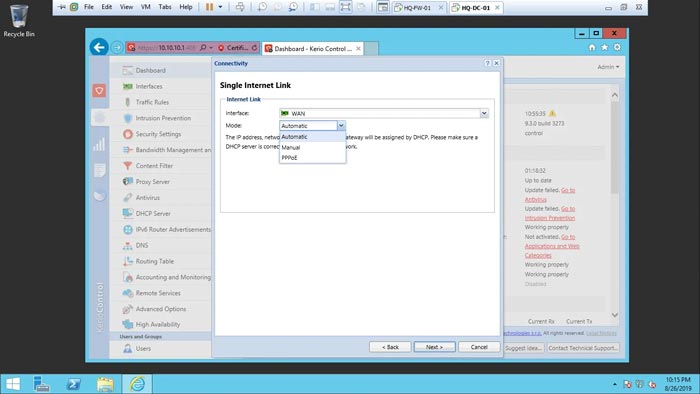

در پنجره Single Internet Link شما باز هم با سه گزینه مواجه هستید.

گزینه های Automatic، Manual و PPPOE .

در صورت انتخاب Automatic از DHCP آدرس دریافت می شود.

در صورت انتخاب Manual که در اینجا ما آن را انتخاب خواهیم کرد خود باید آدرس تنظیم کنید و با انتخاب PPPOE باید با وارد کردن نام کاربری و رمز عبور PPPOE اقدام به دریافت IP کنید.

نکته : در صورتی که PPPOE را انتخاب می کنید متوجه باشید که مودم شما باید به حالت Bridge باشد.

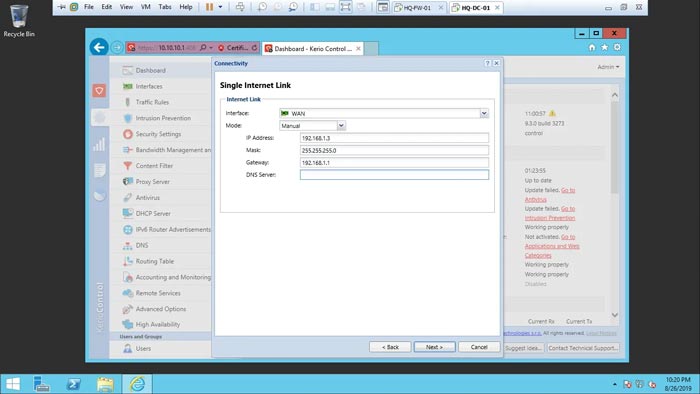

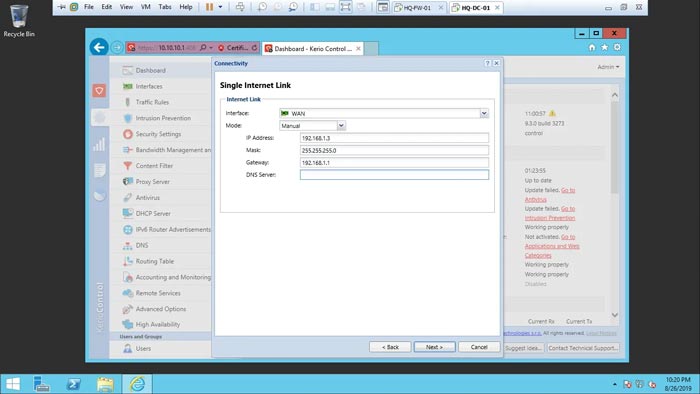

ما Manual را انتخاب کرده و آدرس دهی می کنیم و Next را می زنیم.

نکته : برای جلوگیری از پریدن کرک در اینجا DNS را تنظیم نکنید.

در ادامه کانفیگ اولیه Kerio Control :

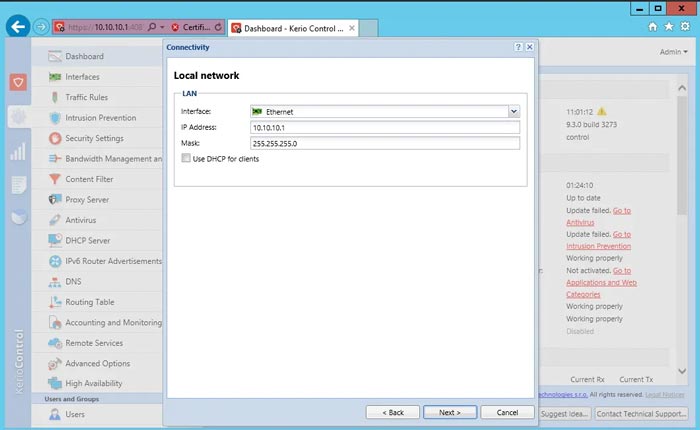

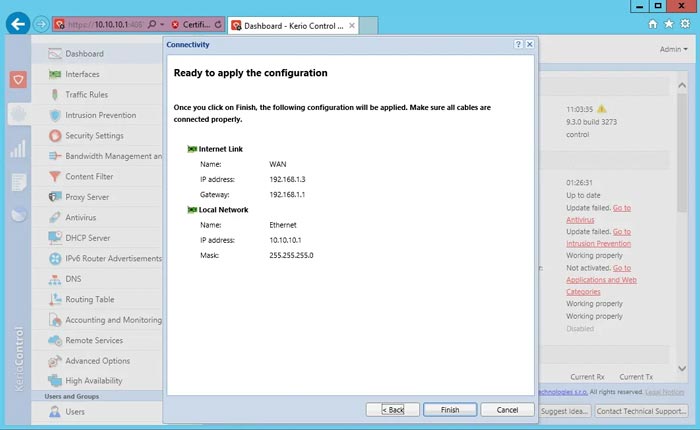

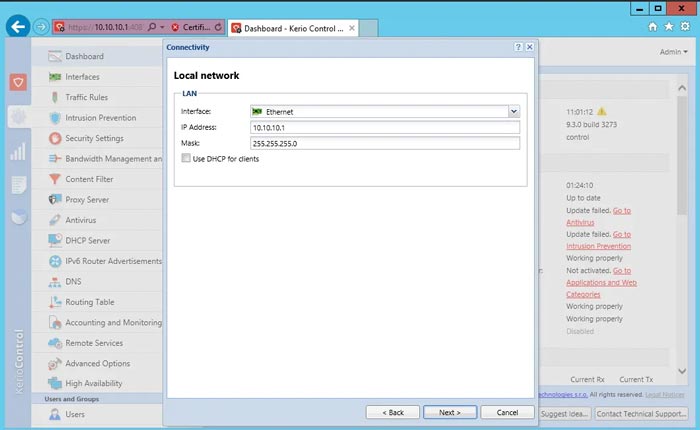

در پنجره Local Network هم آدرس شبکه داخلی را ملاحظه می کنید.

در صورتی که شبکه داخلی شما در رنج دیگری است می توانید در این قسمت اقدام به تغییر آن کنید.

البته در کنسول اصلی کریو نیز این تنظیمات قابل تغییر است.

نکته دیگری که باید در اینجا به آن اشاره کرد تیک فعال کردن DHCP است.

توجه به آن که بسیاری از سازمان ها در کنار اکتیو دایرکتوری DHCP Server هم دارند، بهتر است که این تیک را بردارید تا در آینده مشکل بوجود نیاید. Next را بزنید.

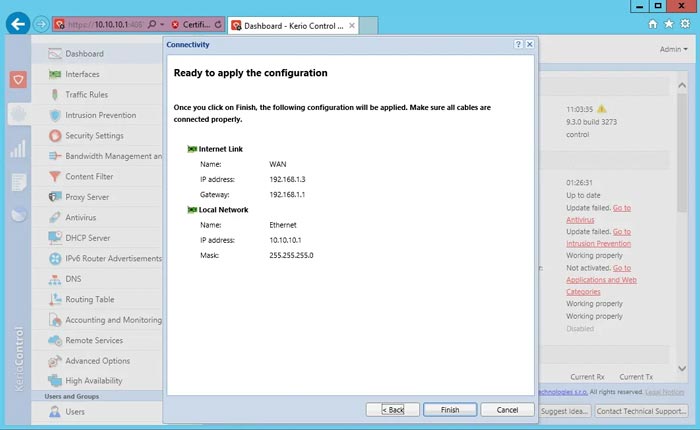

در این پنجره اطلاعات را چک کرده و در صورتی که مشکلی با تنظیمات ندارید Finish را بزنید.

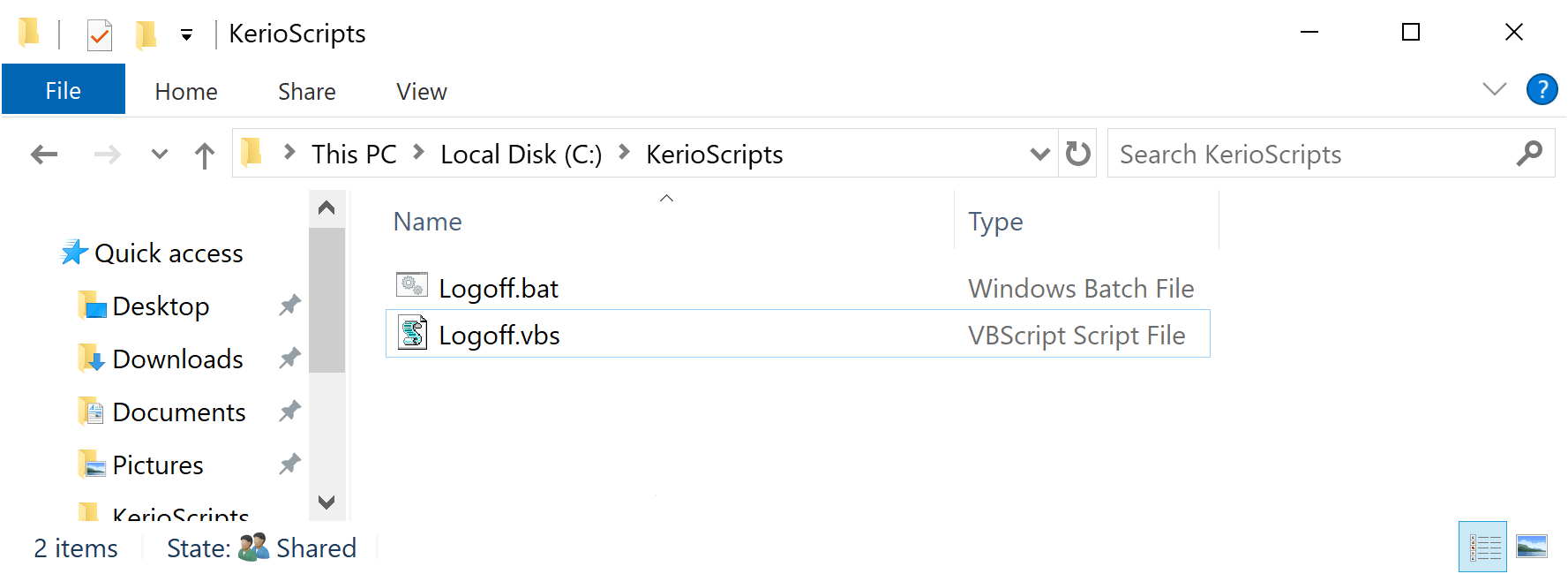

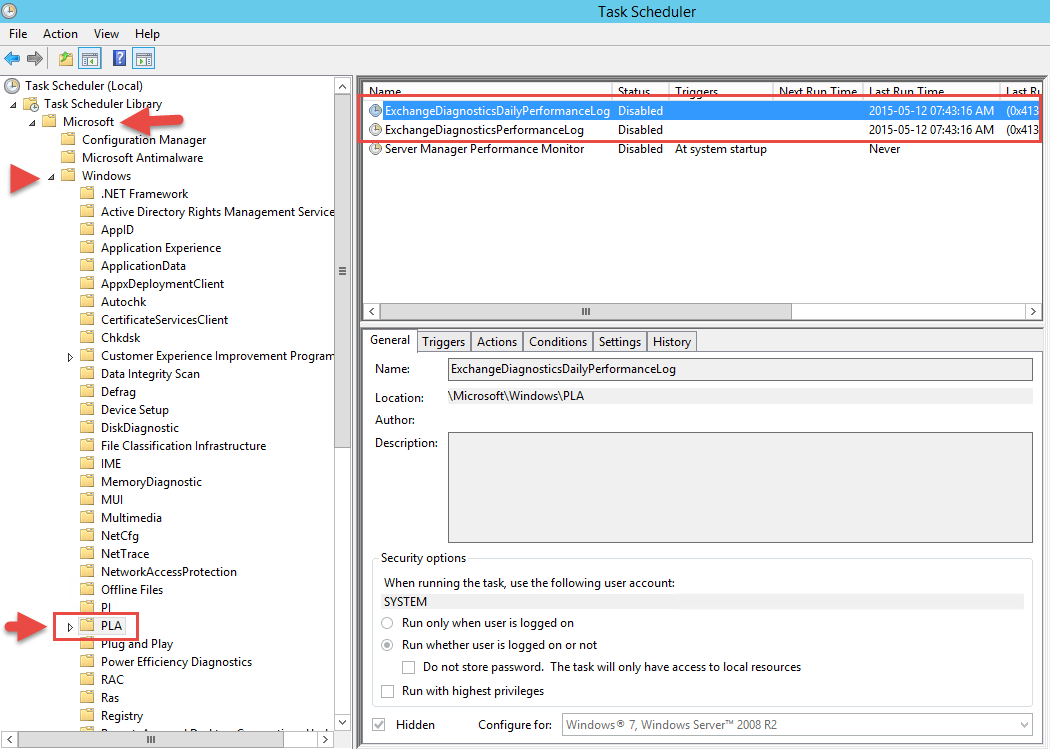

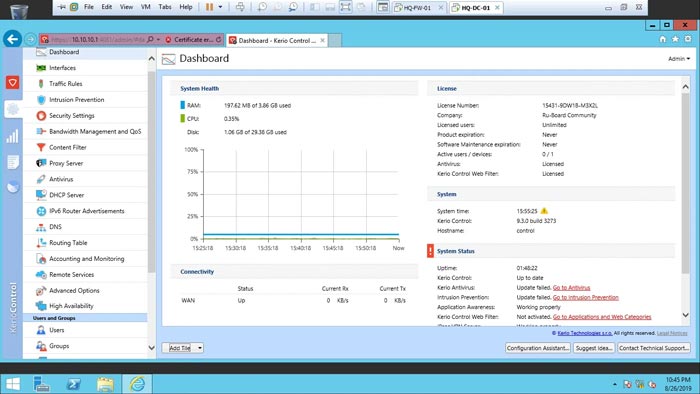

3- بستن آپدیت کریو کنترل

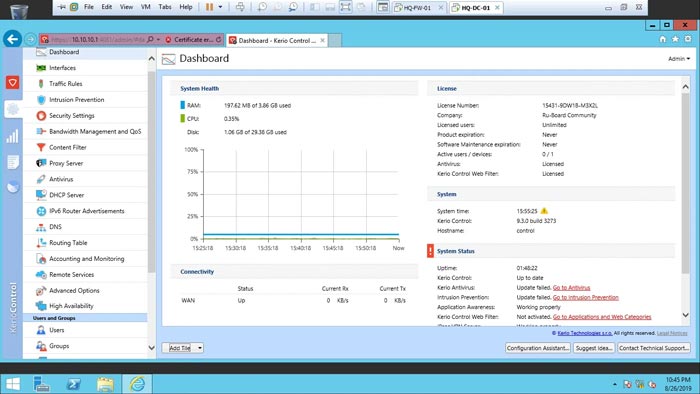

نسخه ای که از آن استفاده می کنیم به صورت پیش فرض کرک شده و فعال می باشد.

به همین منظور برای این که با به روز رسانی کریو، کرک آن از بین نرود پس از انجام تنظیمات بالا اقدام به غیر فعال کردن به روز رسانی خودکار کنید.

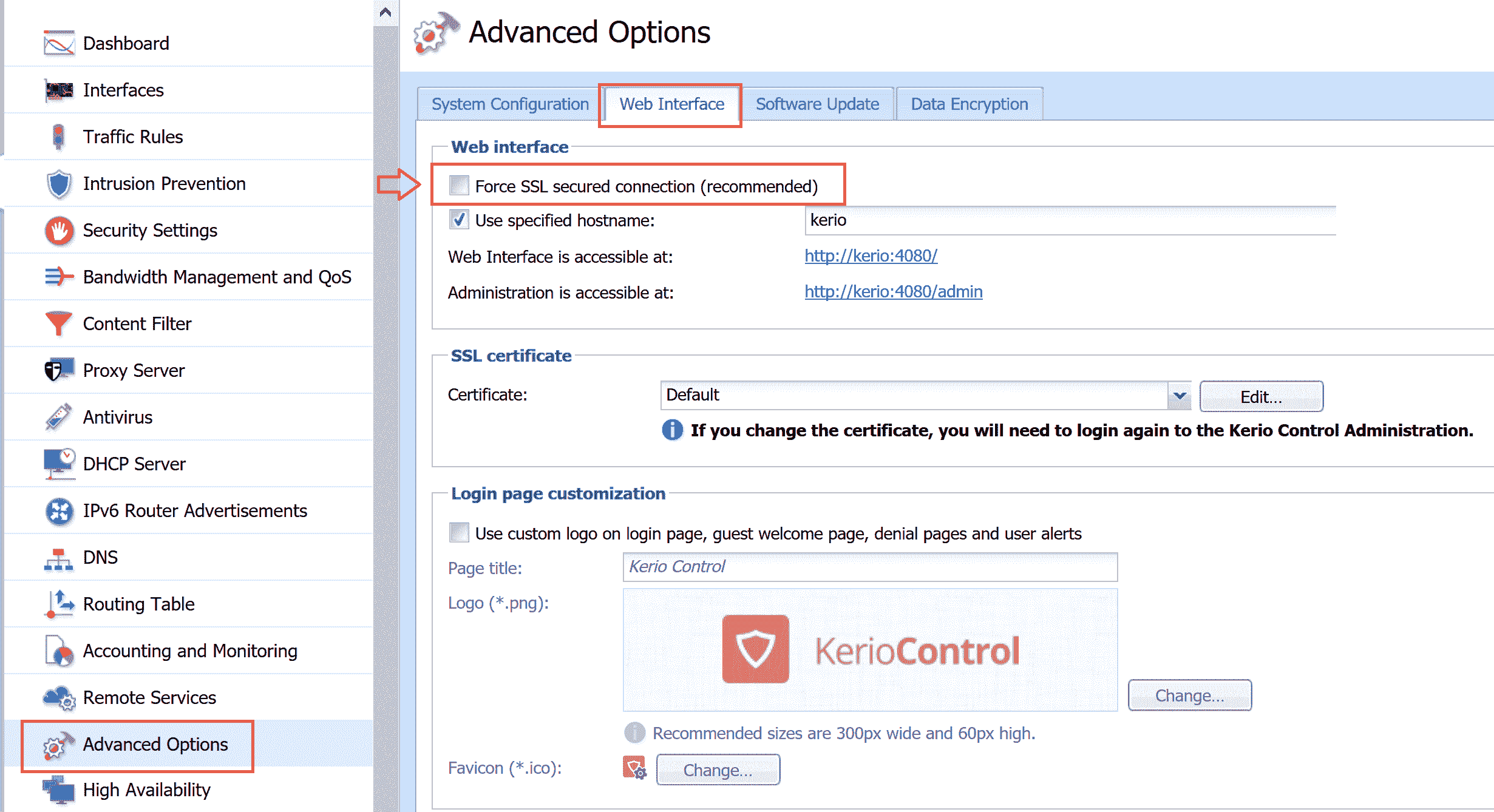

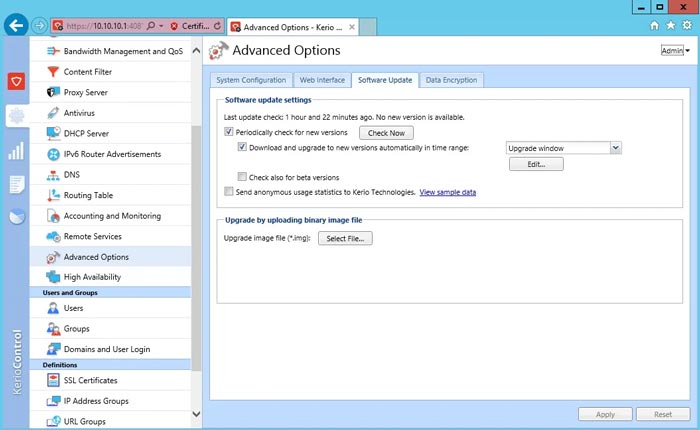

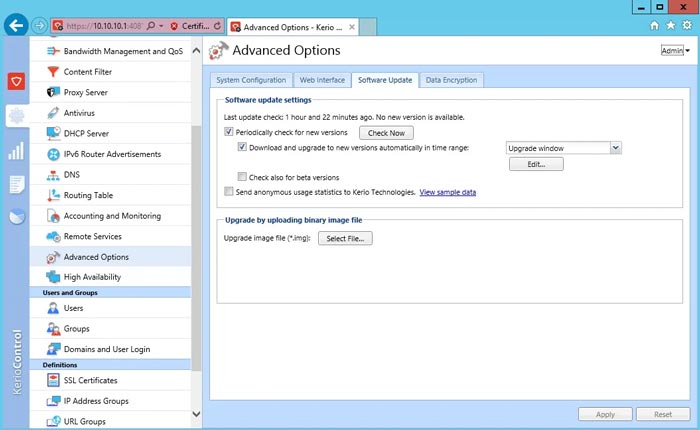

به همین منظور وارد Advanced Options شده و تب Software Update را باز کنید.

تیک چک کردن آپدیت و همچنین دانلود و نصب خودکار را برداشته و Apply را بزنید.

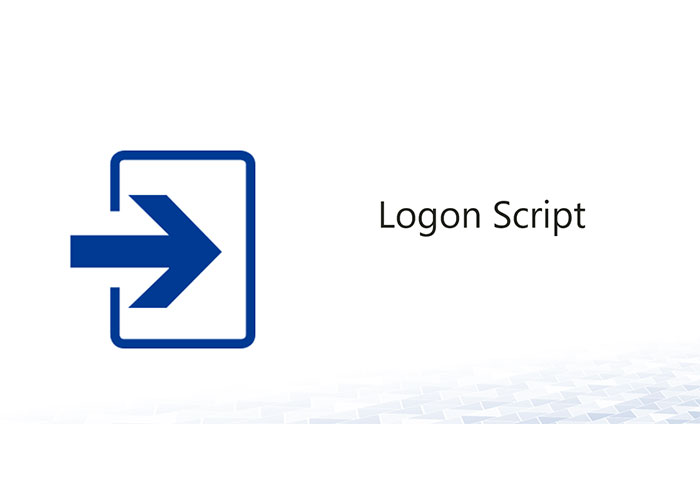

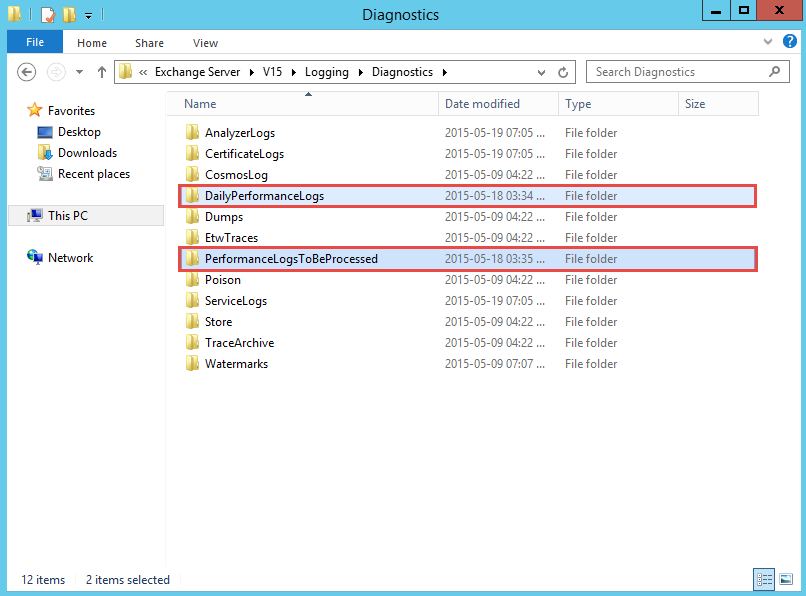

4- بلاک کردن آدرس های DNS

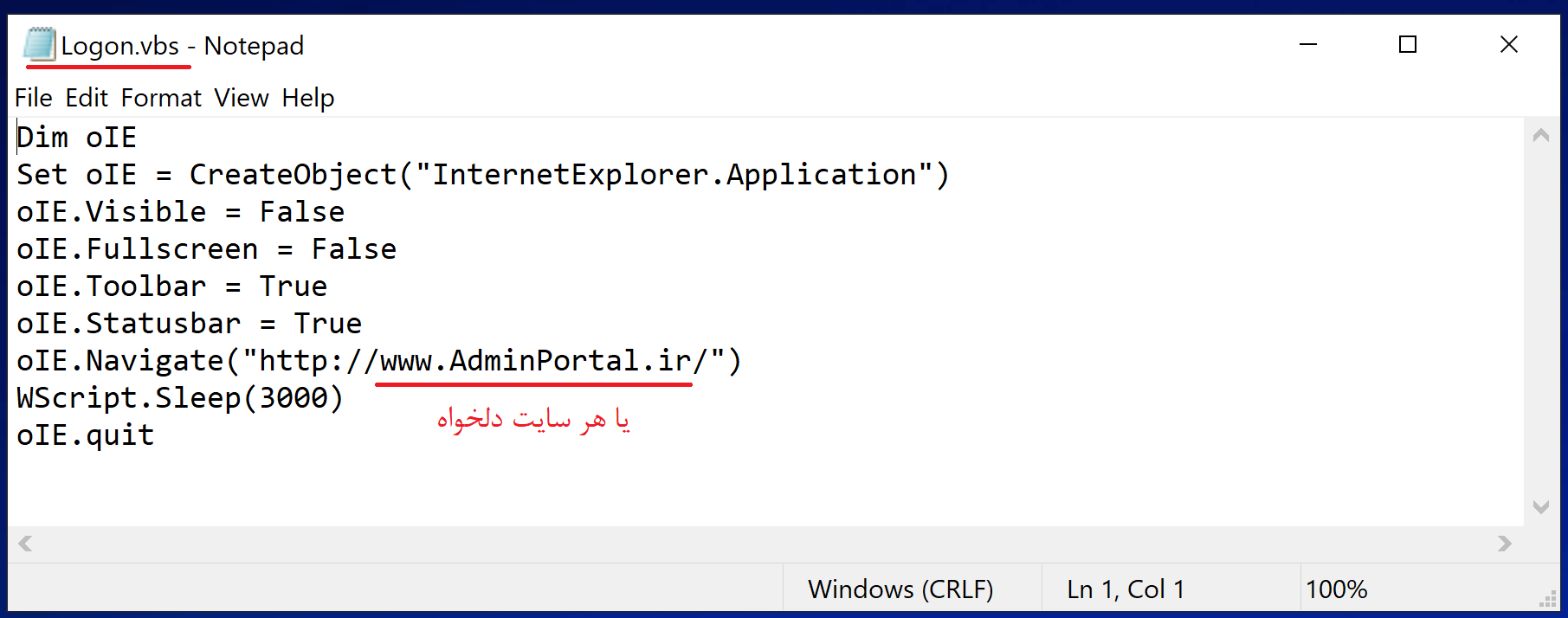

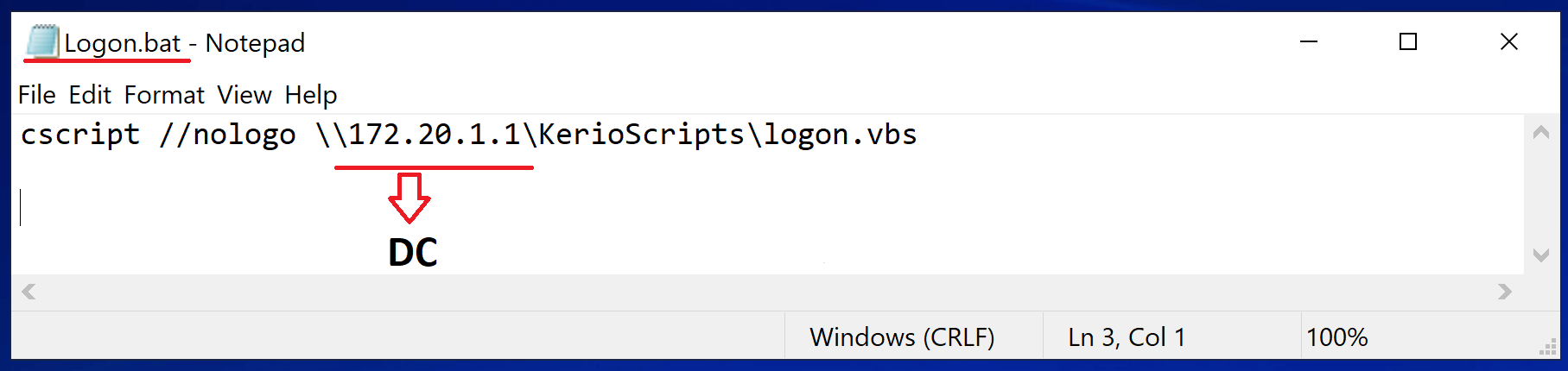

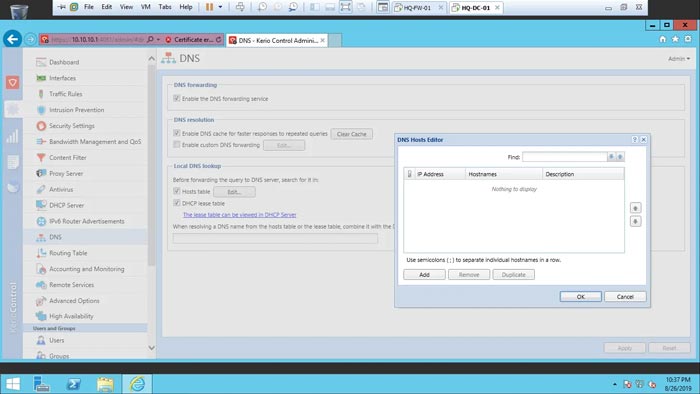

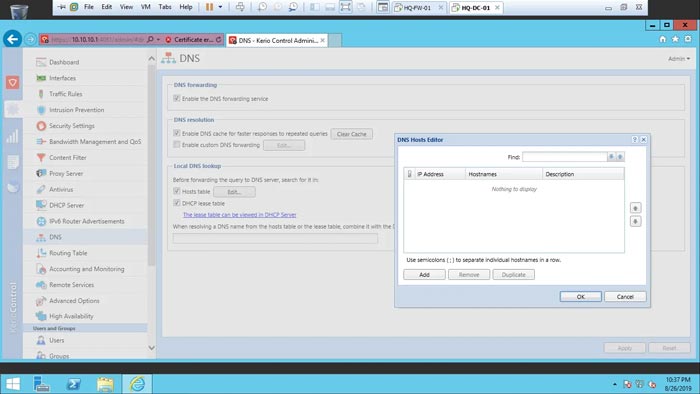

به منظور پیشگیری از پریدن کرک کریو کنترل در صورتی که DNS Server برای آن تنظیم کردید می توانید اقدام به تغییر آدرس های خاصی در DNS Table کریو کنترل کرده تا مشکلی بوجود نیاید.

به همین منظور از قسمت DNS و Local DNS Lookup اقدام به انتخاب Edit کرده و اطلاعات زیر را وارد کنید.

127.0.0.1 gogs.dontexist.com

127.0.0.1 register.kerio.com

127.0.0.1 update.kerio.com

127.0.0.1 control-update.kerio.com

127.0.0.1 sophos-update.kerio.com

127.0.0.1 snort-update.kerio.com

در نهایت OK کرده و Apply را بزنید تا دیگر مشکلی پیش نیاید.

امیدواریم مقاله آموزش کانفیگ اولیه Kerio Control – تنظیمات مقدماتی کریو کنترل برای شما مفید بوده باشد.

داتیس نتورک را در شبکه های اجتماعی دنبال کنید.