این مقاله چگونگی اتصال CallManager یکپارچه سیسکو با یک سیستم CallManager Express (از جمله UC 520 ، UC540 و UC560) از طریق گیت وی H323 که اجازه می دهد تا این دو سیستم مسیری را بین یکدیگر برقرار کنند را نشان می دهد. این سناریو معمولاً بین دفاتر راه دور که CallManager Express را اجرا می کنند و باید به دفتر مرکزی خود که در CallManager کار می کند متصل شوند، استفاده می شود.کانفیگ H323 تلفن های سیسکو در CUCM

شبکه نمونه ما فرض می کند که ارتباط مستقیمی بین دو سیستم CallManager از طریق خط اجاره ای وجود دارد که در نمودار زیر نشان داده شده است:کانفیگ H323 تلفن های سیسکو در CUCM

مهندسینی که مایل هستند در عوض (از طریق اینترنت) اتصال VPN برقرار کنند می توانند به مقالات محبوب VPN زیر مراجعه کنند:

- پیکربندی تونل های GRE-VPN نقطه به نقطه در روترهای سیسکو

- پیکربندی سایت به سایت IPSec VPN تونل بین روترهای سیسکو

نمودار شبکه فوق با استفاده از GNS3 در یک محیط شبیه سازی شده از دو خوشه CallManager طراحی شده است ،

یکی در دفتر مرکزی (CUCM) با یک سرویس گیرنده (IP Communicator (CIPC_HQ با پسوند 2002 اختصاص داده شده و در شعبه راه دور ما یک سیستم CallManager Express با یک سرویس گیرنده (IP Communicator (CIPC_HQ با پسوند 5010 داریم.

برای ساده تر کردن موارد ، روتر CME ما که مستقیماً به روتر ستاد مرکزی (CUCM_HQ) متصل شده است ، مسیری را برای ما فراهم می کند تا به CallManager اصلی (192.168.10.11) برسیم.

در حالی که CallManager (دفتر مرکزی) برای برقراری و دریافت تماس از طریق شبکه PSTN / ISDN (ارائه دهندگان Telco) نیاز به یک دروازه صوتی دارد که برای این امر لزومی به ارتباط داخل سایت(intra-site) نیست.

ما فرض می کنیم هیچ پیکربندی در روتر CME و پیکربندی اصلی در CallManager وجود ندارد.کانفیگ H323 تلفن های سیسکو در CUCM

پیکربندی EXPRESS CALLMANAGER EXPRESS یا سیستم سریال UC500

درقسمت پایین پیکربندی روتر CallManager Express که پیکربندی LAN و WAN آن را پوشش می دهد قرار داده شده است:

interface FastEthernet0/0

ip address 192.168.20.1 255.255.255.0

duplex half

h323-gateway voip interface

h323-gateway voip bind srcaddr 192.168.20.1

!

interface Serial1/0

ip address 172.16.1.2 255.255.255.252

serial restart-delay 0

!

ip route 0.0.0.0 0.0.0.0 172.16.1.1

رابط voip VoIP h323-gateway و دستورات h323-gateway voip bind srcaddr رابط منبع و آدرس IP را برای کلیه ارتباطات پروتکل h323 تعریف می کنند و برای اطمینان ارتباط VoIP با CUCM لازم است.

در مرحله بعد ، ما سرویس CallManager Express را فعال می کنیم و تنها تلفن IP( IP Communicator) خود را که برای آزمایش استفاده می شود پیکربندی می کنیم:

telephony-service

max-ephones 1

max-dn 1

ip source-address 192.168.20.1 port 2000

auto assign 1 to 1

max-conferences 4 gain -6

transfer-system full-consult

create cnf-files version-stamp Jan 01 2002 00:00:00

!

ephone-dn 1 dual-line

number 5010

!

ephone 1

no multicast-moh

mac-address 000C.296C.C0C4

keepalive 30 auxiliary 0

type CIPC

button 1:1

!

سرویس CallManager Express از طریق سرویس تلفنی و زیرمجموعه مهم آدرس IP منبع فعال می شود که آدرس IP منبع سیستم CallManager Express را تعریف می کند. در صورتی که روتر CME دارای چندین واسط متصل به شبکه های مختلف (VLAN) باشد ، آدرس IP منبع را تنظیم می کنیم تا Voice VLAN باشد ، بنابراین روتر CME از رابط صحیح (و به همین دلیل آدرس IP منبع) برای ارتباط با سرویس گیرنده ها استفاده می کند (تلفن های IP).

برای ثبت ارتباط IP Communicator خود با CME ، یک شماره فهرست ephone (ephone-dn) ایجاد می کنیم که شماره پسوند و ورودی ephone را نشان می دهد که نشان دهنده تلفن IP فیزیکی ما (از طریق آدرس MAC آن) است.

با پیکربندی بالا ،باید تلفن IP Communicator در CME ثبت نام کرده و پسوند آن را دریافت کند. به خاطر داشته باشید که پیکربندی آدرس IP سرور TFTP با آدرس CME تحت تنظیمات Preferences > Network settings در IP Communicator ضروری است.

سرانجام ، تمام آنچه باقی مانده است پیکربندی یک dial-peer است که می تواند تمام تماسها به CallManager را در دفتر مرکزی ما هدایت کند.این کار با استفاده از dial-peers انجام می شود که در شکل زیر مشاهده می کنید:

dial-peer voice 1 voip

destination-pattern 2…

session target ipv4:192.168.10.11

این dial-peer به CallManager Express دستور می دهد تا تماس های برقرار شده به هر شماره چهار رقمی را که از 2 شروع می شود ، ارسال کند. به عنوان مثال

2000, 2452, 2900 etc, به آدرس ای پی 192.168.10.11, دفتر مرکزی ما CallManager.

Dial-peers یک عنصر اساسی برای مدیریت تماس های خروجی و دریافتی است.

این پیکربندی CallManager Express ما را کامل می کند. اکنون ما آماده هستیم تا به پیکربندی CallManager خود برویم.

پیکربندی CALLMANAGER( (CUCM

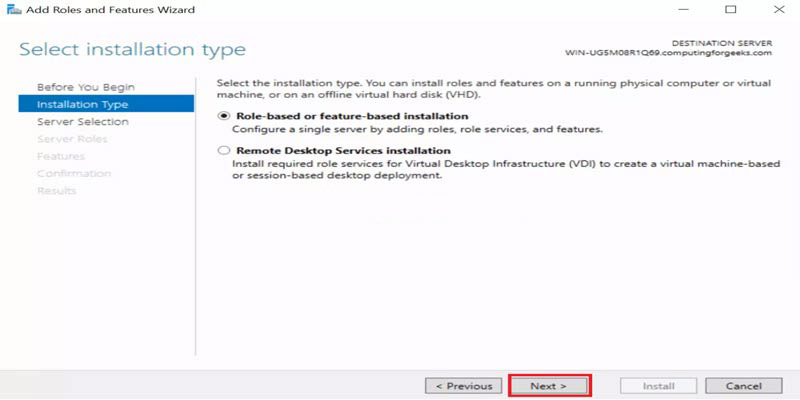

پیکربندی CallManager شامل تعدادی از مراحل آسان برای دنبال کردن می باشد که در زیر به آن اشاره شده است. همانطور که در نقشه شبکه نشان داده شد، ما شماره پسوند 2002 را به IP Communicator متصل به سیستم اختصاص داده ایم. این تلفن تماس های دریافتی را از سیستم کنترل از راه دور CallManager Express می پذیرد.

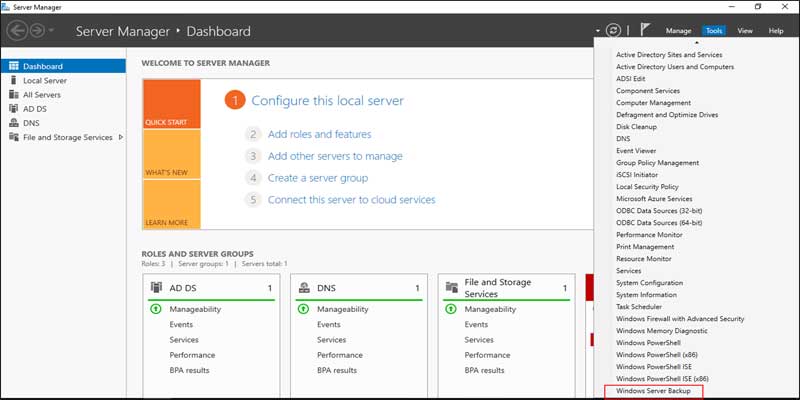

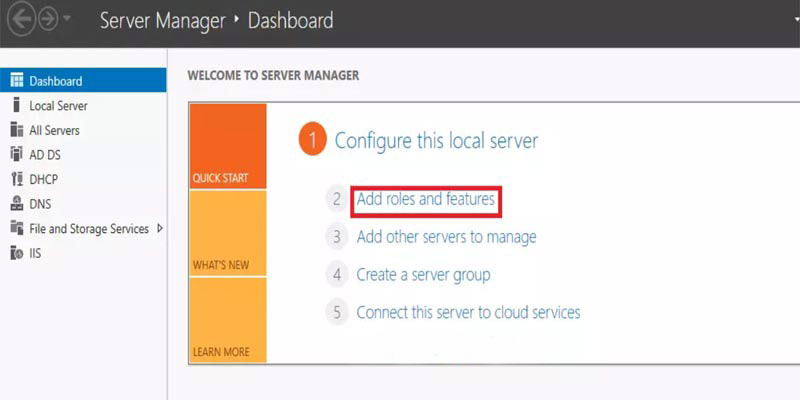

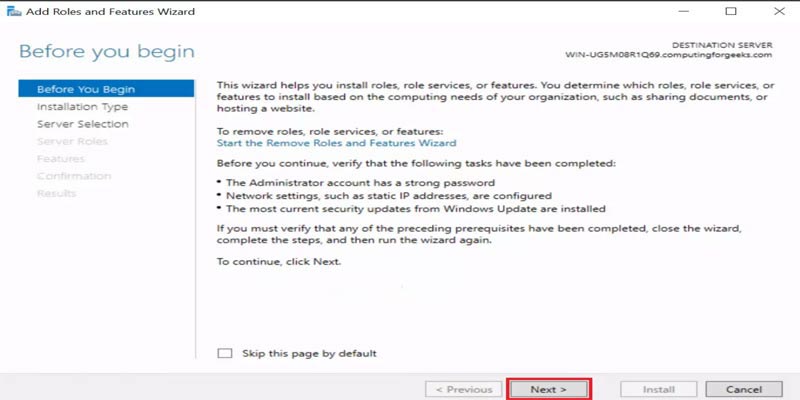

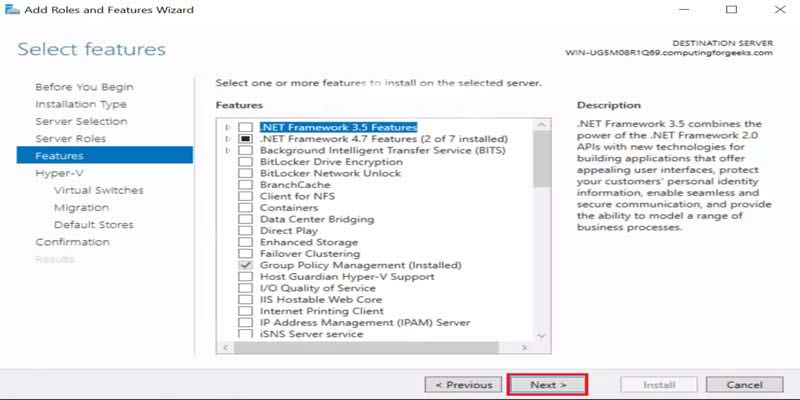

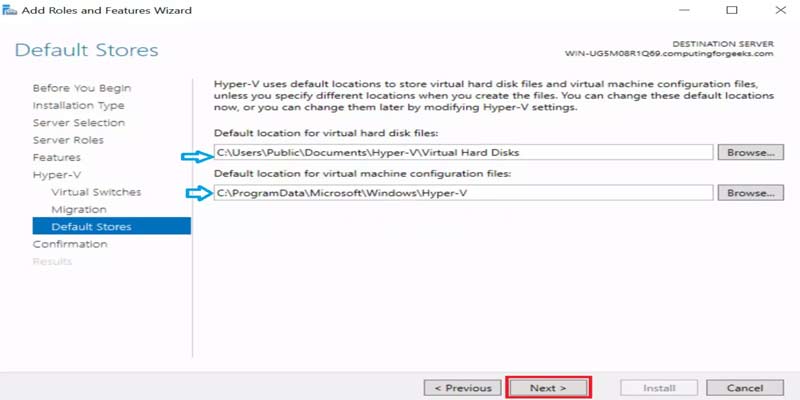

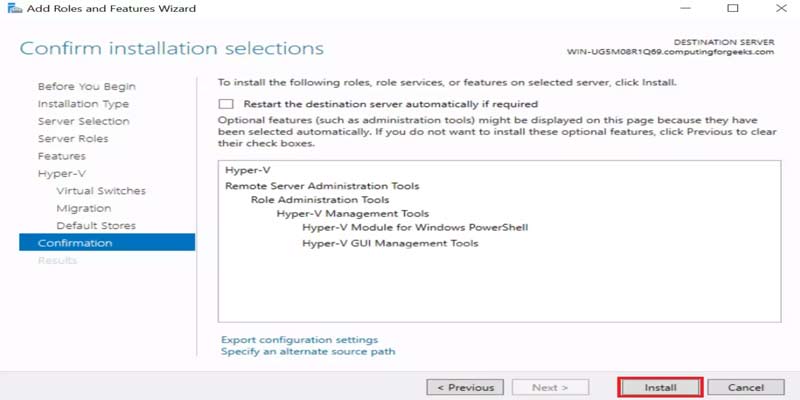

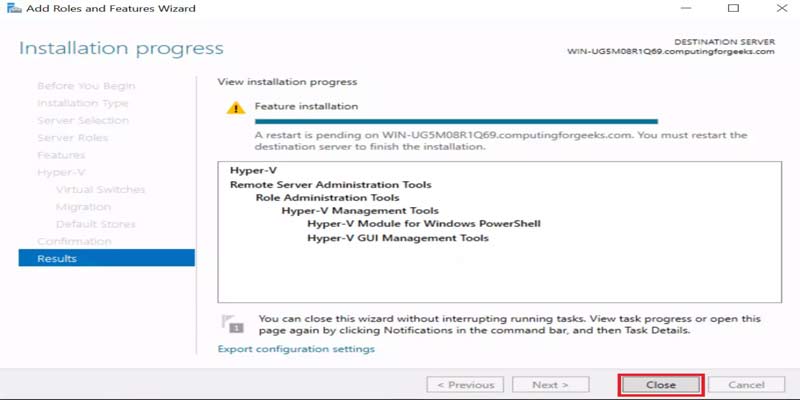

اولین قدم بررسی این است که Cisco CallManager و Cisco TFTP Server فعال هستند یا خیر. این کار را می توان با مراجعه به Cisco Unified Serviceivity> Tools> activation service مطابق شکل زیر انجام داد:

در اینجا ما باید خدمات CM ذکر شده را با انتخاب آنها و کلیک بر روی ذخیره فعال کنیم.

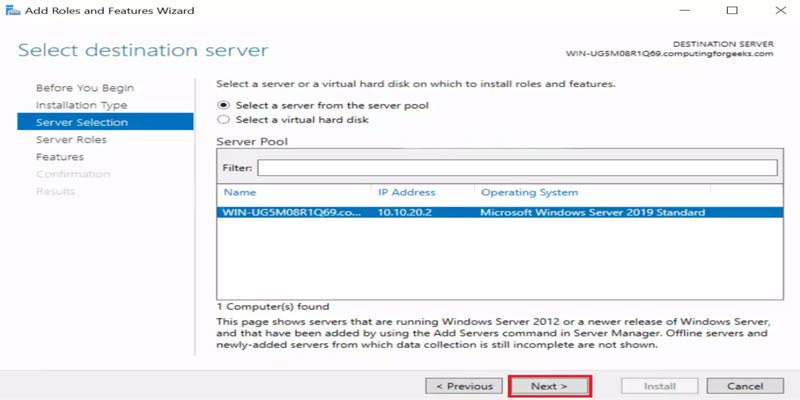

اگر IP Communicator از قبل به CallManager متصل و ثبت نام نشده باشد ، می توانیم با مراجعه به

Cisco Unified CM Administrator> System> Cisco Unified CM Configuration این فرآیند را به صورت خودکار انجام دهیم:

در اینجا تیک مربوط به box Auto-registration Disabled on this Cisco Unified Communications Manager را بردارید. این کار به هر تلفن IP – CIPC ) IP Communicator در پرونده ما) اجازه می دهد تا رجیستر شده و به طور خودکار یک پسوند را به آنها اختصاص دهد. این یک روش بسیار آسان و بدون درد برای ثبت تلفن های IP در سیستم CallManager است.

اکنون برای پیکربندی CIPC با پسوند 2002 ، به Device > Phones > Add New> Phone Type رفته و Cisco IP Communicator را انتخاب می کنیم.

در مرحله بعد ، به Device Name بروید (آدرس MAC CIPC را انتخاب کنید) و برای قسمت Softkey Template ، Standard CIPC SCCP را انتخاب کنید:

با پیمایش به پایین صفحه ، می توانید به قسمت SUBSCRIBE Calling Search Space (فضای جستجو) بروید. بر روی آن کلیک کرده و Cisco IP Communicator را انتخاب کنید:

روی save کلیک کنید و سپس پیکربندی دایرکتوری شماره را انتخاب کنید ، 2002 یا پسوند مورد نظر را وارد کنید و سپس تلفن را مجددا تنظیم کنید تا امکان ثبت نام موفق CIPC با CallManager فراهم شود:

تنظیم X323 GATEWAY در CALLMANAGER

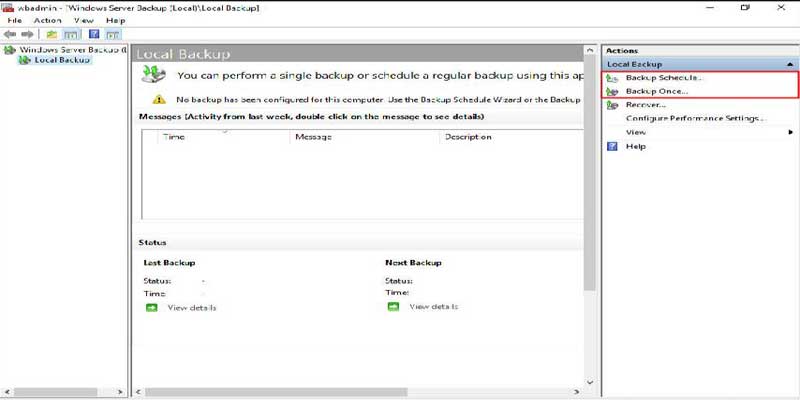

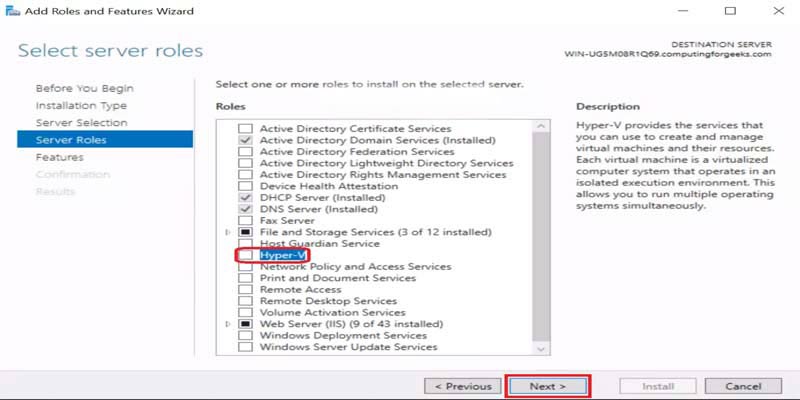

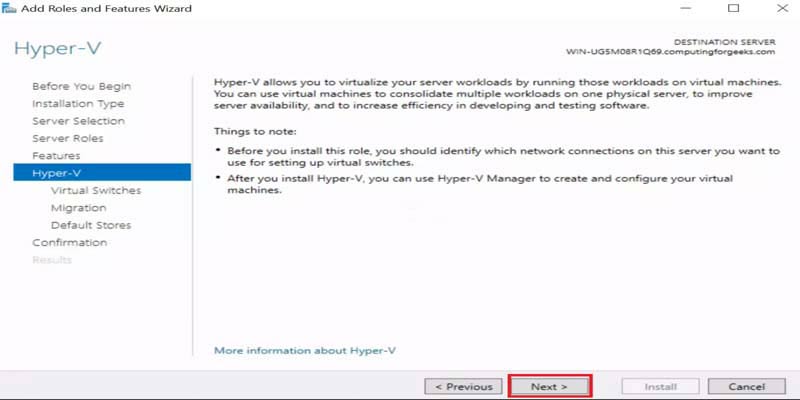

با ثبت تلفن IP ، اکنون باید H.323 gateway را راهاندازی کنیم.

راهاندازی یک H.323 gateway در CallManager یک فرایند ساده است. از منوی اصلی ، Device > Gateways > Add New > Gateway Type را انتخاب و سپس H.323 Gateway را انتخاب کنید.

هنگام انتخاب H.323 Gateway ، باید اطلاعات بیشتری ارائه دهیم تا توسط سیستم قابل استفاده باشد.

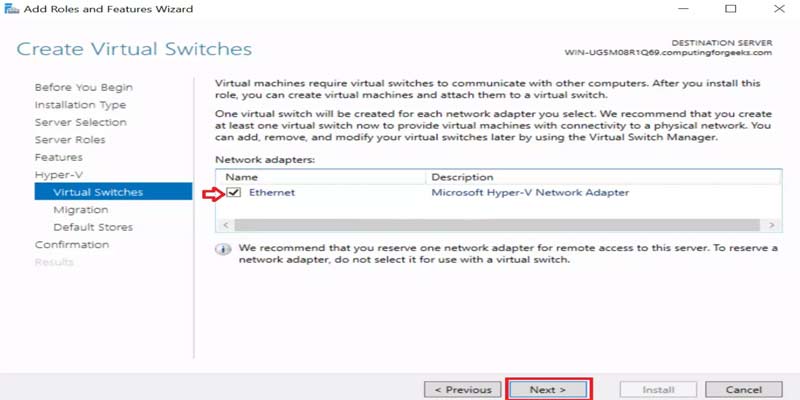

در قسمت Device Name and Description ، آدرس IP سیستم از راه دور CME را 192.168.20.1 وارد کنید.

در مرحله بعد ، روی قسمت Device Pool کلیک کرده و Default را انتخاب کنید. در آخر ، گزینه Save و Reset را بزنید تا این تغییرات اعمال شود.

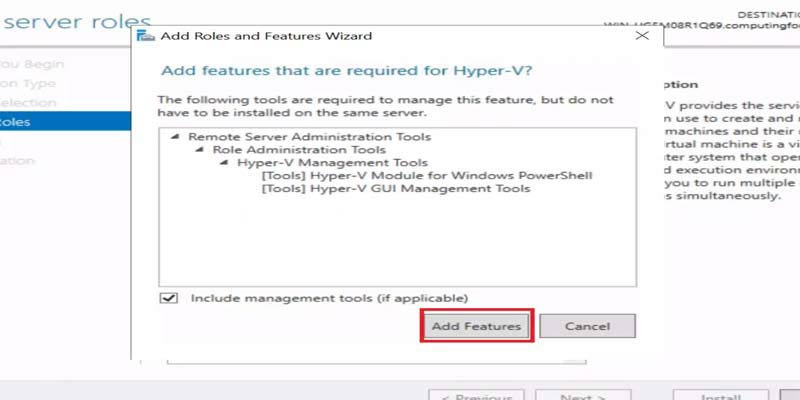

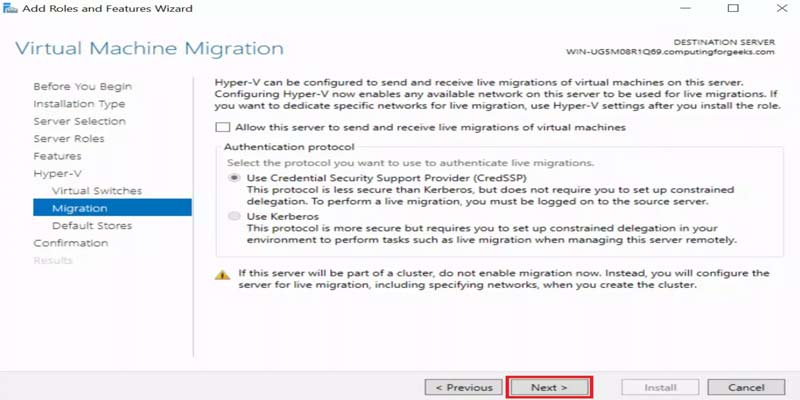

پیکربندی CALLMANAGER ROUTE GROUP، ROUTE LISTو ROUTE PATTERN

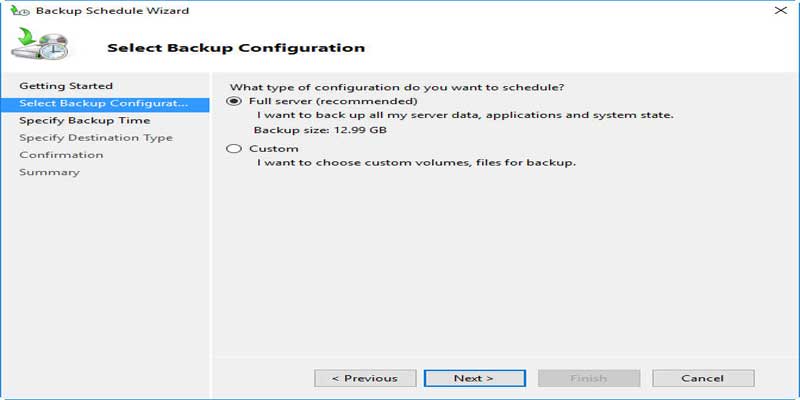

مرحله بعدی ما پیکربندی CALLMANAGER ROUTE GROUP، ROUTE LISTو ROUTE PATTERNمی باشد. این روندی مشابه به تنظیمات CME’s dial-peer دارد اما در CallManager کمی پیچیده تر است.

از منوی اصلی ، به Call Routing > Route/Hunt > Route Group > Add New > Add Available Deviceرفته و H.323 Gateway تازه ساخته شده را انتخاب کنید. بر روی Add To Route Group کلیک کرده و روی save کلیک کنید.

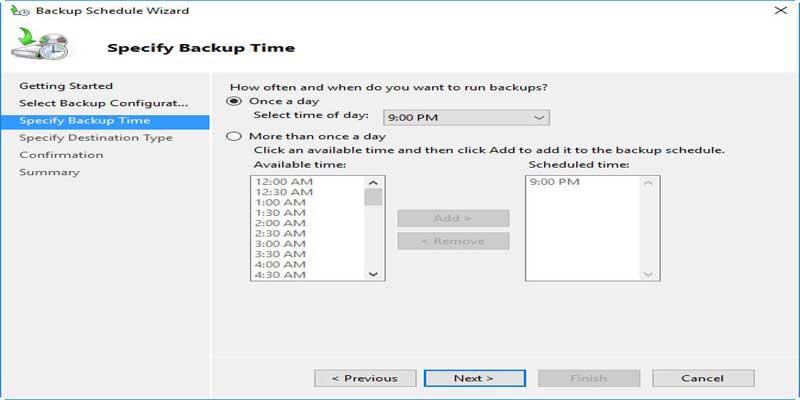

حال ما به Call Routing > Route/Hunt > Route List > Add New > Name می رویم . ما از Route به 5xxx استفاده کرده ایم تا به تشخیص این لیست مسیر کمک کنیم. در گزینه کشویی Cisco Unified Communication Manager Group گزینه Default را انتخاب کرده و روی save کلیک کنید.

درست درقسمت پایین بخش اطلاعات اعضا Route List را مشاهده می کنیم. در اینجا ما روی دکمه Add Route Group کلیک می کنیم:

در صفحه جدید قسمت Route Group را انتخاب کرده و WAN Devices-[NON-QSIG]را انتخاب کنید ، سپس روی Save کلیک کنید:

در آخر الگوی مسیر را پیکربندی می کنیم. به Call Routing > Route/Hunt > Route Pattern > Add New > Route Pattern رفته و 5xxx را وارد کنید. الگوی “5xxx” شبیه به “2 …” CallManager Express است و با هر عدد چهار رقمی که از 5 شروع می شود مطابقت دارد.

در زیر ، در Gateway/Route List، Route to 5xxx را انتخاب کنید و علامت انتخاب گزینه Outside Dial Tone را بردارید. در آخر ، روی Save کلیک کنید:

در این مرحله ، CallManager پیکربندی شده است تا تمام پسوندهای 5xxx را به سیستم از راه دور CallManager Express مسیریابی کند و هر دو سیستم باید بتوانند با یکدیگر ارتباط برقرار کنند.

برای پشتیانی شبکه و پشتیبانی voip با شرکت تیلاتل در تماس باشید.