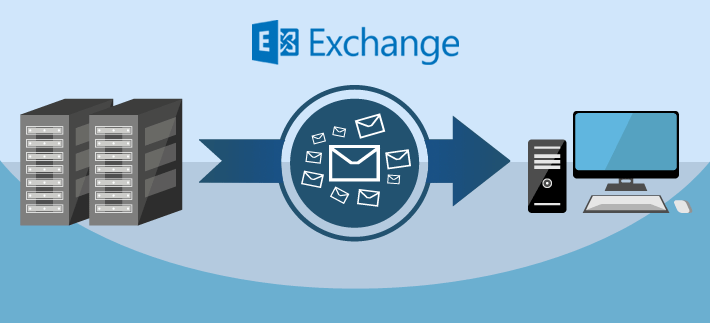

در محیط Exchange 2013 شاید تعجب کرده باشید، که چرا Drive C یا پارتیشنی که Exchange را نصب کرده اید به سرعت پر می شود.

این ناشی از میزان لاگ های Exchange 2013 به صورت پیش فرض است.

از نسخه Exchange 2013 CU6 ، فایل هایی با پسوند .elt ساخته می شود، دراین نسخه فایل هایی با حجم 50MB با حداکثر تعداد 100 فایل ایجاد خواهد شد، که برای کسب و کار های کوچک ایده آل نیست.

از دیگر Feature ها که فایل های log هفتگی و روزانه ایجاد می کند Diagnostic logs (Health explorer) است، که می تواند فایل هایی بیش از 5 گیگ در هفته یا ماه ایجاد کند، که با توجه به محدودیت سخت افزاری ممکن است به این حجم از فضا نیاز داشته باشید.

از دیگر عوامل می توان به لاگ های IIS اشاره نمود ، این سرویس می تواند فایل هایی با اندازه 1 بیت تا بیش از 500MB ایجاد نماید.

در پایان، لاگ فایل هایی که می توانند مقداری از فضای شما را پر نمایند لاگ های HTTP Proxy هستند، این سرویس لاگ فایل هایی به صورت ساعتی از 4MB به بالا ایجاد می کند.

در این مقاله توضیح خواهیم داد این Logها را چگونه مدیریت نمایید، و در پایان یک اسکریپت PowerShell را معرفی خواهیم نمود که به صورت خودکار لاگ فایل ها را حذف خواهد کرد.

- Diagnostic Logs (Health Manager)

- ETL Files

- IIS Logs

- HTTP Proxy Logs

Diagnostic Logs:

Health Manager اطلاعاتی در مورد سلامتی سیستم جمع آوری می کند، که اطلاعت خوبی هم به شما ارائه می کند ولی اگر با محدودیت فضا مواجه هستید یا مثلا درایور شما دارای محدودیت 80GB می باشد و در چند روز آینده پر می شود، شما می توانید این ویژگی را غیرفعال نمایید.

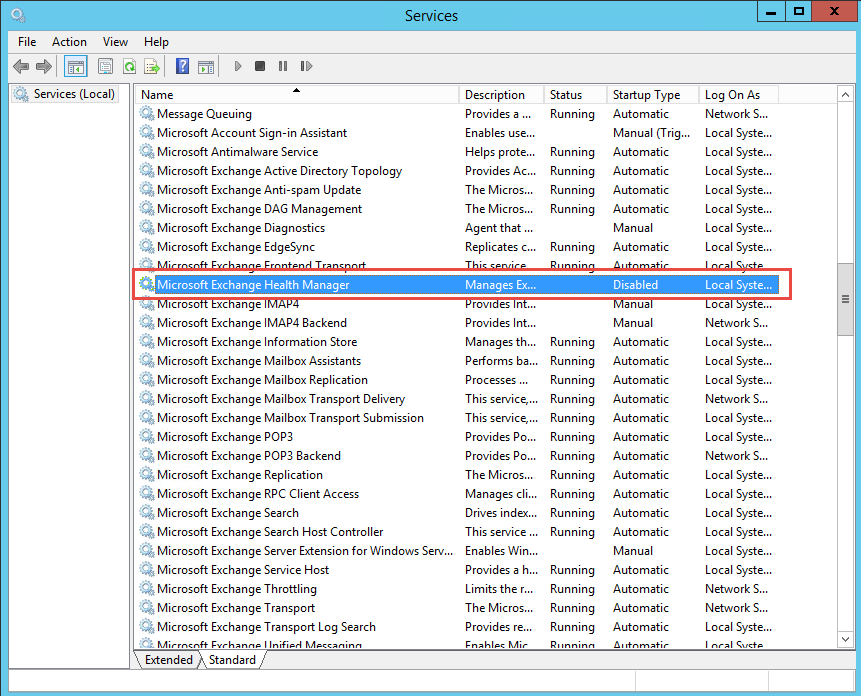

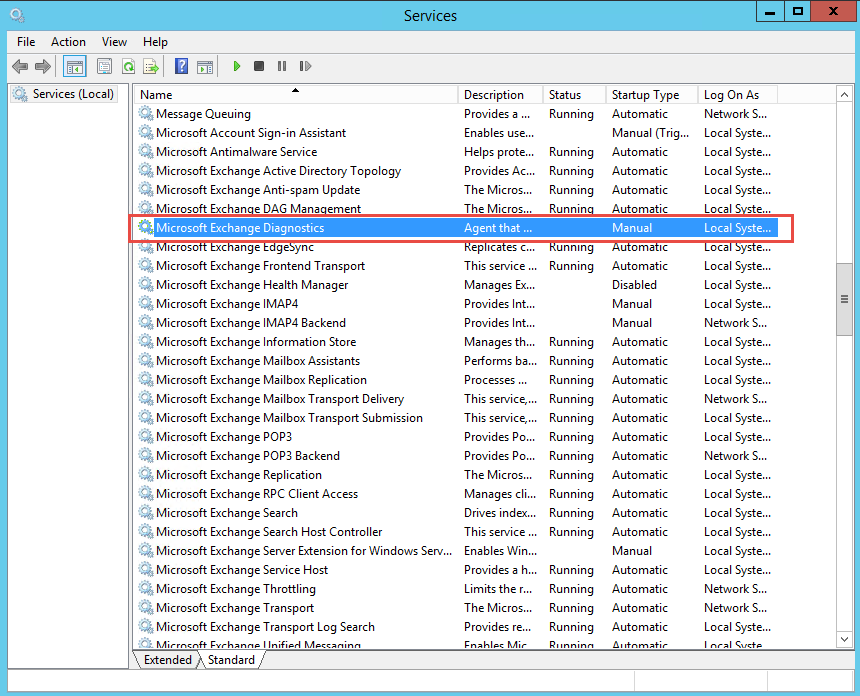

Service.msc را باز نمایید.

سرویس Microsoft Exchange Health Manager Service را پیدا نمایید، سپس دابل کلیک و از بخش startup گزینه disabled را انتخاب نمایید، اگر سرویس در حالت Running است آن را Stop نمایید.

سرویس Microsoft Exchange Diagnostics Service را مانند مرحله بالا disable و stop نمایید.

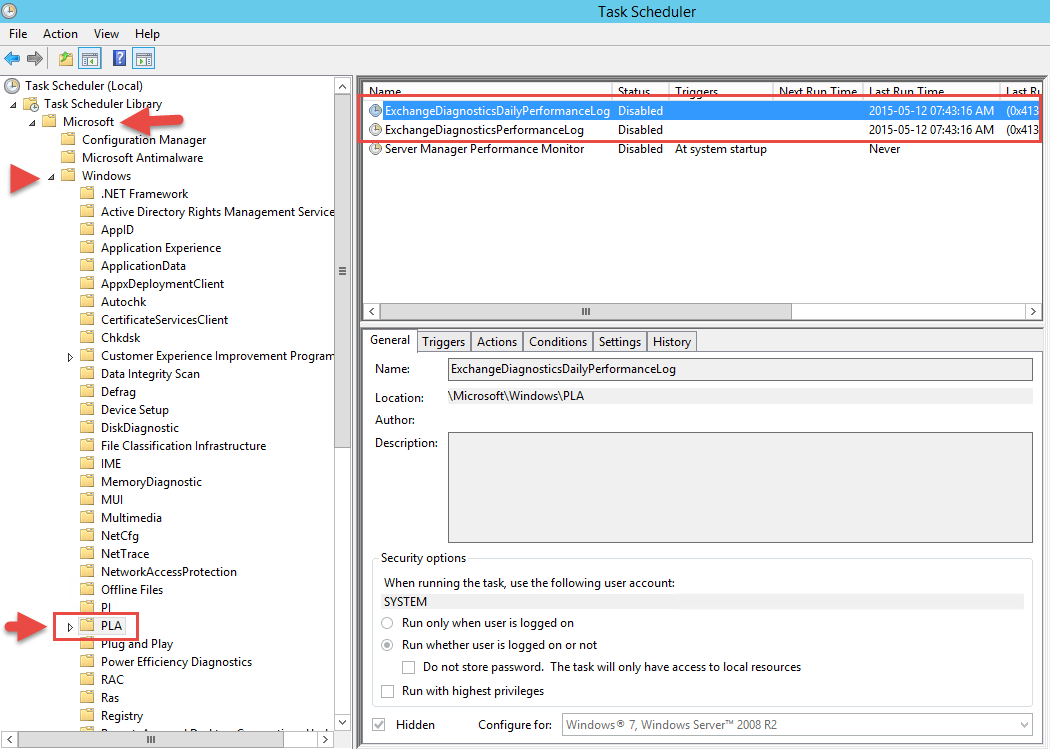

در مرحله بعد Task Scheduler را باز کنید.

مسیر زیر را دنبال نمایید.

Microsoft -> Windows -> PLA

دو task ، همانند تصویر بالا مشاهده خواهید کرد، اول آنها رو Stop کنید و سپس disable نمایید، در مرحله بعد باید لاگ فایل های که توسط Diagnostics ساخته شده اند را پاک نمایید.

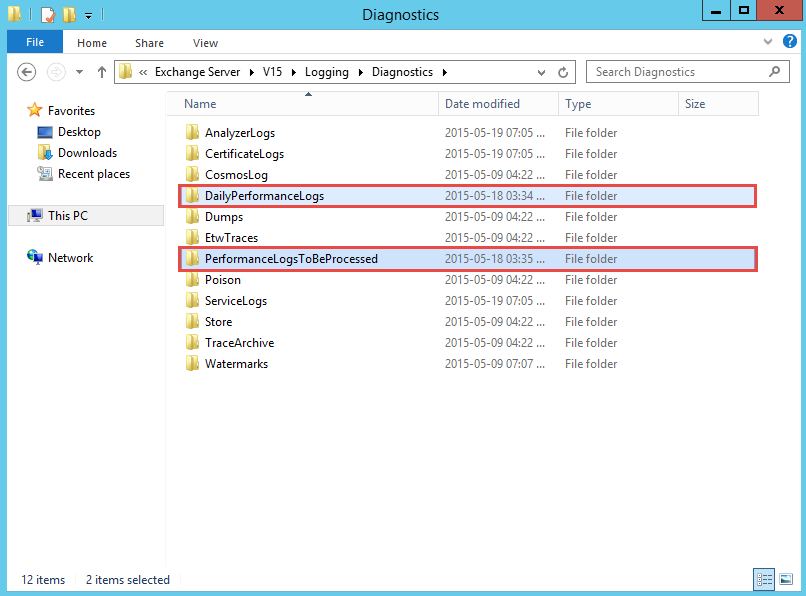

به مسیر زیر بروید:

C:\Program Files\Microsoft\Exchange Server\V15\Logging\Diagnostic

در این مسیر دو فولدر با نام های DailyPerformanceLog و PerformanceLogsToBeProcessed مشاهده خواهید کرد، شما می توانید تمامی لاگ فایل های موجود در این دو فولدر را پاک نمایید.

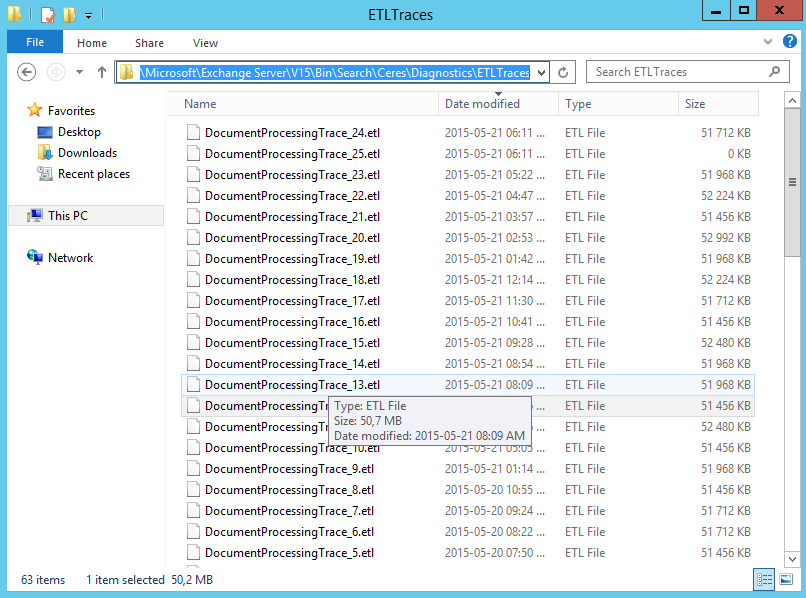

:ETL Files

این فایل ها معمولا هر ساعت با حجم تقریبی 50MB ساخته می شوند، به صورت پیش فرض در رجیستری 100 فایل ایجاد می کند، بعدا چگونگی تغییر این مقدار را آموزش خواهیم داد.

به مسیر زیر بروید:

C:\Program Files\Microsoft\Exchange Server\V15\Bin\Search\Ceres\Diagnostics\ETLTraces

مطابق شکل بالا، log فایل های زیادی وجود دارند، شما می توانید همه را انتخاب و بدون مشکل حذف نمایید، با این کار حدود چند گیگ از فضای شما خالی می شود.

در فولدرDiagnostics یکسری فولدر دیگر برای لاگ ها وجود دارد، مسیر زیر را دنبال نمایید.

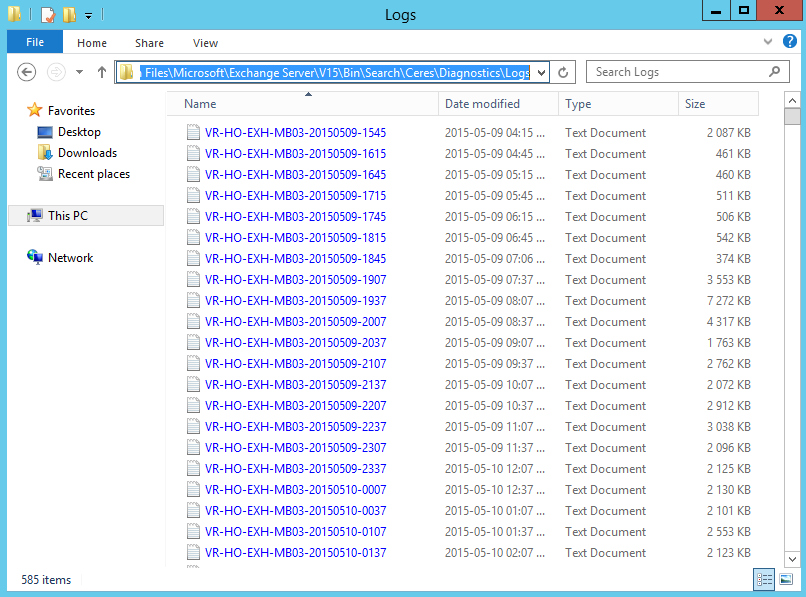

C:\Program Files\Microsoft\Exchange Server\V15\Bin\Search\Ceres\Diagnostics\Logs

مشابه بالا، فایل های Log زیادی در این مسیر وجود دارد که می توانید همه را پاک نمایید.

تغییر در :Registry

شما می توانید مقدار پیش فرض 100 فایل لاگ را به مقدار دلخواهتان در رجیستری تغییر بدید.

- Key: MaxTraceFileCount

- Registry Key: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office Server\16.0\Search\Diagnostics\Tracing

IIS Log Files:

لاگ فایل های IIS به صورت پیش فرض در مسیر C:\inetpub نوشته می شوند، شما همچنین می توانید این فولدر را به یک درایو دیگر انتقال دهید.

این فایل ها می تواند بالای 200MB از فضای شما را اشغال نماید، برای پاک کردن آنها به مسیر زیر بروید:

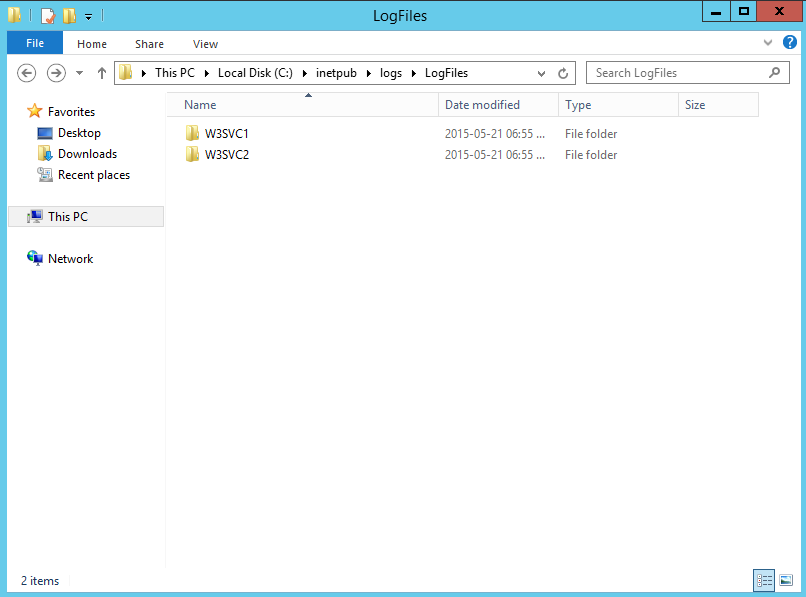

C:\inetpub\logs\LogFiles

در این فولدر شما دو فولدر دیگر با نام W3SVC1 و W3SVC2 مشاهده می کنید، فایل های log در این دو فولدر را هم می توانید پاک نمایید.

همچنین در مسیر زیر دو فولدر با نام های بالا نیز وجود دارند ، همانند بالا می توانید فایل های log در این دو فولدر را هم پاک نمایید.

C:\Program Files\Microsoft\Exchange Server\V15\Logging\RpcHttp

HTTP Proxy Logs

آخرین مسیری که شما می توانید لاگ فایل ها را مشاهده نمایید مسیر زیر می باشد:

C:\Program Files\Microsoft\Exchange Server\V15\Logging\HttpProxy

در هر یک از فولدرهای مسیر بالا log فایل هایی تا سایز 10MB ساخته می شود که می توانید همه را پاک نمایید.

تبریک

شما اکنون توانستید چند گیگ از فضای هارد خود را آزاد نمایید.

PowerShell Script:

همچنین می توانید از اسکریپت زیر در Task Scheduler برای پاک کردن لاگ ها به صورت دوره ای استفاده نمایید.