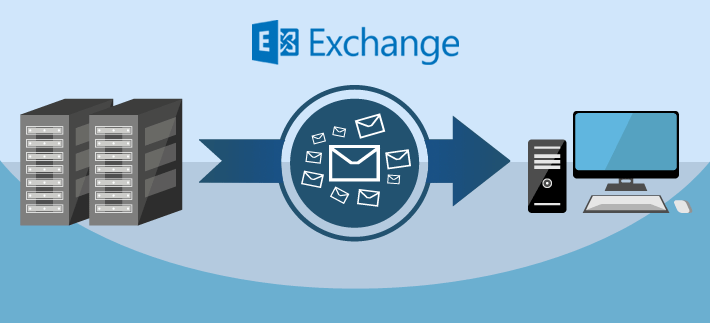

Exchange دارایRole مختلفی می باشد، که هر کدام وظیفه مشخصی را به عهده دارند، در این مقاله به تفکیک به بررسی هر کدام از اینRoleها در Exchange 2010 خواهیم پرداخت.

در Exchange 2010 پنج Role با نام های زیر وجود دارد.

- Mailbox Server Role

از این Role برای نگهداری و مدیریت Mailbox کاربران استفاده می شود.

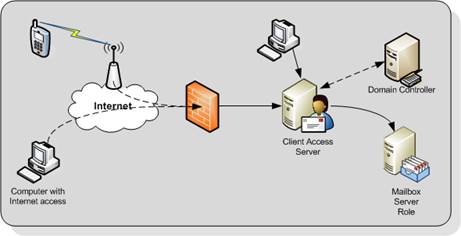

- Client Access Server Role

وظیفه این Role برقراری ارتباط کلاینت ها با Mailbox خودشان از طریق پروتکل ها و دستگاه های مختلف می باشد، که شامل بخش های زیر می شود:

- Outlook Web Application: وظیفه برقراری ارتباط با Mailbox از طریق وب

- Exchange Active Sync: وظیفه برقراری ارتباط موبایل دیوایس ها به Mailbox

- Outlook AnyWhere(RPC OVER HTTP): وظیفه برقراری اتصال برنامه Outlook به Mailbox حتی بیرون از سازمان

- POP3 Or IMAP: وظیفه برقراری ارتباط به Mailbox از طریق پروتکل های POP3 و IMAP

- :Auto Discover وظیفه برقراری ارتباط کاربران شبکه داخلی با میل سرور به صورت خودکار

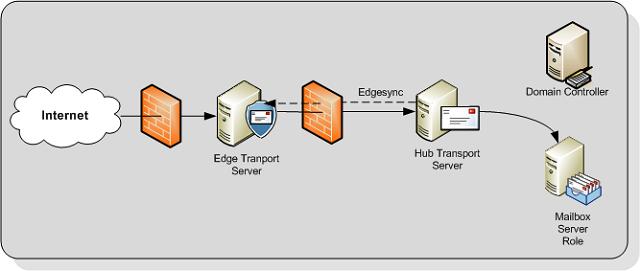

- Hub Transport Server Role

وظیفه دریافت و ارسال ایمیل ها در داخل و خارج از سازمان را برعهده دارد.

- Edge Transport Server Role

وظیفه این Role بسیار شبیه Hub Transport می باشد یا این تفاوت که این رول در محیط DMZ شبکه برای افزایش امنیت قرار می گیرد و به صورت پیش فرض ماژول Anti-Spam بر روی آن فعال می باشد، که وظیفه تایید اعتبار ایمیل ها و بررسی فایل های ضمیمه شده در ایمیل ها به منظور ویروس یابی می باشد.

این Role همیشه به صورت مستقیم باHub Transport در ارتباط می باشد.

- Unified Messaging Server Role

از این Role برای ترکیب ساختار VOIP و Exchange استفاده می گردد، با استفاده از Unified Messaging می توان تمامی ایمیل ها و Voice Mail های مربوط به کاربر را در یک Mailbox قرار داد و کاربر پس از راه اندازی این Role می توان از طریق Outlook Voice Access و با استفاده از تلفن ، موبایل و یا از طریق کامپیوتر به Mailbox خود دسترسی داشته باشد.

در نظر داشته باشید رول های MailBox,Client Access,Hub Transport, Unified Messaging روی سرورهای Join شده به دامین نصب می شود و می توان هر کدام از این Role ها را روی یک سرور و به صورت متمرکز یا به صورت تفکیک شده روی 4 سرور مجزا نصب کرد.

Edge Transport Rule فقط روی سروری های Standalone نصب می شود و نمی توان در کنار آن هیچ Role دیگری نصب کرد.