در این مقاله قصد داریم تا شما را با شبکه تحویل محتوا یا CDN آشنا کنیم با ما همراه باشید:

. Content Delivery Network یا شبکه تحویل محتوا که مخفف آن CDN می باشد، شبکه ای عظیم از سرور هایی می باشد که در نقاط مختلف دنیا برپا شده و به صورت جغرافیایی پخش شده اند. CDN چیزی است که علاوه بر هاست از آن استفاده می کنید؛ چون کمک زیادی به افزایش سرعت سایت می کند. CDN جایگزین هاست نیست! با وجود داشتن CDN باز هم شما به یک هاست نیاز خواهید داشت.

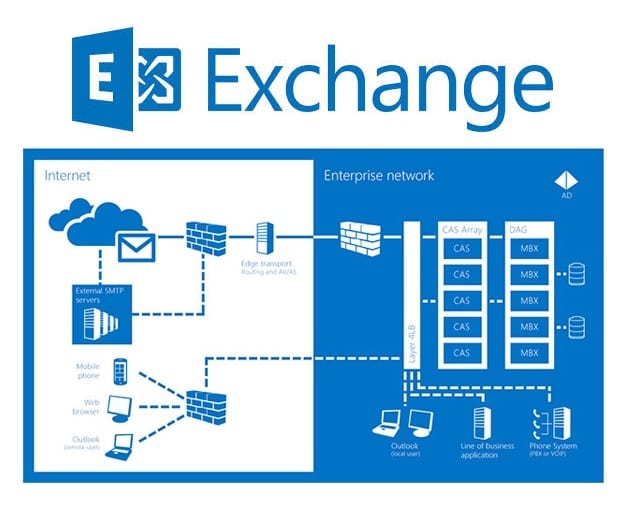

محتوای وبسایت ها با بکارگیری از شبکه تحویل محتوا و با توجه به موقعیت جغرافیایی کاربران از طریق نزدیک ترین شبکه به کاربران ارائه داده می شود. این شبکه ها در سرعت بخشیدن به تحویل محتوا و پهنای باند در وبسایت های بزرگ و جهانی تاثیر به سزایی دارند. یک شبکه ی توزیع محتوا یا CDN در اصل یک مجموعه از سرور ها در کشور های مختلف جهان می باشد که نسخه ای از وبسایت شما (شامل تمامی عکس ها و متن ها و کد های css و html و…) روی این شبکه وجود دارد و اگر از این شبکه استفاده کنید، زمانی که کاربران قصد وارد شدن به وبسایت شما را دارند درخواست شان به نزدیکترین سرور از نظر جغرافیایی ارسال می شود و صفحه ی وب سایت شما در سریع ترین زمان ممکن برای کاربر نمایش داده می شود.

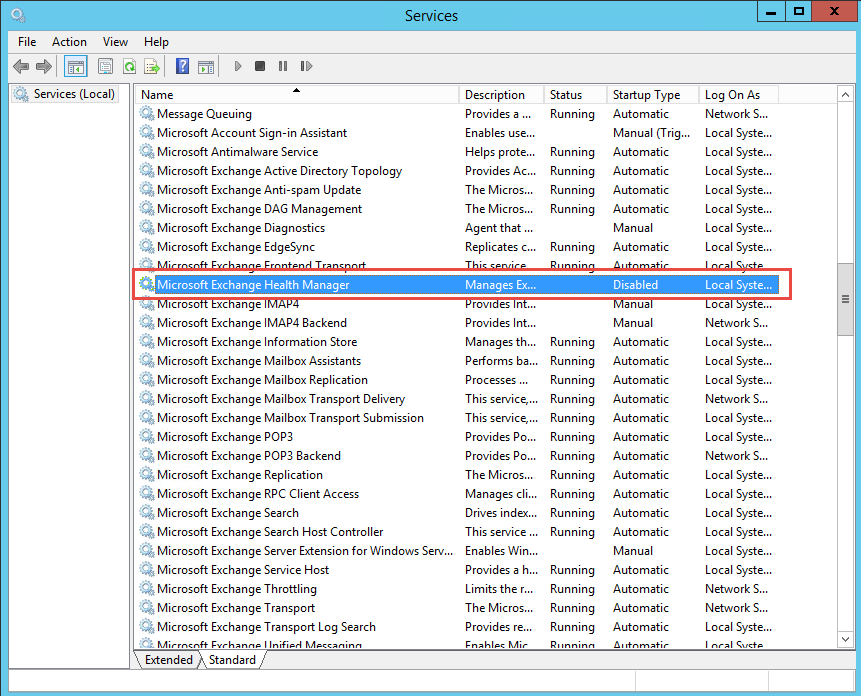

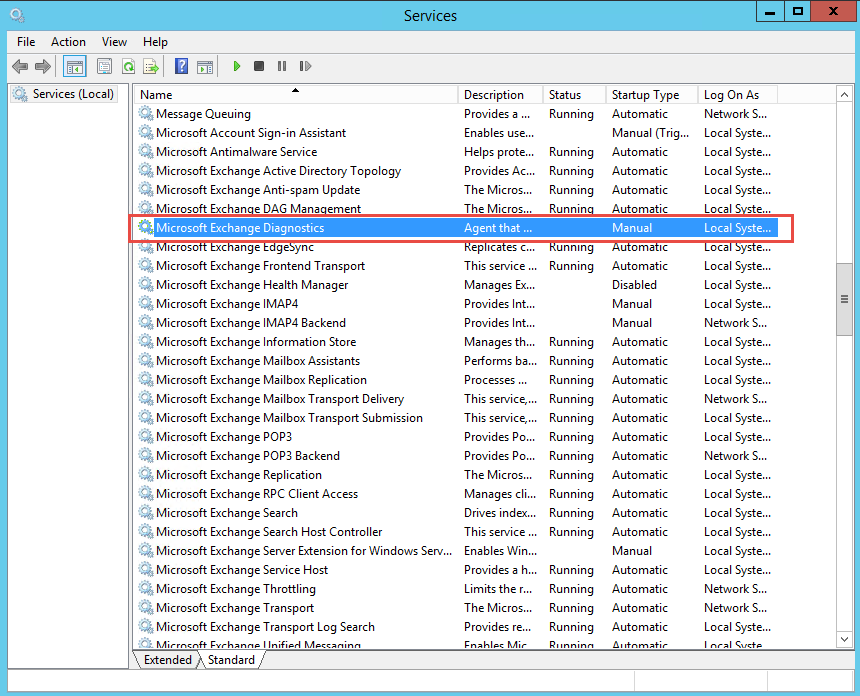

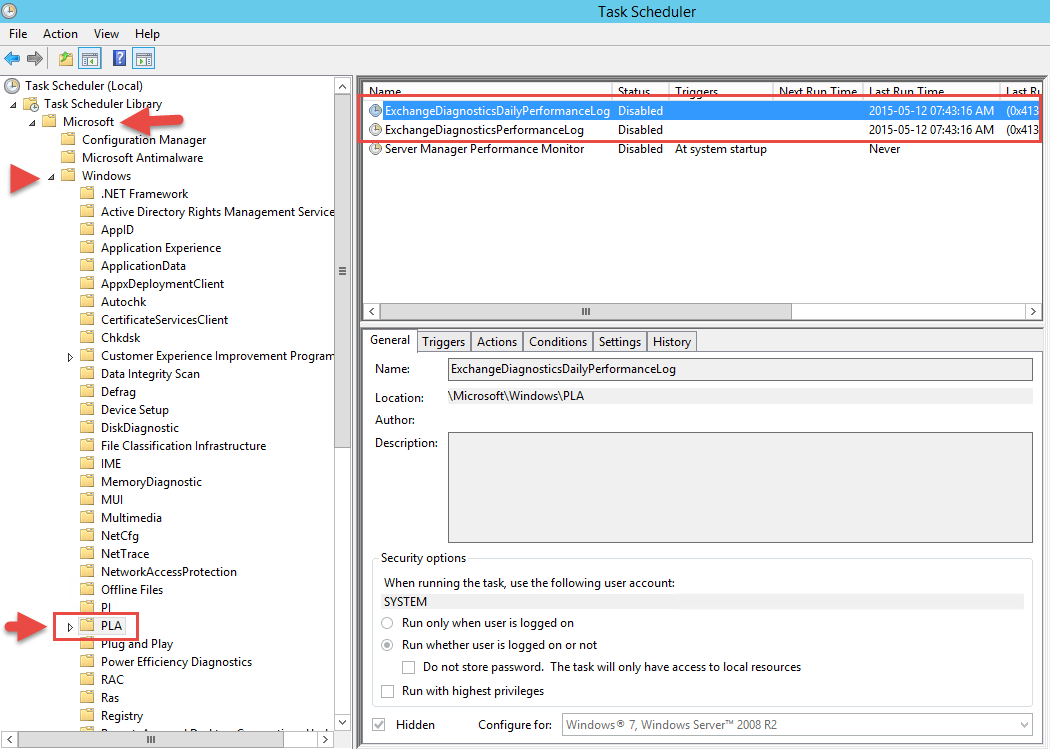

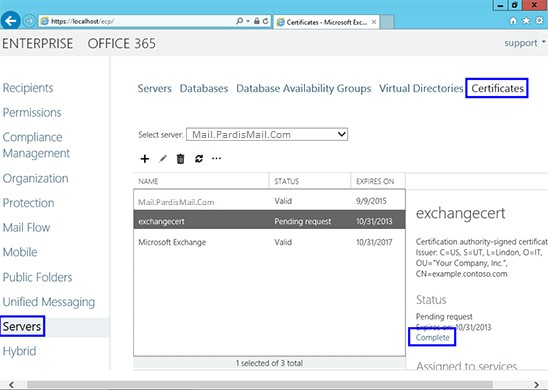

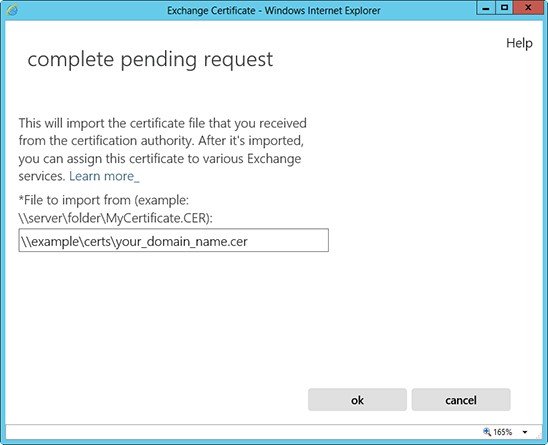

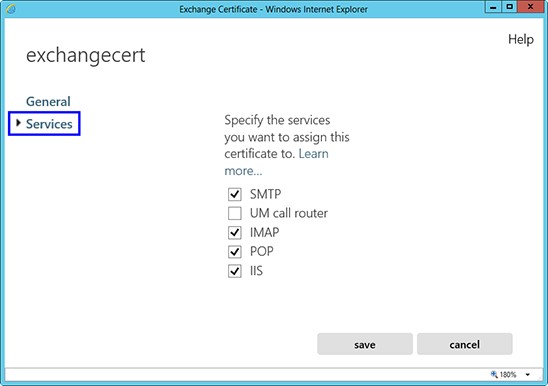

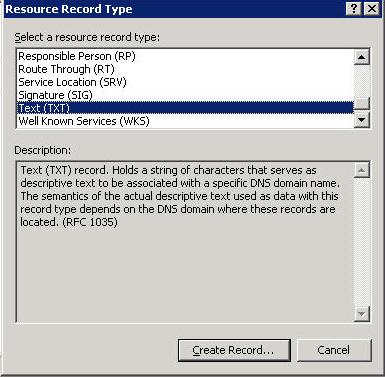

معمولا وقتی یک کاربر از سایت شما دیدن می کند، به وب سروری که سایت خود را در آن هاست کردید هدایت می شود. فرض کنیم وب سرور میزبان شما در شهر تهران قرار گرفته است. اگر سرور اصلی در تهران قرار دارد و شخصی از تبریز به سایت مراجعه کند، به نزدیکترین سرور که در تهران است هدایت می شود.

بدون CDN همه کاربران به همین یک سرور مراجعه می کنند. حالا تصور کنید سایت شما ترافیک بالایی داشته باشد. چه اتفاقی می افتد؟

سایت شما باعث می شود بار زیادی به سرور تحمیل شود که در نتیجه سرعت لود شدن سایت کند می شود و حتی سرور کرش می کند (از کار می افتد). اینجاست که اهمیت وجود CDN به چشم می آید.

نه تنها CDN به جای یک سرور چندین سرور برای شما فراهم می کند بلکه این سرور ها در سراسر جهان گستره هستند. وقتی از CDN استفاده می کنید محتوای استاتیک سایتتان کش شده و در تمامی این سرورها ذخیره می شود.

شاید بپرسید محتوای استاتیک سایت شامل چه چیزهاییست؟

تصاویر، فایل های CSS که مربوط به قالب سایت هستند، جاوا اسکریپت ها، فلش و غیره. حالا اگر یک بازدید کننده به سایت شما بیاید (سرور اصلی) فن آوری AnyCast CDN او را به نزدیکترین سرور موقعیت مکانیش هدایت می کند.

در صورتی که CDN داشته باشید این شخص بجای انتقال به تهران، به POP موجود در تبریز منتقل می شود.

مثال برای مقایسه میزبانی بدون CDN در سمت راست تصور و با استفاده از CDN در سمت چپ تصویر:

امتیاز استفاده از CDN فقط افزایش سرعت بارگزاری سایت نیست بلکه تعداد هک هایی که هنگام انتقال فایل های استاتیک به کاربر نهایی اتفاق می افتد را نیز کاهش می دهد. نزدیکی کاربر به وب سرور تاثیر به سزایی در سرعت لود سایت دارد. با مستقر کردن محتوای سایتتان روی چندین سرور پراکنده در جهان، باعث می شوید سایت از موقعیت کاربر سریعتر لود شود. اینجاست که CDN به کمکتان می آید. به زبان ساده تر هرچقدر سرور CDN به کاربر شما نزدیکتر باشد، محتوا سریعتر لود می شود.

مزایا استفاده از CDN

- سرعت بارگذاری وب سایت و نمایش صفحات وبسایت با استفاده از شبکه ی توزیع محتوا به طور چشمگیری افزایش می یابد که باعث بالا بردن سئوی سایت و افزایش رتبه ی سایت در موتورهای جستجو مانند گوگل و یاهو می شود. این کار به این دلیل اتفاق می افتد که فشار ترافیک داده های وبسایت بر روی تنها یک سرور نمی باشد و چندین سرور یا شبکه همزمان با همکاری هم این کار را انجام می دهند.

- بهبود SEO : گوگل به وضوح اعلام کرده که سایت های سریعتر رنک بالاتری در موتور های جستجو دارند.

- امنیت وبسایت نیز با استفاده از شبکه ی توزیع محتوا یا CDN افزایش می یابد. شبکه های توزیع محتوا از Firewall بسیار قدرتمندی بهره مند می باشند که در کمترین زمان حمله هایی که به سایت شما می شود را تشخیص داده و آنها را نابود کرده و اجازه نمی دهند به وبسایت شما هیچ گونه آسیبی برسد.

- نصب آسان و سریع

- کاهش هزینه ها و افزایش پهنای باند : با استفاده از شبکه ی توزیع محتوا یا CDN می توانید تا حد بسیار زیادی در هزینه ها صرفه جویی کنید. زیرا این سرور ها و شبکه ها به صورت اشتراکی هستند و کاربران زیادی از آن به طور همزمان استفاده می کنند و شما دیگر لازم نیست که هزینه های زیادی برای خرید سرور های اختصاصی و هاست های جداگانه صرف کنید. در ضمن با استفاده از این شبکه از پهنای باند بیشتری هم بهره مند خواهید شد.

در حال حاضر شرکت های سرویس دهنده بزرگی این سرویس را به 2 شکل رایگان و تجاری عرضه کرده اند که می توان از سرویس های رایگان به CloudFlare و Coral CDN و در سیستم های تجاری به Amazon Cloudfront , Cach Fly , MaxCDN و ویندوز Azure اشاره نمود که سرویس های رایگان ذکرشده برای استفاده از تمامی امکانات آن ها باید از پلن های غیر رایگان آن ها استفاده کنید.