نقاط فوق ” پيکسل ” ناميده می شوند. هر پيکسل دارای يک رنگ است . در برخی نمايشگرها ( مثلا” صفحه نمايشگر استفاده شده در کامپيوترهای اوليه مکينتاش ) هر پکسل صرفا” دارای دو رنگ بود: سفيد و سياه . امروزه در برخی از صفحات نمايشگر ، هر پيکسل می تواند دارای 256 رنگ باشد. در اغلب صفحات نمايشگر ، پيکسل ها بصورت ” تمام رنگ ” (True Color) بوده و دارای 16/8 ميليون حالت متفاوت می باشند. با توجه به اينکه چشم انسان قادر به تشخيص ده ميليون رنگ متفاوت می باشد ، 16/8 ميليون رنگ بمراتب بيش از آن چيزی است که چشم انسان قادر به تشخيص آنها بوده و بنظر همان ده ميليون رنگ کفايت می کند! هدف يک کارت گرافيک ، ايجاد مجموعه ای از سيگنالها است که نقاط فوق را بر روی صفحه نمايشگر ، نمايش دهند.

کارت گرافیک چیست؟

يک کارت گرافيک پيشرفته، يک برد مدار چاپی بهمراه حافظه و يک پردازنده اختصاصی است . پردازنده با هدف انجام محاسبات مورد نياز گرافيکی ، طراحی شده است . اکثر پردازنده های فوق دارای دستورات اختصاصی بوده که بکمک آنها می توان عمليات گرافيک را انجام داد. کارت گرافيک دارای اسامی متفاوتی نظير : کارت ويدئو ، برد ويدئو ، برد نمايش ويدئوئی ، برد گرافيک ، آداپتور گرافيک و آداپتور ويدئو است.

مبانی کارت گرافیک

به منظور شناخت اهميت و جايگاه کارت های گرافيک ، يک کارت گرافيک با ساده ترين امکانات را در نظر می گيريم . کارت مورد نظر قادر به نمايش پيکسل های سياه وسفيد بوده و از يک صفحه نمايشگر با وضوح تصوير 480 * 640 پيکسل استفاده می نمايد. کارت گرافيک از سه بخش اساسی زير تشکيل می شود:

حافظه

اولين چيزی که يک کارت گرافيک به آن نياز دارد ، حافظه است . حافظه رنگ مربوط به هر پيکسل را در خود نگاهداری می نمايد. در ساده ترين حالت ( هر پيکسل سياه و سفيد باشد ) به يک بيت برای ذخيره سازی رنگ هر پيکسل نياز خواهد بود. با توجه به اينکه هر بايت شامل هشت بيت است ، نياز به هشتاد بايت (حاصل تقسيم 640 بر 8 ) برای ذخيره سازی رنگ مربوط به پيکسل های موجود در يک سطر بر روی صفحه نمايشگر و 38400 بايت ( حاصلضرب 480 در 80 ) حافظه به منظور نگهداری تمام پيکسل های قابل مشاهده بر روی صفحه ، خواهد بود.

اينترفيس کامپيوتر

دومين چيزی که يک کارت گرافيک به آن نياز دارد ، روشی به منظور تغيير محتويات حافظه کارت گرافيک است . امکان فوق با اتصال کارت گرافيک به گذرگاه مربوطه بر رویبرد اصلی تحقق پيدا خواهد کرد. کامپيوتر قادر به ارسال سيگنال از طريق گذرگاه مربوطه برای تغيير محتويات حافظه خواهد بود.

اينترفيس ويدئو

سومین چيزی که يک کارت گرافيک به آن نياز دارد ، روشی به منظور توليد سيگنال برای مانيتور است . کارت گرافيک می بايست سيگنال های رنگی را توليد تا باعث حرکت اشعه در CRT گردد. فرض کنيد که صفحه نمايشگر در هر ثانيه شصت فريم را بازخوانی / باز نويسی می نمايد ، اين بدان معنی است که کارت گرافيک تمام حافظه مربوطه را بيت به بيت اسکن و اين عمل را شصت مرتبه در ثانيه انجام دهد. سيگنال های مورد نظر برای هر پيکسل موجود بر هر خط ارسال و در ادامه يک پالس افقی sync ، نيز ارسال می گردد.عمليات فوق برای 480 خط تکرار شده و در نهايت يک پالس عمودی sync ارسال خواهد شد.

پردازنده های کمکی گرافیک

يک کارت گرافيک ساده نظير آنچه در بخش قبل اشاره گرديد ، Frame Buffer ناميده می شود. کارت، يک فريم از اطلاعاتی را نگهداری می نمايد که برای نمايشگر ارسال شده است . ريزپردازنده کامپيوتر مسئول بهنگام سازی هر بايت در حافظه کارت گرافيک است . در صورتيکه عمليات گرافيک پيچيده ای را داشته باشيم ، ريزپردازنده کامپيوتر مدت زمان زيادی را صرف بهنگام سازی حافظه کارت گرافيک کرده و برای ساير عمليات مربوطه زمانی باقی نخواهد ماند. مثلا” اگر يک تصوير سه بعدی دارای 10000 ضلع باشد ، ريزپردازنده می بايست هر ضلع را رسم و عمليات مربوطه در حافظه کارت گرافيک را نيز انجام دهد. عمليات فوق زمان بسيار زيادی را طلب می کند.

کارت های گرافيک جديد ، بطرز قابل توجه ای ، حجم عمليات مربوط به پردازنده اصلی کامپيوتر را کاهش می دهند. اين نوع کارت ها دارای يک پردازنده اصلی پر قدرت بوده که مختص عمليات گرافيکی طراحی شده است. با توجه به نوع کارت گرافيک ، پردازنده فوق می تواند يک ” کمک پردازنده گرافيکی ” و يا يک ” شتاب دهنده گرافيکی ” باشد. پردازنده کمکی و پردازنده اصلی بصورت همزمان فعاليت نموده و در موارديکه از شتاب دهنده گرافيکی استفاده می گردد ، دستورات لازم از طريق پردازنده اصلی برای شتاب دهنده ارسال و شتاب دهنده مسئوليت انجام آنها را برعهده خواهد داشت .

در سيستم های ” کمک پردازنده ” ، درايور کارت گرافيک عمليات مربوط به کارهای گرافيکی را مستقيما” برای پردازنده کمکی گرافيکی ارسال می دارد. سيستم عامل هر چيز ديگر را برای پردازنده اصلی ارسال خواهد کرد. در سيستم های ” شتاب دهنده گرافيکی ” ، درايور کارت گرافيک هر چيز را در ابتدا برای پردازنده اصلی کامپيوتر ارسال می دارد. در ادامه پردازنده اصلی کامپيوتر ، شتاب دهنده گرافيک را به منظور انجام عمليات خاصی هدايت می نمايد. مثلا” پردازنده ممکن است به شتاب دهنده اعلام نمايد که :” يک چند ضلعی رسم کن ” در ادامه شتاب دهنده فعاليت تعريف شده فوق را انجام خواهد داد.

عناصر دیگر بر روی کارت گرافیک

يک کارت گرافيک دارای عناصر متفاوتی است :

پردازنده گرافيک

پردازنده گرافيک بمنزله مغز يک کارت گرافيک است . پردازنده فوق می تواند يکی از سه حالت پيکربندی زير را داشته باشد :

- Graphic Co-Processor: کارت هائی از اين نوع قادر به انجام هر نوع عمليات گرافيکی بدون کمک گرفتن از پردازنده اصلی کامپيوتر می باشند.

- Graphics Accelerator: تراشه موجود بر روی اين نوع کارت ها ، عمليات گرافيکی را بر اساس دستورات صادره شده توسط پردازنده اصلی کامپيوتر انجام خواهند داد.

- FrameBuffer: تراشه فوق ، حافظه موجود بر روی کارت را کنترل و اطلاعاتی را برای ” مبدل ديجيتال به آنالوگ ” (DAC) ارسال خواهد کرد . عملا” پردازشی توسط تراشه فوق انجام نخواهد شد

حافظه:

نوع حافظه استفاده شده بر روی کارت های گرافيک متغير است . متداولترين نوع ، از پيکربندی dual-ported استفاده می نمايد. در کارت های فوق امکان نوشتن در يک بخش حافظه و امکان خواندن از بخش ديگر حافظه بصورت همزمان امکان پذير خواهد بود. بدين ترتيب مدت زمان لازم برای بازخوانی / بازنويسی يک تصوير کاهش خواهد يافت.

Graphic BIOS

کارت های گرافيک دارای يک تراشه کوچک BIOS می باشند. اطلاعات موجود در تراشه فوق به ساير عناصر کارت نحوه انجام عمليات (مرتبط به يکديگر) را تبين خواهد کرد. BIOS همچنين مسئوليت تست کارت گرافيک ( حافظه مربوطه و عمليات ورودی و خروجی ) را برعهده خواهد داشت.

DAC

(Digital-to-Analog Converter) تبديل کننده فوق را RAMDAC نيز می گويند. داده های تبديل شده به ديجيتال مستقيما” از حافظه اخذ خواهند شد. سرعت تبديل کننده فوق تاثير مستقيمی را در ارتباط با مشاهده يک تصوير بر روی صفحه نمايشگر خواهد داشت.

Display Connector

کارت های گرافيک از کانکتورهای استاندارد استفاده می نمايند.اغلب کارت ها از يک کانکتور پانزده پين استفاده می کنند. کانکتورهای فوق همزمان با عرضه VGA :Video Graphic Array مطرح گرديدند.

Computer(Bus) Connector

اغلب گذرگاه فوق از نوع AGP است ..پورت فوق امکان دستيابی مستقيم کارت گرافيک به حافظه را فراهم می آورد.ويژگی فوق باعث می گردد که سرعت پورت های فوق نسبت به PCI چهار مرتبه سريعتر باشد. بدين ترتيب پردازنده اصلی سيستم قادر به انجام فعاليت های خود بوده و تراشه موجود بر روی کارت گرافيک امکان دستيابی مستقيم به حافظه را خواهد داشت .

تعمیر کارت گرافیک مقوله ای است که هر کسی قادر به انجام آن نیست و باید به افراد مجرب واگذار شود تیم تکنسین تیلاتل آماده ی خدمت رسانی به شما در این زمینه می باشد.

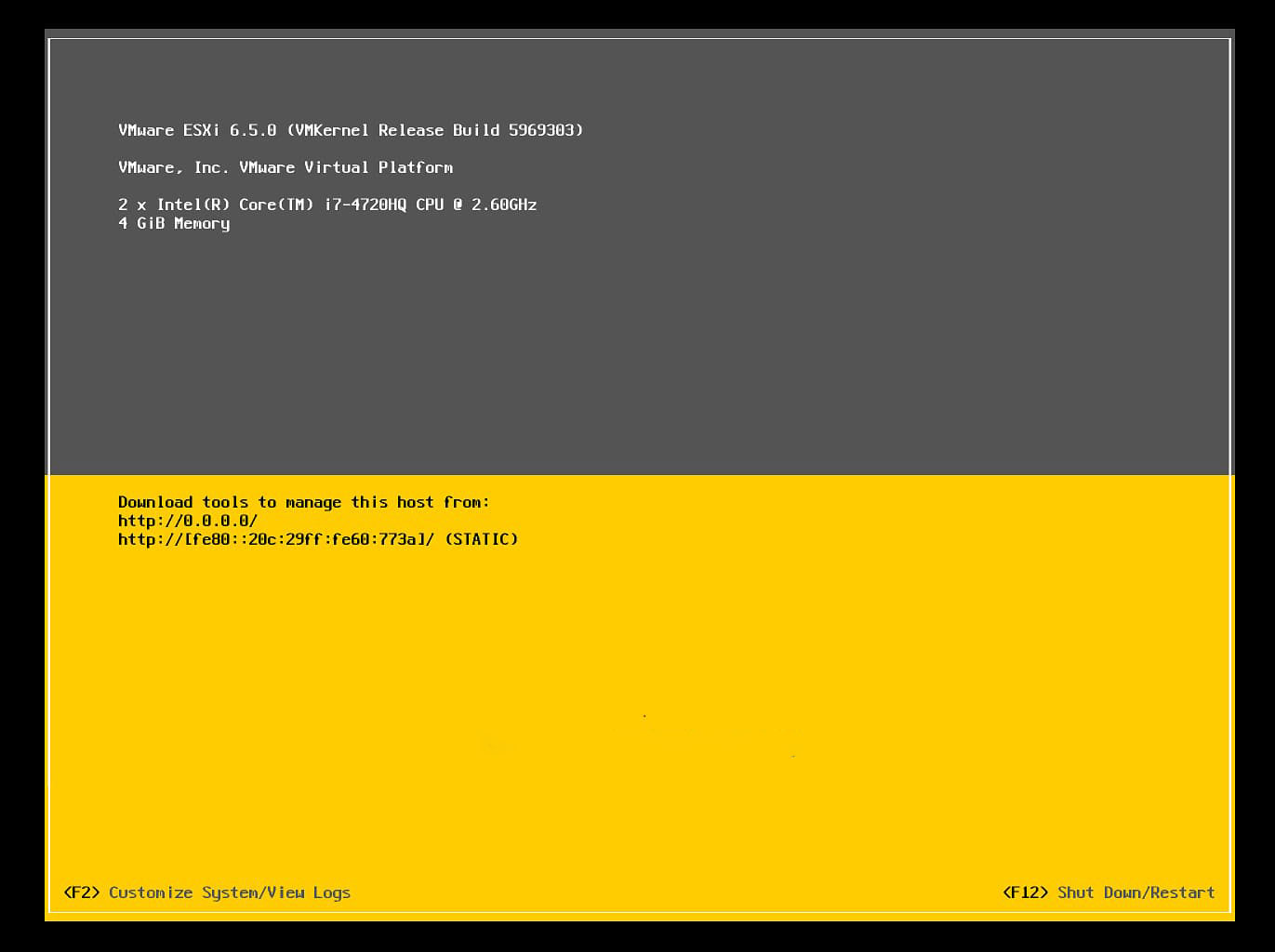

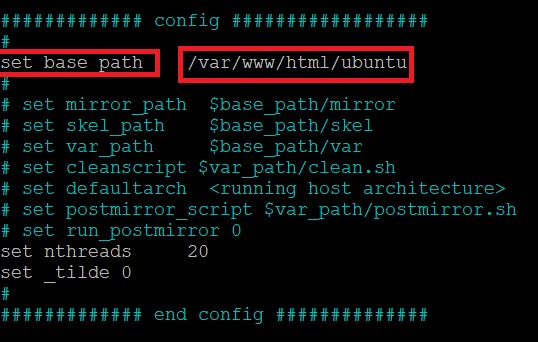

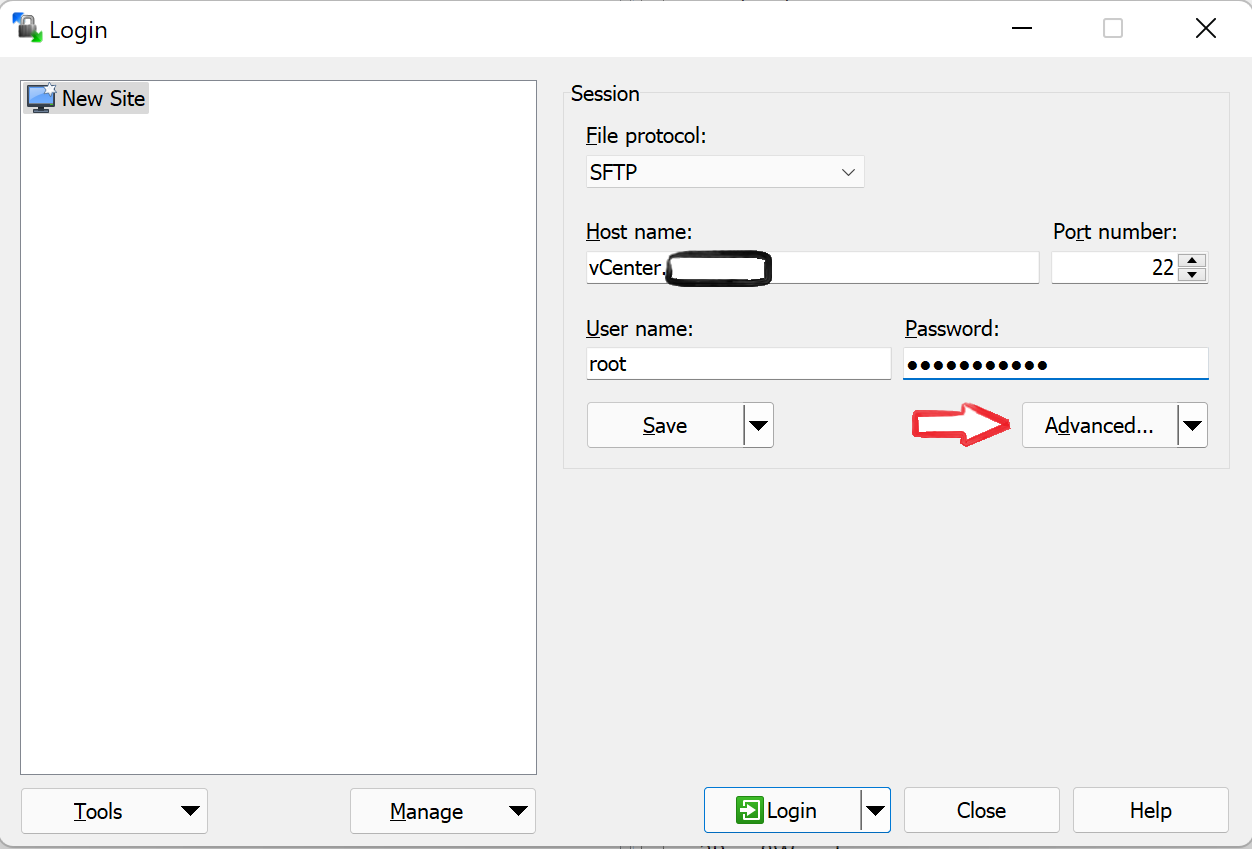

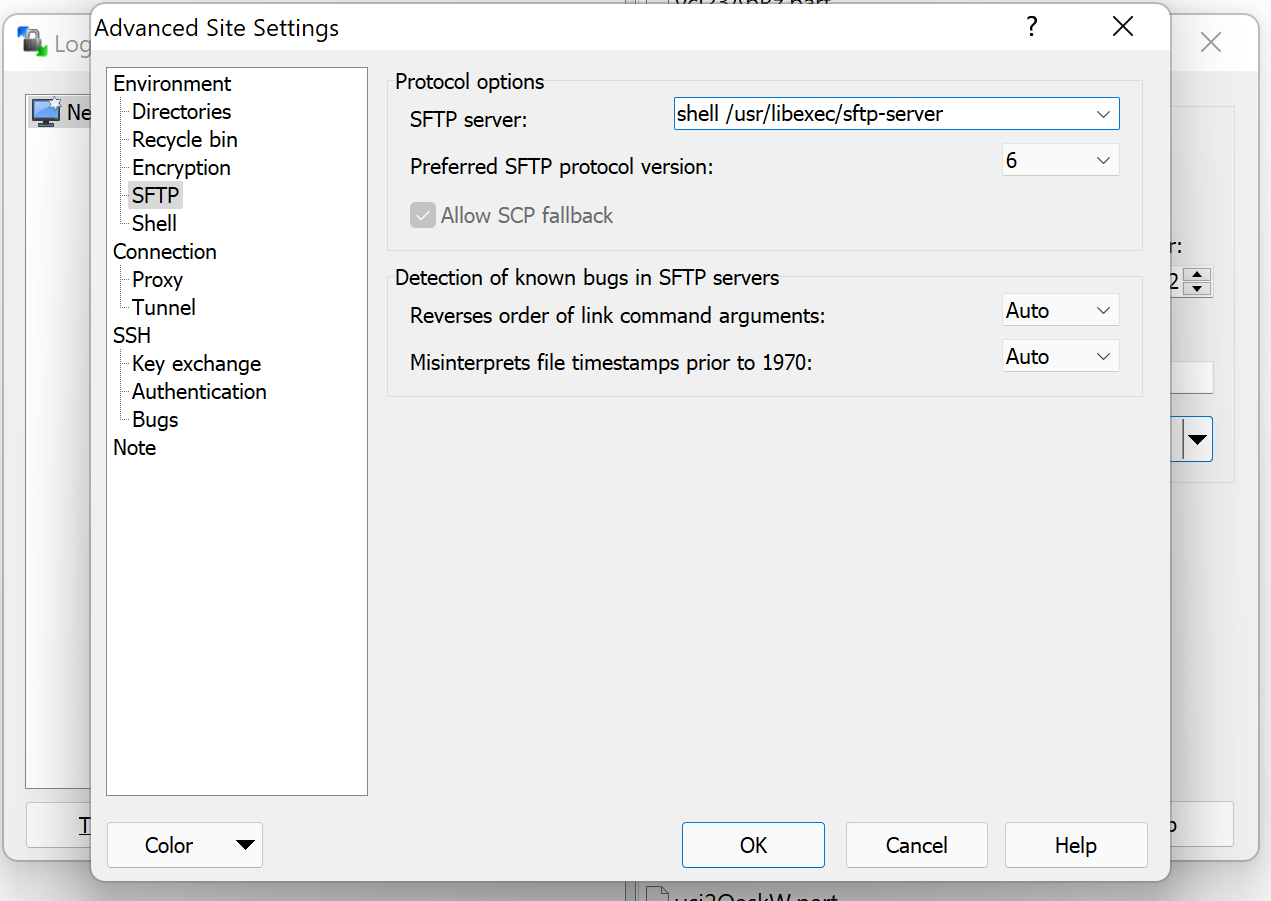

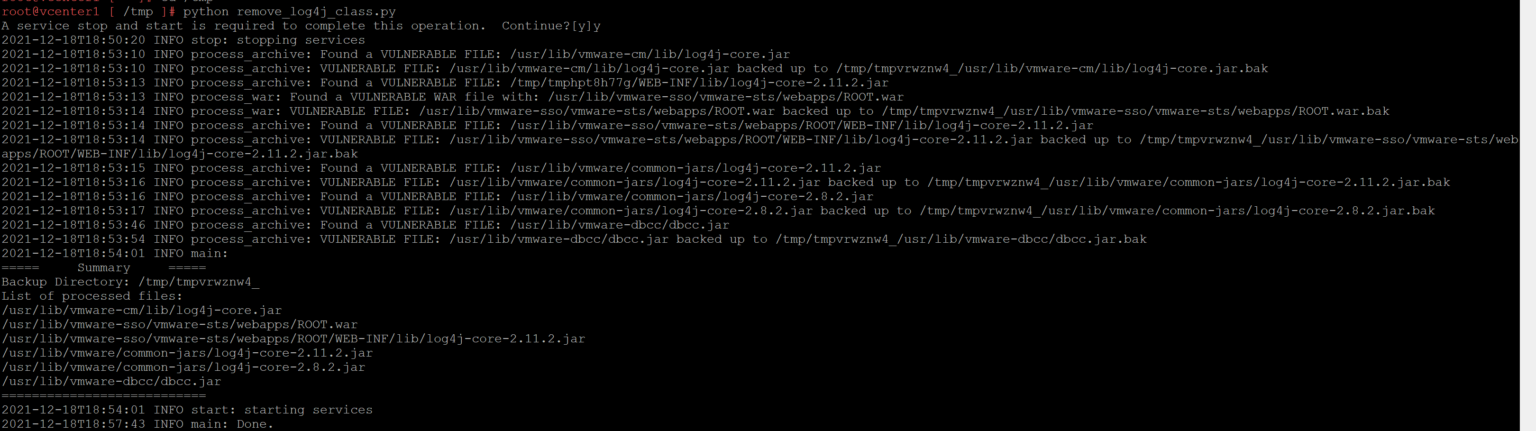

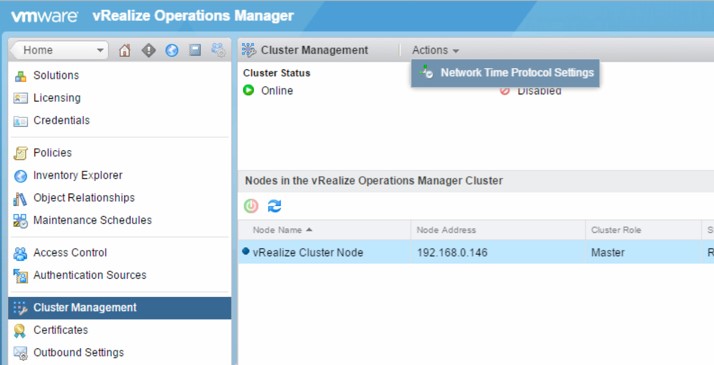

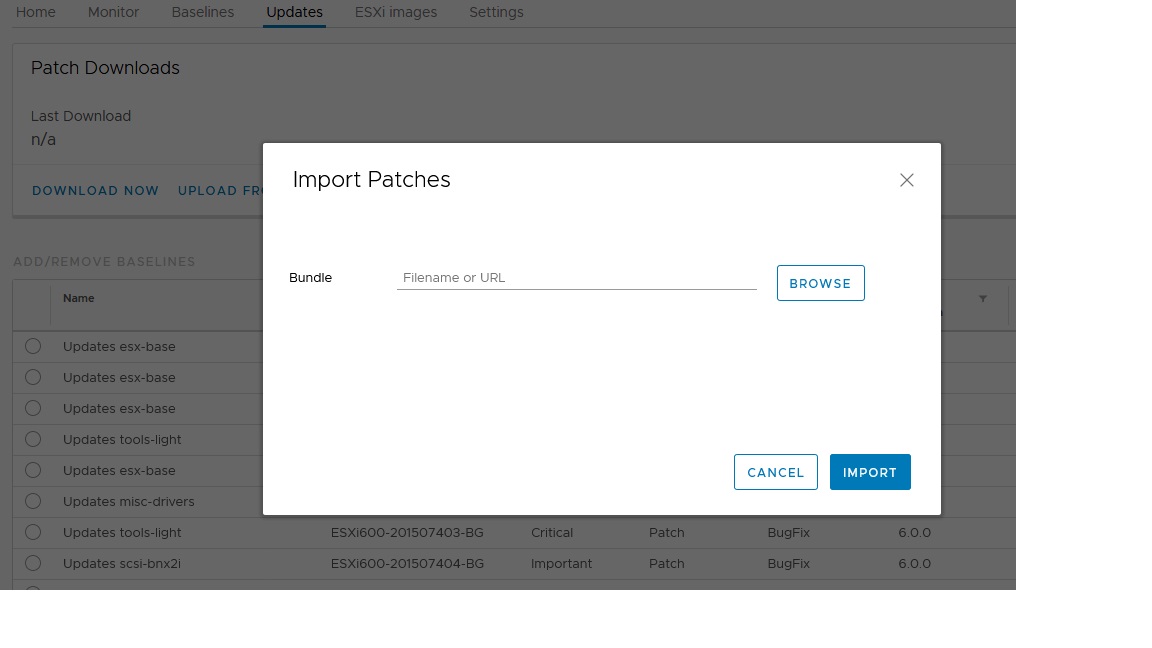

بر روی دکمه Advanced کلیک کنید و در تب SFTP در قسمت SFTP Server خط زیر را مطابق شکل وارد کنید :

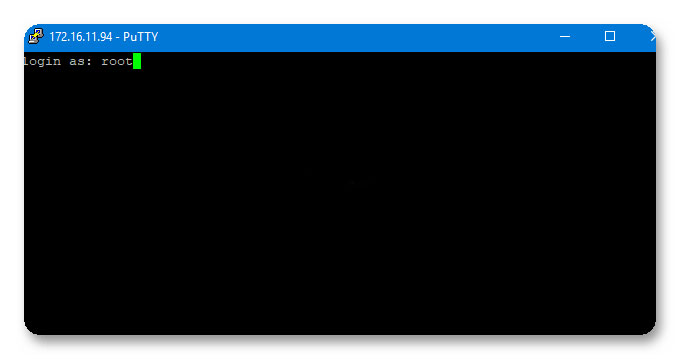

بر روی دکمه Advanced کلیک کنید و در تب SFTP در قسمت SFTP Server خط زیر را مطابق شکل وارد کنید : سپس اوکی کنید و گزینه login را وارد نمایید.

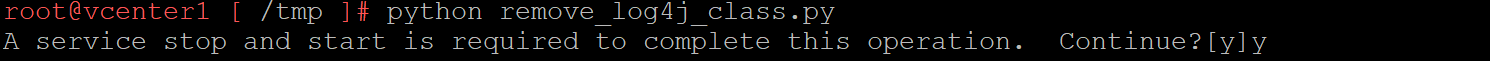

سپس اوکی کنید و گزینه login را وارد نمایید. در نهایت شکل زیر اتمام کار را نمایش می دهد .

در نهایت شکل زیر اتمام کار را نمایش می دهد .

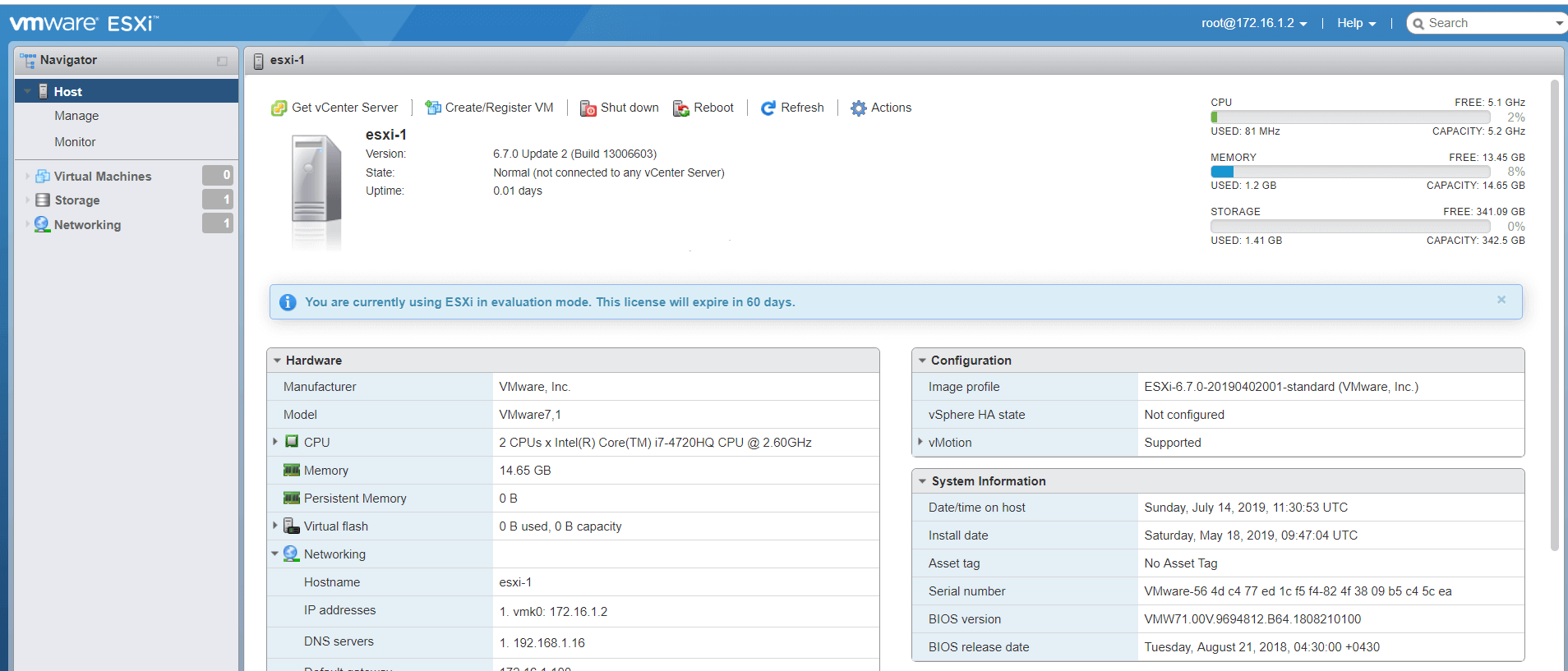

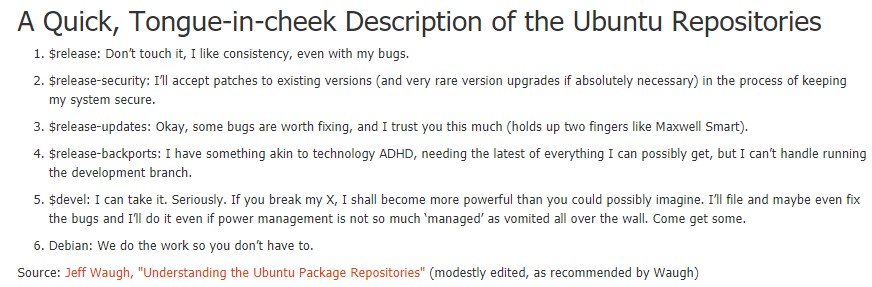

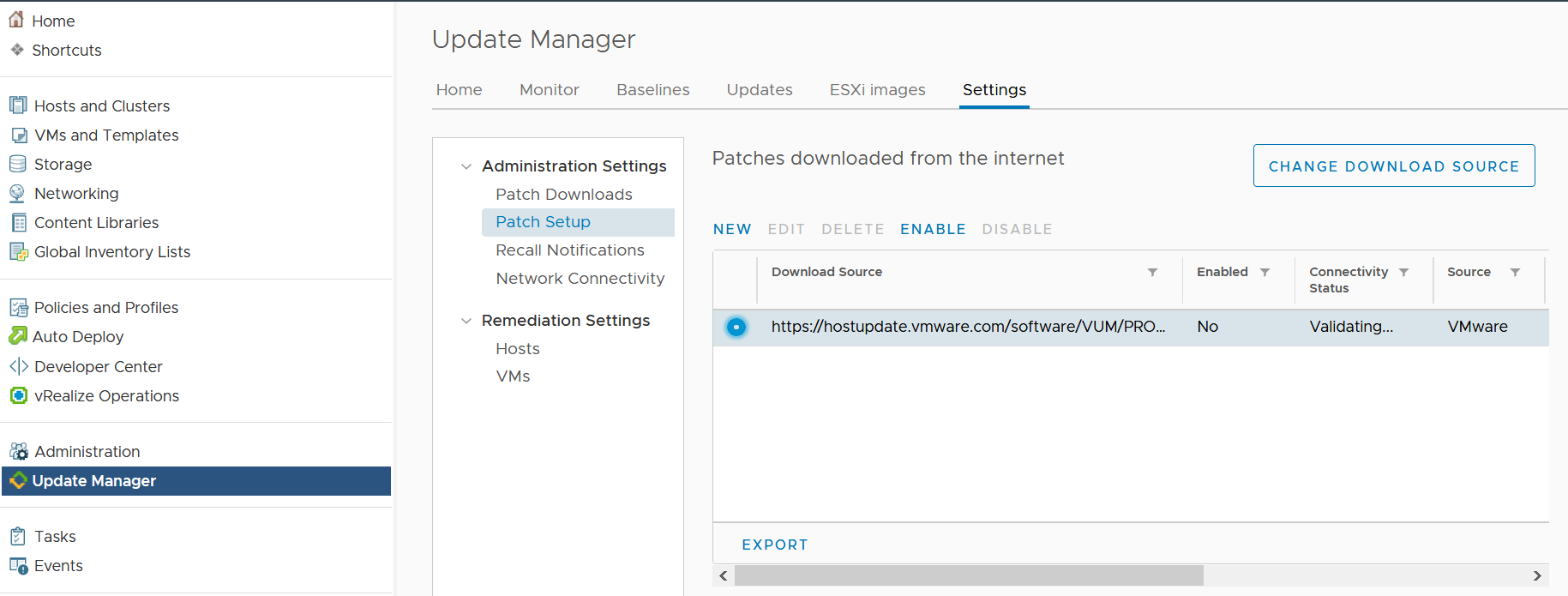

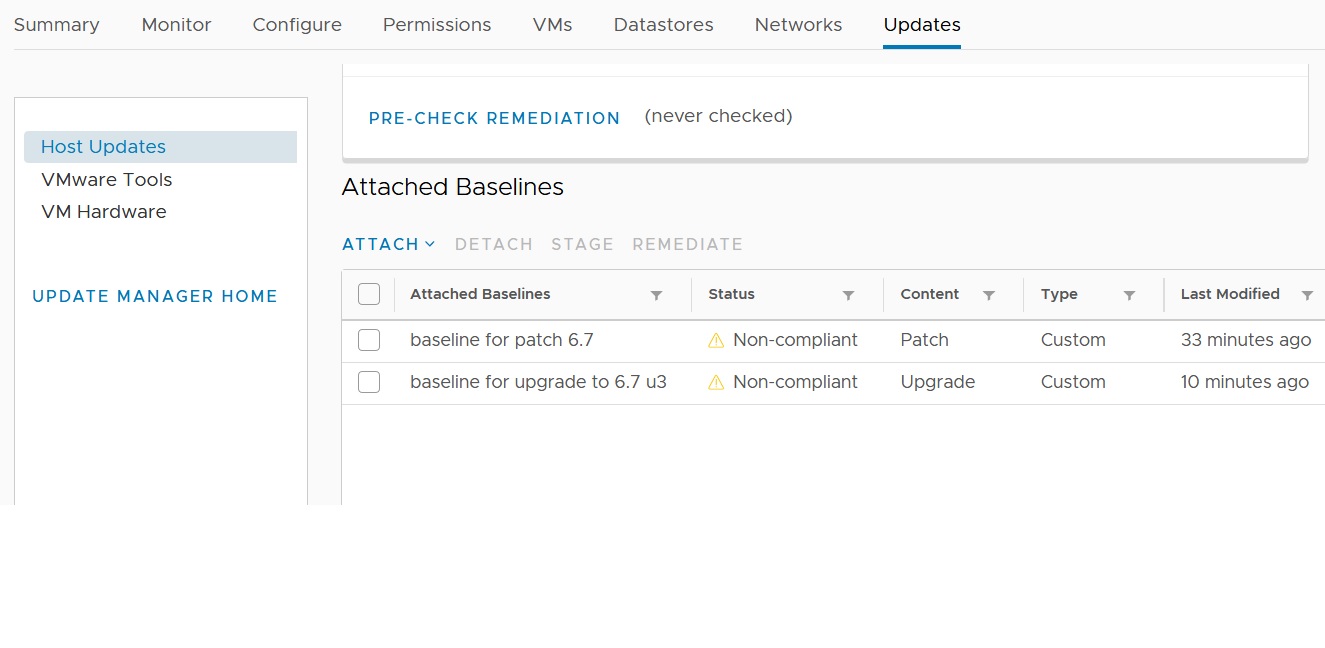

پس از تنظیم کردن این گزینه، patch های دریافتی شما در منوی Updates نمایش داده خواهند شد.

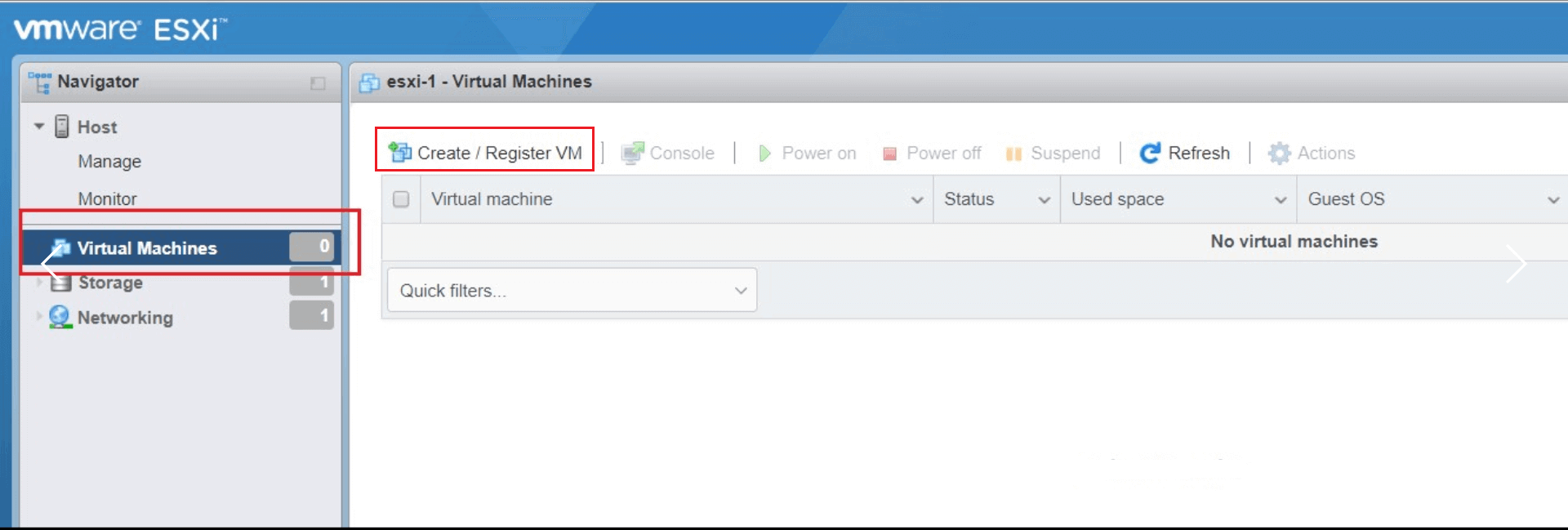

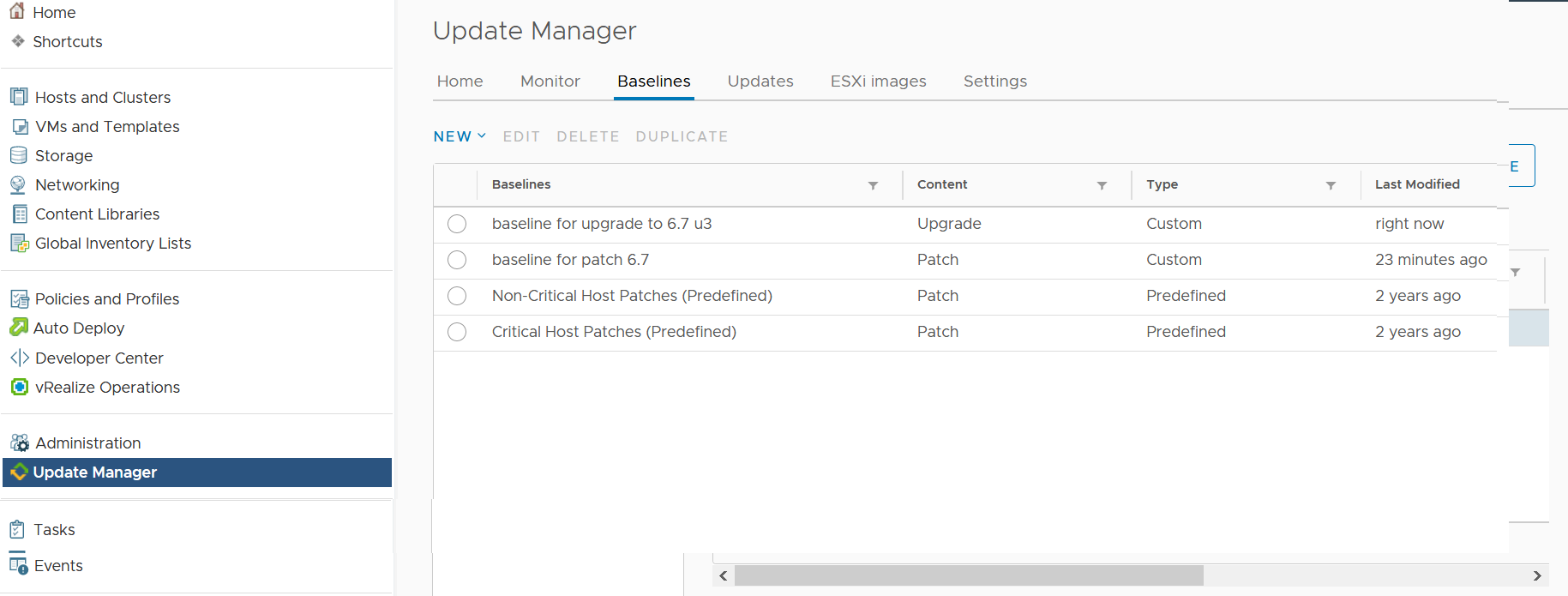

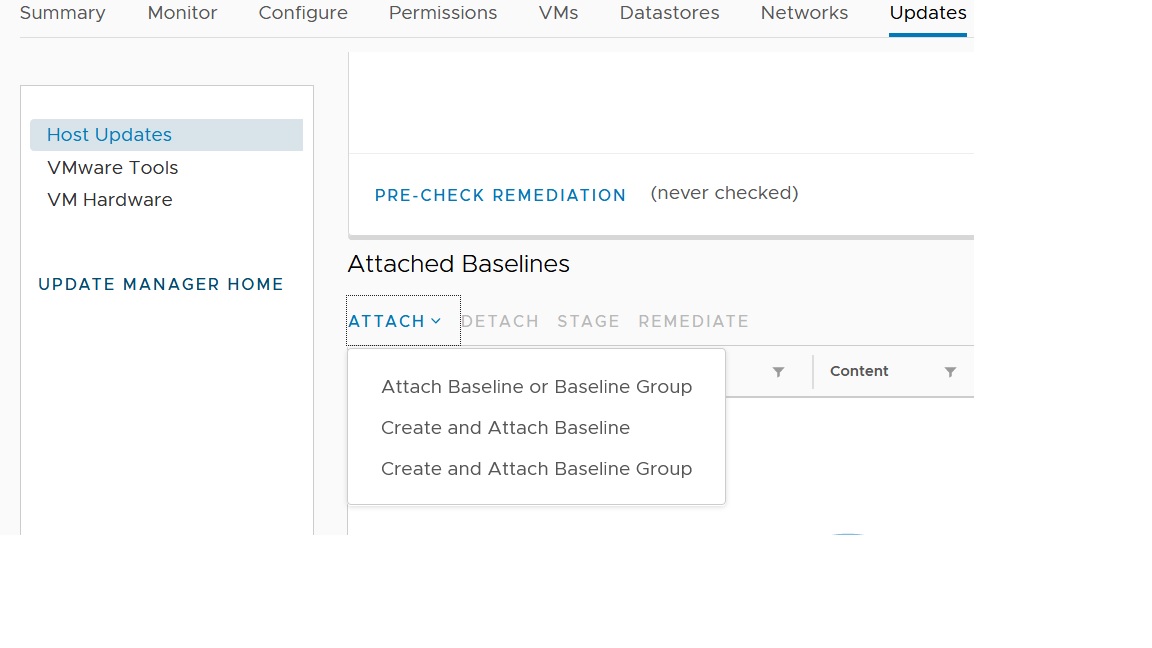

پس از تنظیم کردن این گزینه، patch های دریافتی شما در منوی Updates نمایش داده خواهند شد. پس از ایجاد baseline باید آن را به هاست های خود Attach کنید و سپس گزینه Check compliance را بزنید تا سازگاری آپدیت ها با هاست شما اسکن و بررسی شود.

پس از ایجاد baseline باید آن را به هاست های خود Attach کنید و سپس گزینه Check compliance را بزنید تا سازگاری آپدیت ها با هاست شما اسکن و بررسی شود. در صورتی که این baseline با هاست شما سازگاری داشته باشد می توانید با استفاده از گزینه Remediate آنرا برر روی هاست مورد نظر اپلای کنید. تنظیمات مربوط به Remediation هاست ها و ماشین های مجازی را می توانید از منوی setting مربوط به VUM تغییر دهید.

در صورتی که این baseline با هاست شما سازگاری داشته باشد می توانید با استفاده از گزینه Remediate آنرا برر روی هاست مورد نظر اپلای کنید. تنظیمات مربوط به Remediation هاست ها و ماشین های مجازی را می توانید از منوی setting مربوط به VUM تغییر دهید.

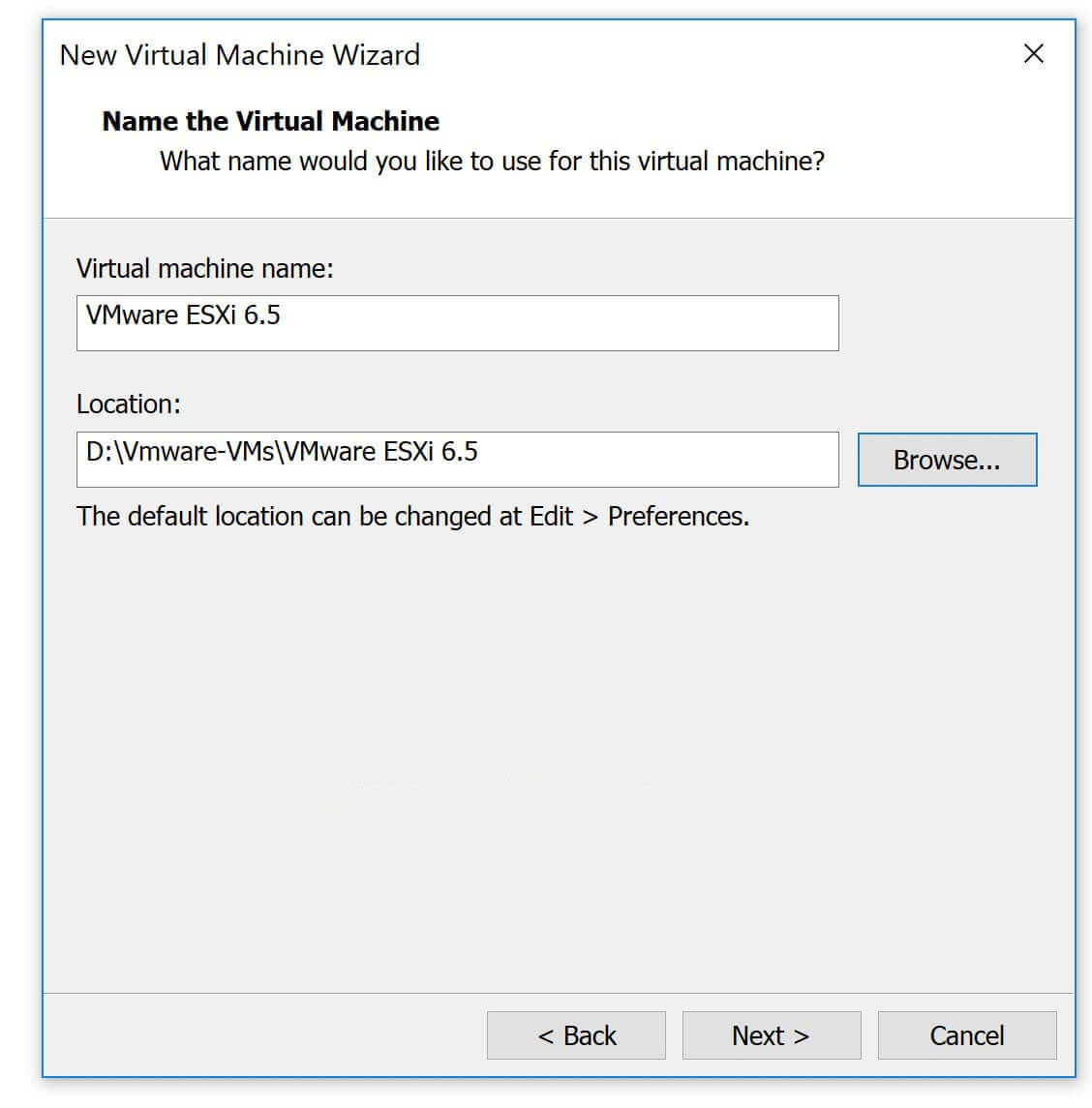

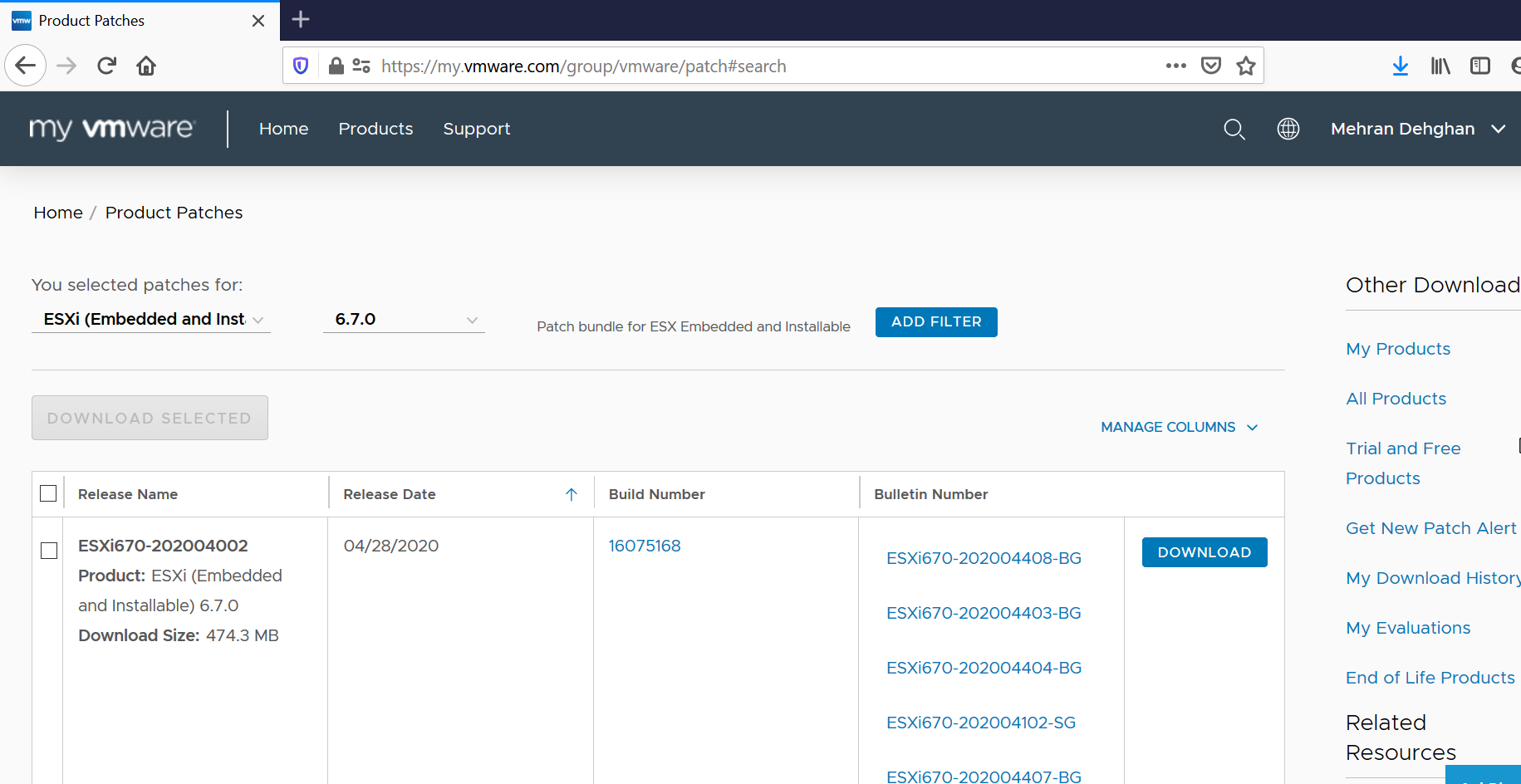

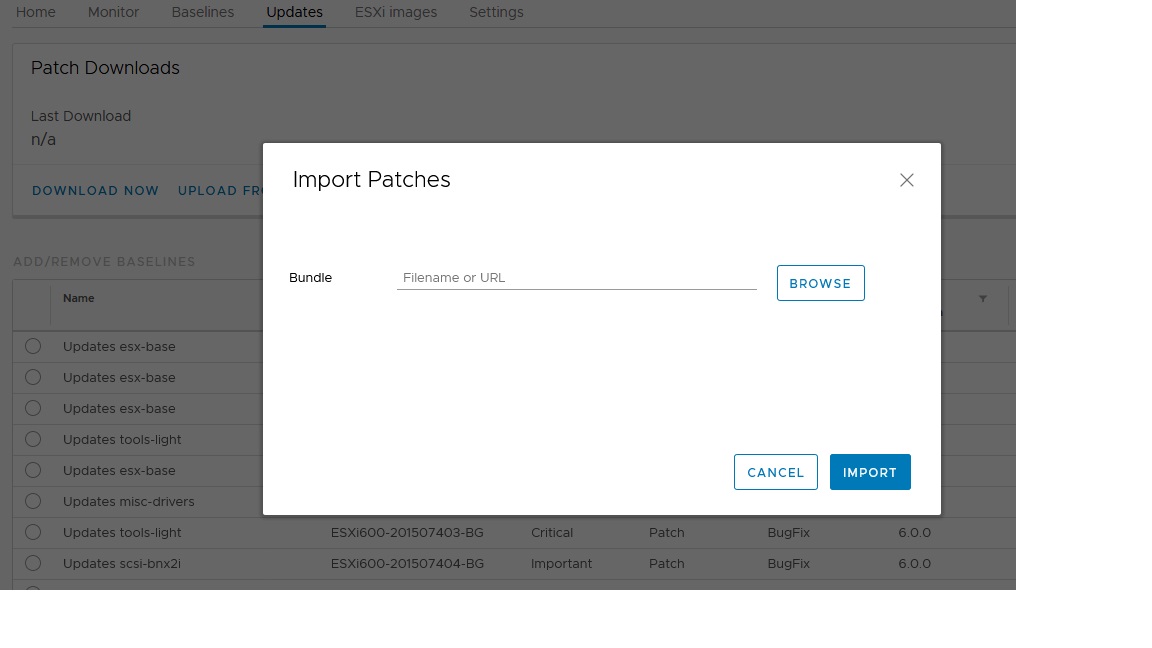

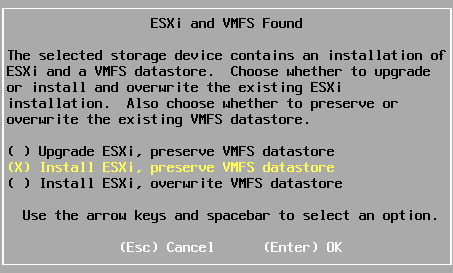

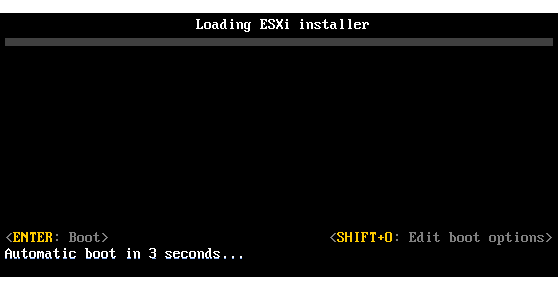

بقیه موارد آپدیت از این روش، مانند ایجاد Baseline و اتچ کردن آن به هاست ها نیز همانند روش قبلی می باشد. فقط نکته ای که در این بخش ذکر آن الزامیست این است که شما در روش قبلی امکان آپلود کردن ایمیج کامل هاست برای آپگرید را نداشتید که این موضوع فقط از طریق آفلاین امکان پذیر است و می توانید پس از دانلود و آپلود ایمیج و ایجاد یک Baseline از نوع Upgrade به راحتی هاست خود را طبق دستورالعمل Patch کردن آن، آپگرید نمایید.

بقیه موارد آپدیت از این روش، مانند ایجاد Baseline و اتچ کردن آن به هاست ها نیز همانند روش قبلی می باشد. فقط نکته ای که در این بخش ذکر آن الزامیست این است که شما در روش قبلی امکان آپلود کردن ایمیج کامل هاست برای آپگرید را نداشتید که این موضوع فقط از طریق آفلاین امکان پذیر است و می توانید پس از دانلود و آپلود ایمیج و ایجاد یک Baseline از نوع Upgrade به راحتی هاست خود را طبق دستورالعمل Patch کردن آن، آپگرید نمایید.

در این مطلب سعی بر آن شد، کلیه روش های آپدیت کردن ESXi به صورت عملی برای علاقه مندان توضح داده شود. در صورتی که سوالی در این زمینه داشتید، حتما در قسمت کامنت ها ما را از آن مطلع سازید.

در این مطلب سعی بر آن شد، کلیه روش های آپدیت کردن ESXi به صورت عملی برای علاقه مندان توضح داده شود. در صورتی که سوالی در این زمینه داشتید، حتما در قسمت کامنت ها ما را از آن مطلع سازید.