کانفیگ VPLS در روترهای Huawei :

الزامات شبکه

شکل زیر یک شبکه backbone ساخته شده توسط یک شرکت را نشان می دهد. چند سایت شعبه در شبکه backbone وجود دارد. تونل های MPLS TE می توانند بین PE ها تنظیم شوند. Site1 از طریق CE1 به PE1 و سپس به شبکه backbone متصل می شود. Site2 از طریق CE2 به PE2 و سپس به شبکه backbone متصل می شود. کاربران در Site1 و Site2 نیاز به برقراری ارتباط در لایه 2 دارند و هنگام انتقال بسته های Layer 2 از طریق شبکه backbone ، اطلاعات کاربر باید محفوظ باشد.کانفیگ VPLS در روترهای Huawei

شکل زیر نمودار شبکه برای پیکربندی VPLS از طریق TE در حالت Martini mode را نشان می دهد

کانفیگ مراحلی که باید طی شود:

کانفیگ مراحل به شرح زیر است:

- انتقال شفاف بسته های Layer 2 را از طریق شبکه backbone با استفاده از VPLS تنظیم کنید تا کاربران در Site1 و Site2 بتوانند در لایه 2 ارتباط برقرار کرده و هنگام انتقال بسته های Layer 2 از طریق شبکه backbone ، اطلاعات کاربران را ذخیره کنند.

- از Martini VPLS برای اجرای ارتباطات لایه 2 بین CE ها در یک شبکه سازمانی با چند سایت استفاده کنید.

- پروتکل مسیریابی IGP را در شبکه backbone پیکربندی کنید تا انتقال داده در شبکه عمومی بین PE ها انجام شود.

- MPLS و LDP را در PE ها در شبکه backbone پیکربندی کنید و remote LDP را بر روی PE ها تنظیم کنید تا از VPLS پشتیبانی کند.

- برای جلوگیری از شناسایی داده ها توسط شبکه عمومی ، تونل هایی را برای انتقال داده ها بین PE ها ایجاد کنید.

- MPLS L2VPN را در PE ها برای اجرای VPLS فعال کنید.

- سیاست های تونل در PE ها را پیکربندی کنید و برای اجرای VPLS بر اساس تونل های MPLS TE ، سیاست های مربوط به VSI را اعمال کنید.

- VSI را در PE ها ایجاد کنید ، LDP را به عنوان پروتکل سیگنالینگ مشخص کنید ، VSI ها را به اینترفیسهای AC برای اجرای Martini VPLS وصل کنید.

روش

1. VLAN هایی که اینترفیسها به آن تعلق دارند را پیکربندی کنید.

# پیکربندی PE1. پیکربندی P، PE2، CE1 و CE2 شبیه به PE1 است و در اینجا ذکر نشده است.کانفیگ VPLS در روترهای Huawei

<HUAWEI> system-view

[HUAWEI] sysname PE1

[PE1] vlan batch 10 20

[PE1] interface vlanif 20

[PE1-Vlanif20] ip address 100.1.1.1 255.255.255.0

[PE1-Vlanif20] quit

[PE1] interface gigabitethernet 0/0/1

[PE1-GigabitEthernet0/0/1] port link-type trunk

[PE1-GigabitEthernet0/0/1] port trunk allow-pass vlan 20

[PE1-GigabitEthernet0/0/1] quit

[PE1] interface gigabitethernet 0/0/2

[PE1-GigabitEthernet0/0/2] port link-type trunk

[PE1-GigabitEthernet0/0/2] port trunk allow-pass vlan 10

[PE1-GigabitEthernet0/0/2] quit

- پروتکل IGP را پیکربندی کنید. در این مثال از OSPF استفاده می شود.

هنگام پیکربندی OSPF ، آدرس 32 بیتی اینترفیس loopback (شناسه LSR) را در PE1 ، P و PE2 اعلان کنید.

OSPF را در PE1 ، P و PE2 پیکربندی کنید.

# پیکربندی PE1. پیکربندی در P و PE2 شبیه به PE1 است و در اینجا ذکر نشده است.

[PE1] interface loopback 1

[PE1-LoopBack1] ip address 1.1.1.9 255.255.255.255

[PE1-LoopBack1] quit

[PE1] ospf 1

[PE1-ospf-1] area 0.0.0.0

[PE1-ospf-1-area-0.0.0.0] network 1.1.1.9 0.0.0.0

[PE1-ospf-1-area-0.0.0.0] network 100.1.1.0 0.0.0.255

[PE1-ospf-1-area-0.0.0.0] quit

[PE1-ospf-1] quit

پس از اتمام کانفیگ، دستور ip routing-table را روی PE1 ، P و PE2 اجرا کنید. می توانید مسیرهای آموخته شده توسط PE1 ، P و PE2 را از یکدیگر مشاهده کنید.

- (MPLS, MPLS TE, MPLS RSVP-TE, and MPLS TE Constraint Shortest Path First (CSPF را فعال کنید.

MPLS ، MPLS TE و MPLS RSVP-TE را در نمای سیستم و نمای اینترفیس نودها در طول تونل فعال کنید. علاوه بر این ، MPLS TE CSPF را در ورودی فعال کنید.

# کانفیگ PE1.

[PE1] mpls lsr-id 1.1.1.9

[PE1] mpls

[PE1-mpls] mpls te

[PE1-mpls] mpls rsvp-te

[PE1-mpls] mpls te cspf

[PE1-mpls] quit

[PE1] interface vlanif 20

[PE1-Vlanif20] mpls

[PE1-Vlanif20] mpls te

[PE1-Vlanif20] mpls rsvp-te

[PE1-Vlanif20] quit

# کانفیگ P.

[P] mpls lsr-id 2.2.2.9

[P] mpls

[P-mpls] mpls te

[P-mpls] mpls rsvp-te

[P-mpls] quit

[P] interface vlanif 20

[P-Vlanif20] mpls

[P-Vlanif20] mpls te

[P-Vlanif20] mpls rsvp-te

[P-Vlanif20] quit

[P] interface vlanif 30

[P-Vlanif30] mpls

[P-Vlanif30] mpls te

[P-Vlanif30] mpls rsvp-te

[P-Vlanif30] quit

# کانفیگ PE2.

[PE2] mpls lsr-id 3.3.3.9

[PE2] mpls

[PE2-mpls] mpls te

[PE2-mpls] mpls rsvp-te

[PE2-mpls] mpls te cspf

[PE2-mpls] quit

[PE2] interface vlanif 30

[PE2-Vlanif30] mpls

[PE2-Vlanif30] mpls te

[PE2-Vlanif30] mpls rsvp-te

[PE2-Vlanif30] quit

- کانفیگ OSPF TE در شبکه backbone

# کانفیگ PE1.

[PE1] ospf

[PE1-ospf-1] opaque-capability enable

[PE1-ospf-1] area 0.0.0.0

[PE1-ospf-1-area-0.0.0.0] mpls-te enable

[PE1-ospf-1-area-0.0.0.0] quit

[PE1-ospf-1] quit

# کانفیگ P.

[P] ospf

[P-ospf-1] opaque-capability enable

[P-ospf-1] area 0.0.0.0

[P-ospf-1-area-0.0.0.0] mpls-te enable

[P-ospf-1-area-0.0.0.0] quit

[P-ospf-1] quit

# کانفیگ PE2.

[PE2] ospf

[PE2-ospf-1] opaque-capability enable

[PE2-ospf-1] area 0.0.0.0

[PE2-ospf-1-area-0.0.0.0] mpls-te enable

[PE2-ospf-1-area-0.0.0.0] quit

[PE2-ospf-1] quit

5.کانفیگ اینترفیسهای تونل

# اینترفیهای تونلی را در PE ها ایجاد کنید و MPLS TE را به عنوان پروتکل تونل و RSVP-TE به عنوان پروتکل سیگنالینگ مشخص کنید.

# کانفیگ PE1.

[PE1] interface tunnel 1

[PE1-Tunnel1] ip address unnumbered interface loopback 1

[PE1-Tunnel1] tunnel-protocol mpls te

[PE1-Tunnel1] destination 3.3.3.9

[PE1-Tunnel1] mpls te tunnel-id 100

[PE1-Tunnel1] mpls te reserved-for-binding

[PE1-Tunnel1] mpls te commit

[PE1-Tunnel1] quit

# کانفیگ PE2.

[PE2] interface tunnel 1

[PE2-Tunnel1] ip address unnumbered interface loopback 1

[PE2-Tunnel1] tunnel-protocol mpls te

[PE2-Tunnel1] destination 1.1.1.9

[PE2-Tunnel1] mpls te tunnel-id 100

[PE2-Tunnel1] mpls te reserved-for-binding

[PE2-Tunnel1] mpls te commit

[PE2-Tunnel1] quit

بعد از اتمام کانفیگ ، دستور display this interface را در اینترفیس تونل اجرا کنید. خروجی فرمان “Line protocol current state” را نشان می دهد که به صورت Up می باشد. این نشان می دهد که تونل MPLS TE با موفقیت تنظیم شده است.

فرمان display tunnel-info all را در نمای سیستم اجرا کنید. می بینید که تونل TE که آدرس مقصد آن MPLS LSR ID peer PE است وجود دارد.

[PE1] display tunnel-info all

* -> Allocated VC Token

Tunnel ID Type Destination Token

———————————————————————-

0x4 cr lsp 3.3.3.9 109

0x5 lsp 3.3.3.9 110

6.کانفیگ remote LDP

یک remote peer بین PE1 و PE2 تنظیم کنید.

# کانفیگ PE1.

[PE1] mpls ldp

[PE1-mpls-ldp] quit

[PE1] mpls ldp remote-peer 3.3.3.9

[PE1-mpls-ldp-remote-3.3.3.9] remote-ip 3.3.3.9

[PE1-mpls-ldp-remote-3.3.3.9] quit

# کانفیگ PE2.

[PE2] mpls ldp

[PE2-mpls-ldp] quit

[PE2] mpls ldp remote-peer 1.1.1.9

[PE2-mpls-ldp-remote-1.1.1.9] remote-ip 1.1.1.9

[PE2-mpls-ldp-remote-1.1.1.9] quit

پس از اتمام تنظیمات ، یک LDP session با موفقیت بین PE ها تنظیم می شود.

[PE1] display mpls ldp session

LDP Session(s) in Public Network

Codes: LAM(Label Advertisement Mode), SsnAge Unit(DDDD:HH:MM)

A ‘*’ before a session means the session is being deleted.

——————————————————————————

PeerID Status LAM SsnRole SsnAge KASent/Rcv

——————————————————————————

3.3.3.9:0 Operational DU Passive 0000:00:06 95/95

——————————————————————————

TOTAL: 1 session(s) Found.

- کانفیگ سیاستهای تونل

# کانفیگ PE1.

[PE1] tunnel-policy policy1

[PE1-tunnel-policy-policy1] tunnel binding destination 3.3.3.9 te tunnel 1

[PE1-tunnel-policy-policy1] quit

# کانفیگ PE2.

[PE2] tunnel-policy policy1

[PE2-tunnel-policy-policy1] tunnel binding destination 1.1.1.9 te tunnel 1

[PE2-tunnel-policy-policy1] quit

- فعال کردن MPLS L2VPN روی PEs.

# کانفیگ PE1.

[PE1] mpls l2vpn

[PE1-l2vpn] quit

# کانفیگ PE2.

[PE2] mpls l2vpn

[PE2-l2vpn] quit

9.ایجاد VSI در PE و پیکربندی سیاست های تونل

# کانفیگ PE1.

[PE1] vsi a2 static

[PE1-vsi-a2] pwsignal ldp

[PE1-vsi-a2-ldp] vsi-id 2

[PE1-vsi-a2-ldp] peer 3.3.3.9 tnl-policy policy1

[PE1-vsi-a2-ldp] quit

[PE1-vsi-a2] quit

# کانفیگ PE1.

[PE2] vsi a2 static

[PE2-vsi-a2] pwsignal ldp

[PE2-vsi-a2-ldp] vsi-id 2

[PE2-vsi-a2-ldp] peer 1.1.1.9 tnl-policy policy1

[PE2-vsi-a2-ldp] quit

[PE2-vsi-a2] quit

10. اتصال اینترفیسها در PEs به VSIs

# کانفیگ PE1.

[PE1] interface vlanif 10

[PE1-Vlanif10] l2 binding vsi a2

[PE1-Vlanif10] quit

# کانفیگ PE2.

[PE2] interface vlanif 40

[PE2-Vlanif40] l2 binding vsi a2

[PE2-Vlanif40] quit

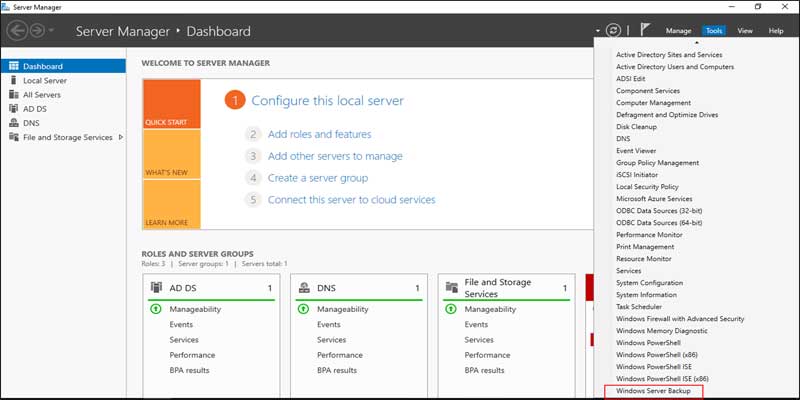

11.تایید کانفیگ انجام شده

بعد از پایدار شدن شبکه ، فرمان vsi name a2 verbose را روی PE1 اجرا کنید ، می بینید که VSI a2 یک PW را در PE2 تنظیم می کند و وضعیت VSI به صورت Up می باشد.

[PE1] display vsi name a2 verbose

***VSI Name : a2

Administrator VSI : no

Isolate Spoken : disable

VSI Index : 3

PW Signaling : ldp

Member Discovery Style : static

PW MAC Learn Style : unqualify

Encapsulation Type : vlan

MTU : 1500

Diffserv Mode : uniform

Mpls Exp : --

DomainId : 255

Domain Name :

Ignore AcState : disable

P2P VSI : disable

Create Time : 0 days, 0 hours, 30 minutes, 6 seconds

VSI State : up

VSI ID : 2

*Peer Router ID : 3.3.3.9

Negotiation-vc-id : 2

primary or secondary : primary

ignore-standby-state : no

VC Label : 1026

Peer Type : dynamic

Session : up

Tunnel ID : 0x4

Broadcast Tunnel ID : 0x4

Broad BackupTunnel ID : 0x0

Tunnel Policy Name : policy1

CKey : 5

NKey : 4

Stp Enable : 0

PwIndex : 0

Control Word : disable

Interface Name : Vlanif10

State : up

Access Port : false

Last Up Time : 2012/08/20 15:11:06

Total Up Time : 0 days, 0 hours, 28 minutes, 37 seconds

**PW Information:

*Peer Ip Address : 3.3.3.9

PW State : up

Local VC Label : 1026

Remote VC Label : 1025

Remote Control Word : disable

PW Type : label

Local VCCV : alert lsp-ping bfd

Remote VCCV : alert lsp-ping bfd

Tunnel ID : 0x4

Broadcast Tunnel ID : 0x4

Broad BackupTunnel ID : 0x0

Ckey : 0x5

Nkey : 0x4

Main PW Token : 0x4

Slave PW Token : 0x0

Tnl Type : CR-LSP

OutInterface : Tunnel1

Backup OutInterface :

Stp Enable : 0

PW Last Up Time : 2012/08/20 15:12:16

PW Total Up Time : 0 days, 0 hours, 27 minutes, 27 seconds

اجرای دستور display mpls lsp include 3.3.3.9 32 verbose در PE1 برای مشاهده وضعیت LSP به 3.3.3.9/32

[PE1] display mpls lsp include 3.3.3.9 32 verbose

-------------------------------------------------------------------------------

LSP Information: RSVP LSP

-------------------------------------------------------------------------------

No : 1

SessionID : 100

IngressLsrID : 1.1.1.9

LocalLspID : 1

Tunnel-Interface : Tunnel1

Fec : 3.3.3.9/32

TunnelTableIndex : 0x0

Nexthop : 100.1.1.2

In-Label : NULL

Out-Label : 1024

In-Interface : ----------

Out-Interface : Vlanif20

LspIndex : 2048

Token : 0x5

LsrType : Ingress

Mpls-Mtu : 1500

TimeStamp : 3141sec

Bfd-State : ---

CBfd-Event : 0x0

Bed-State : BED STOP

Bed-LastNotifyValue : ---

Bed-LastNotifyLspId : ---

اجرای دستور display vsi pw out-interface vsi a2 در PE1.شما می توانید ببینید که اینترفیس egress تونل MPLS TE بین 1.1.1.9 و 3.3.3.9 ، Tunnel1 می باشد و اینرفیس egress واقعی VLANIF 20 می باشد.

[PE1] display vsi pw out-interface vsi a2

Total: 1

--------------------------------------------------------------------------------

Vsi Name peer vcid interface

--------------------------------------------------------------------------------

a2 3.3.3.9 2 Tunnel1

Vlanif20

CE1 و CE2 می توانند یکدیگر را پینگ کنند.

[CE1] ping 10.1.1.2

PING 10.1.1.2: 56 data bytes, press CTRL_C to break

Reply from 10.1.1.2: bytes=56 Sequence=1 ttl=255 time=1 ms

Reply from 10.1.1.2: bytes=56 Sequence=2 ttl=255 time=1 ms

Reply from 10.1.1.2: bytes=56 Sequence=3 ttl=255 time=1 ms

Reply from 10.1.1.2: bytes=56 Sequence=4 ttl=255 time=1 ms

Reply from 10.1.1.2: bytes=56 Sequence=5 ttl=255 time=1 ms

--- 10.1.1.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 1/1/1 ms

بعد ار اینکه CE1 توانست CE2 را پینگ کند دستورdisplay interface tunnel 1 را برای مشاهده اطلاعات اینترفیس تونل اجرا کنید و خواهید دید که آمار مربوط به بسته هایی که از طریق اینترفیس عبور می کنند افزایش می یابد.

[PE1] display interface tunnel 1

Tunnel1 current state : UP

Line protocol current state : UP

Last line protocol up time : 2012-08-20 14:50:22

Description:

Route Port,The Maximum Transmit Unit is 1500

Internet Address is unnumbered, using address of LoopBack1(1.1.1.9/32)

Encapsulation is TUNNEL, loopback not set

Tunnel destination 3.3.3.9

Tunnel up/down statistics 1

Tunnel protocol/transport MPLS/MPLS, ILM is available,

primary tunnel id is 0x5, secondary tunnel id is 0x0

Current system time: 2012-08-20 15:54:54+00:00

300 seconds output rate 0 bits/sec, 0 packets/sec

0 seconds output rate 0 bits/sec, 0 packets/sec

1249 packets output, 21526 bytes

0 output error

0 output drop

Input bandwidth utilization : 0%

Output bandwidth utilization : 0%

کانفیگ فایلها

کانفیگ فایل CE1

#

sysname CE1

#

vlan batch 10

#

interface Vlanif10

ip address 10.1.1.1 255.255.255.0

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10

#

return

کانفیگ فایل PE1

#

sysname PE1

#

vlan batch 10 20

#

mpls lsr-id 1.1.1.9

mpls

mpls te

mpls rsvp-te

mpls te cspf

#

mpls l2vpn

#

vsi a2 static

pwsignal ldp

vsi-id 2

peer 3.3.3.9 tnl-policy policy1

#

mpls ldp

#

mpls ldp remote-peer 3.3.3.9

remote-ip 3.3.3.9

#

interface Vlanif10

l2 binding vsi a2

#

interface Vlanif20

ip address 100.1.1.1 255.255.255.0

mpls

mpls te

mpls rsvp-te

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 20

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10

#

interface LoopBack1

ip address 1.1.1.9 255.255.255.255

#

interface Tunnel1

ip address unnumbered interface LoopBack1

tunnel-protocol mpls te

destination 3.3.3.9

mpls te tunnel-id 100

mpls te reserved-for-binding

mpls te commit

#

ospf 1

opaque-capability enable

area 0.0.0.0

network 1.1.1.9 0.0.0.0

network 100.1.1.0 0.0.0.255

mpls-te enable

#

tunnel-policy policy1

tunnel binding destination 3.3.3.9 te Tunnel1

#

return

کانفیگ فایل P

sysname P

#

vlan batch 20 30

#

mpls lsr-id 2.2.2.9

mpls

mpls te

mpls rsvp-te

#

interface Vlanif20

ip address 100.1.1.2 255.255.255.0

mpls

mpls te

mpls rsvp-te

#

interface Vlanif30

ip address 100.2.1.1 255.255.255.0

mpls

mpls te

mpls rsvp-te

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 20

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 30

#

interface LoopBack1

ip address 2.2.2.9 255.255.255.255

#

ospf 1

opaque-capability enable

area 0.0.0.0

network 2.2.2.9 0.0.0.0

network 100.1.1.0 0.0.0.255

network 100.2.1.0 0.0.0.255

mpls-te enable

#

return

کانفیگ فایل PE2

#

sysname PE2

#

vlan batch 30 40

#

mpls lsr-id 3.3.3.9

mpls

mpls te

mpls rsvp-te

mpls te cspf

#

mpls l2vpn

#

vsi a2 static

pwsignal ldp

vsi-id 2

peer 1.1.1.9 tnl-policy policy1

#

mpls ldp

#

mpls ldp remote-peer 1.1.1.9

remote-ip 1.1.1.9

#

interface Vlanif30

ip address 100.2.1.2 255.255.255.0

mpls

mpls te

mpls rsvp-te

#

interface Vlanif40

l2 binding vsi a2

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 30

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 40

#

interface LoopBack1

ip address 3.3.3.9 255.255.255.255

#

interface Tunnel1

ip address unnumbered interface LoopBack1

tunnel-protocol mpls te

destination 1.1.1.9

mpls te tunnel-id 100

mpls te reserved-for-binding

mpls te commit

#

ospf 1

opaque-capability enable

area 0.0.0.0

network 3.3.3.9 0.0.0.0

network 100.2.1.0 0.0.0.255

mpls-te enable

#

tunnel-policy policy1

tunnel binding destination 1.1.1.9 te Tunnel1

#

return

کانفیگ فایل CE2

#

sysname CE2

#

vlan batch 40

#

interface Vlanif40

ip address 10.1.1.2 255.255.255.0

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 40

#

return

برای پشتیانی شبکه و پشتیبانی voip با شرکت تیلاتل در تماس باشید.