در این مقاله قصد داریم تا شما را با نحوه ی راه اندازی اولیه Kerio Control آشنا کنیم با ما همراه باشید:

Software Appliance

یک سیستم عامل بر پایه لینوکس است که بدون نیاز به وجود سیستم عامل بر روی سیستم مورد نظر نصب می شود.

Virtual Appliance

نسخه از پیش نصب شده ای بر روی Hypervisor های عمومی مانند vMware و Hyper-V می باشد که در دسترس عموم قرار گرفته است.

Kerio Control Box

یک دستگاه سخت افزاری که بر روی آن نرم افزار kerio بطور پیش فرض بر روی آن نصب شده است.

نکته: تمام فایل های موجود بر روی هارد سروری که قرار است بر روی آن کریو نصب شود از بین خواهد رفت.

سخت افزار مورد نیاز برای نصب:

CPU: 500 MHz

Memory: 1.5 GB RAM

Hard Drive: 8 GB HDD space for OS, product, logs and static data

برای اطلاع در مورد پیش نیاز های نصب در حالت Virtual Appliance به لینک زیر مراجعه نمایید.

Http://kerio.com/support/kerio-control#techspecs

فایل ISO کریو را نیز می توانید از این لینک دانلود کنید.

Http://kerio.com/support/kerio-control

نصب و راه اندازی اولیه

برای نصب کریو فایل دانلود شده در مرحله قبل را ر روی CD یا DVD رایت کنید و Boot سیستم را در حالت Automtic و یا Boot from CD/DVD قرار داده و Wizard نصب را در حالت پیش فرض دنبال کنید. (نیاز به تغییر گزینه ای نیست.)

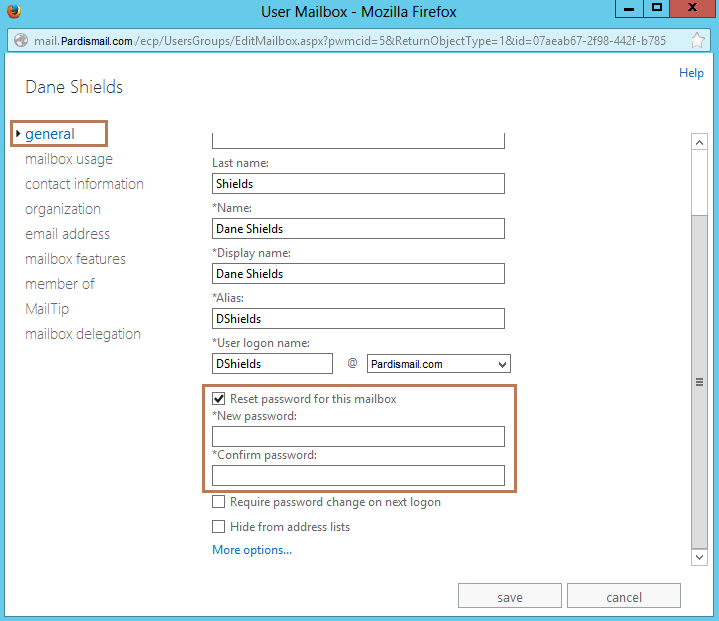

نکته: در طول مسیر نصب از شما یک IP آدرس خواسته می شود که این IP باید در رنج شبکه داخلی شما باشد تا از طریق آن بتوانید به پنل کریو دسترسی پیدا کنید. همچنین این IP در آینده به عنوان Default Gateway تمامی PC های موجود در شبکه شما استفاده خواهد شد.

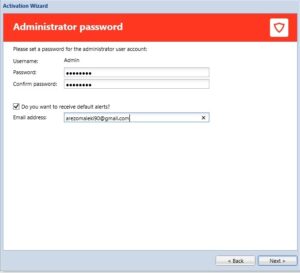

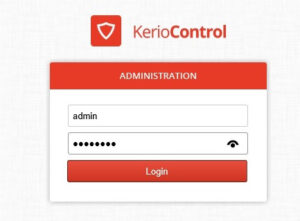

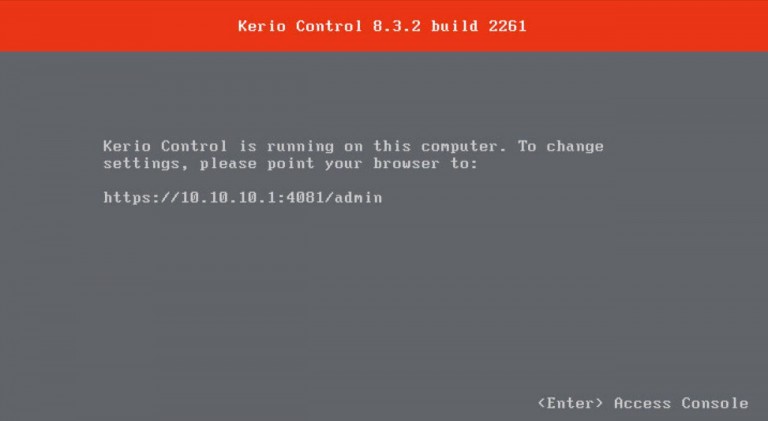

برای راه اندازی اولیه کریو، پس از نصب آدرس زیر را در مرورگر خود وارد کنید:

Https://kerio-control-IP-address:4081/admin

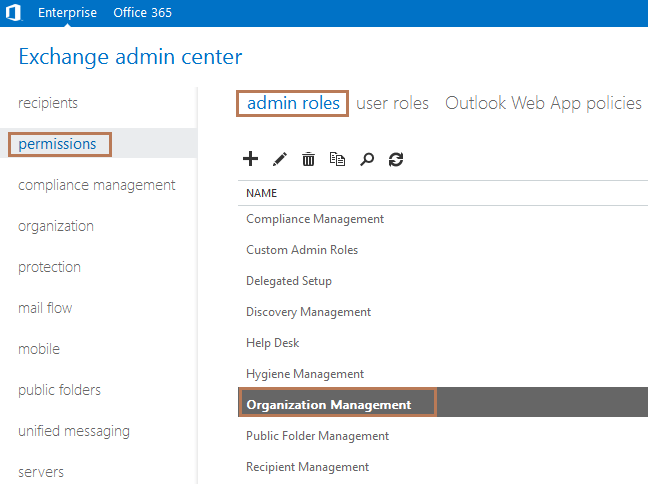

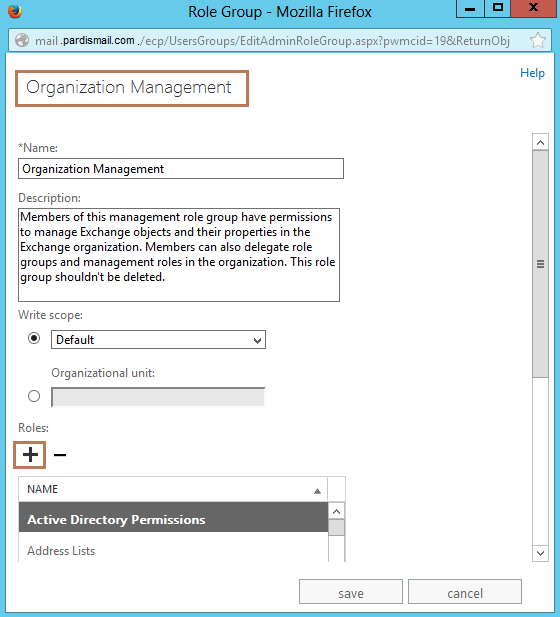

حال پ از دنبال کردن Wizard به شکل زیر به پنل کاربری کریو دسترسی خواهید داشت.