آشنایی با نحوه ی برطرف کردن آسیب پذیری Log4j بر روی بستر مجازی سازی VMware:

کد این آسیب پذیری CVE-2021-44228, CVE-2021-45046 می باشد.

همانطور که می دانید از بستر مجازی سازی نیز می توان برای نصب و راه اندازی Voip استفاده کرد.

این مشکل امنیتی بر روی تمامی سرویس هایی که از Apache استفاده می کنند، وجود دارد.

محصولات VMware نیز از این باگ امنیتی، در امان نبوده اند و باید برای ماژول های پیاده سازی خود، مراحل امن سازی را در سریع ترین زمان پیاده سازی کنید.

برای دریافت اطلاعات کامل در مورد این آسیب پذیری بر محصولات VMware از این لینک استفاده کنید.

در نظر داشته باشید که هنوز هیچ Patch یا آپدیتی از سمت شرکت VMware برای از بین بردن این مشکل امنیتی منتشر نشده است، اما برای اکثر محصولات مجازی سازی VMware، روش حل موقت این مشکل یا به اصطلاح Workaround ارائه شده است.

محصولاتی مجازی سازی که توسط این مشکل امنیتی در تهدید هستند به شرح زیر می باشد :

- VMware Horizon

- VMware vCenter Server

- VMware HCX

- VMware NSX-T Data Center

- VMware Unified Access Gateway

- VMware WorkspaceOne Access

- VMware Identity Manager

- VMware vRealize Operations

- VMware vRealize Operations Cloud Proxy

- VMware vRealize Automation

- VMware vRealize Lifecycle Manager

- VMware Site Recovery Manager, vSphere Replication

- VMware Carbon Black Cloud Workload Appliance

- VMware Carbon Black EDR Server

- VMware Tanzu GemFire

- VMware Tanzu GemFire for VMs

- VMware Tanzu Greenplum

- VMware Tanzu Operations Manager

- VMware Tanzu Application Service for VMs

- VMware Tanzu Kubernetes Grid Integrated Edition

- VMware Tanzu Observability by Wavefront Nozzle

- Healthwatch for Tanzu Application Service

- Spring Cloud Services for VMware Tanzu

- Spring Cloud Gateway for VMware Tanzu

- Spring Cloud Gateway for Kubernetes

- API Portal for VMware Tanzu

- Single Sign-On for VMware Tanzu Application Service

- App Metrics

- VMware vCenter Cloud Gateway

- VMware vRealize Orchestrator

- VMware Cloud Foundation

- VMware Workspace ONE Access Connector

- VMware Horizon DaaS

- VMware Horizon Cloud Connector

- VMware NSX Data Center for vSphere

- VMware AppDefense Appliance

- VMware Cloud Director Object Storage Extension

- VMware Telco Cloud Operations

- VMware vRealize Log Insight

- VMware Tanzu Scheduler

- VMware Smart Assurance NCM

- VMware Smart Assurance SAM [Service Assurance Manager]

- VMware Integrated OpenStack

- VMware vRealize Business for Cloud

- VMware vRealize Network Insight

- VMware Cloud Provider Lifecycle Manager

- VMware SD-WAN VCO

- VMware NSX-T Intelligence Appliance

- VMware Horizon Agents Installer

- VMware Tanzu Observability Proxy

نحوه بر طرف کردن آسیب پذیری LOG4J

در ادامه به نحوه بر طرف کردن این مشکل امنیتی بر روی برخی از محصولات VMware می پردازیم.

vCenter

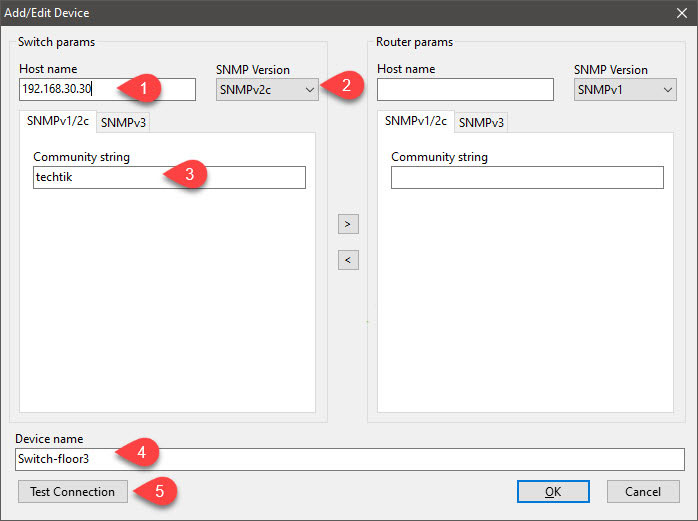

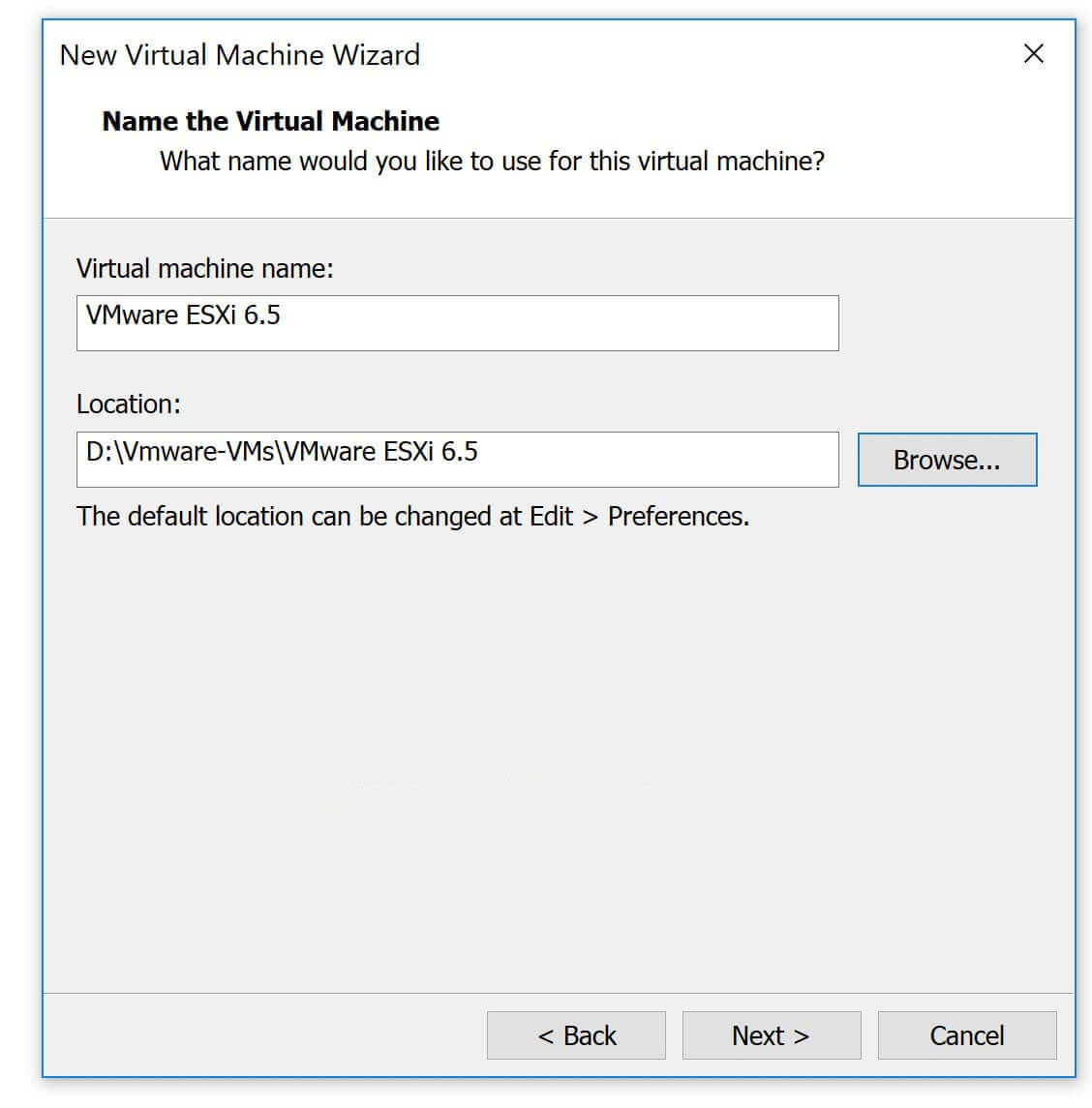

مرحله اول : انتقال فایل به vCenter

شرکت VMware برای محصول مدیریت مجازی سازی لایه محاسبات خود یعنی vCenter یک اسکریپت ارائه داده است که به راحتی می توانید این آسیب پذیری را بر طرف کنید.

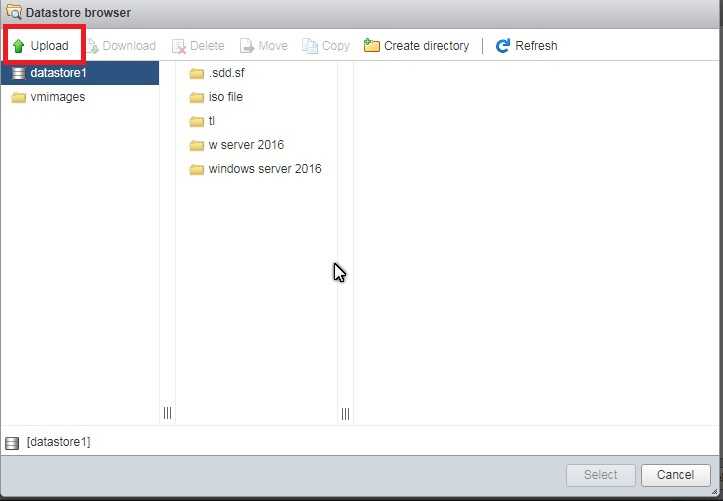

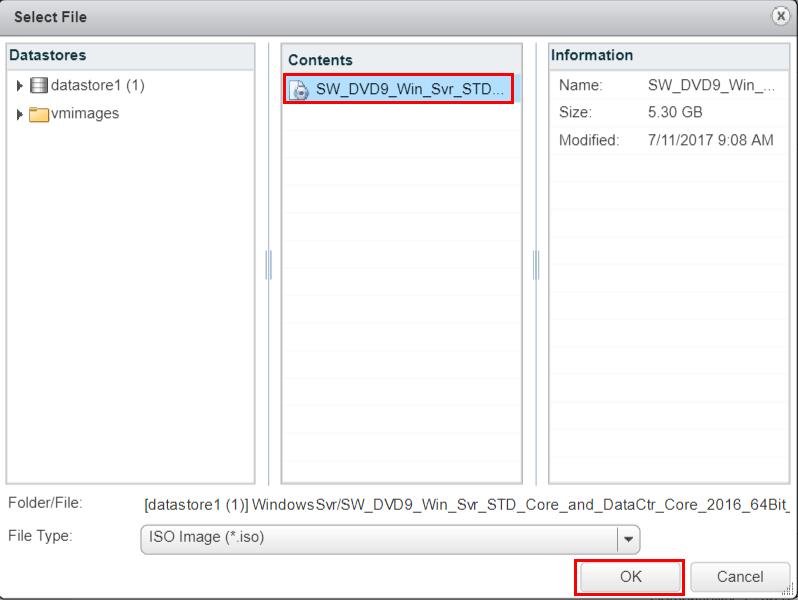

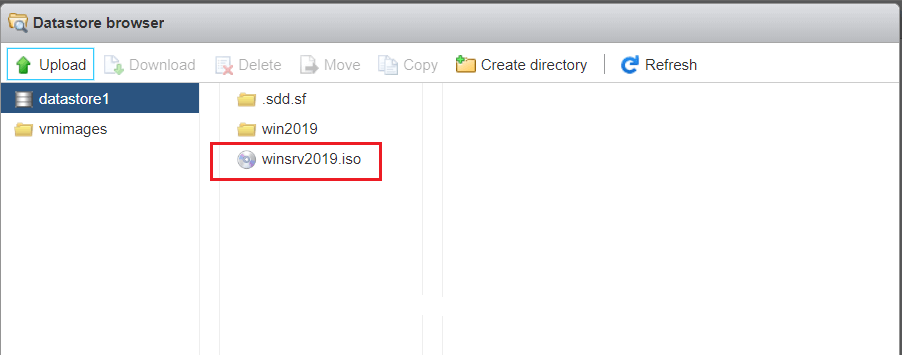

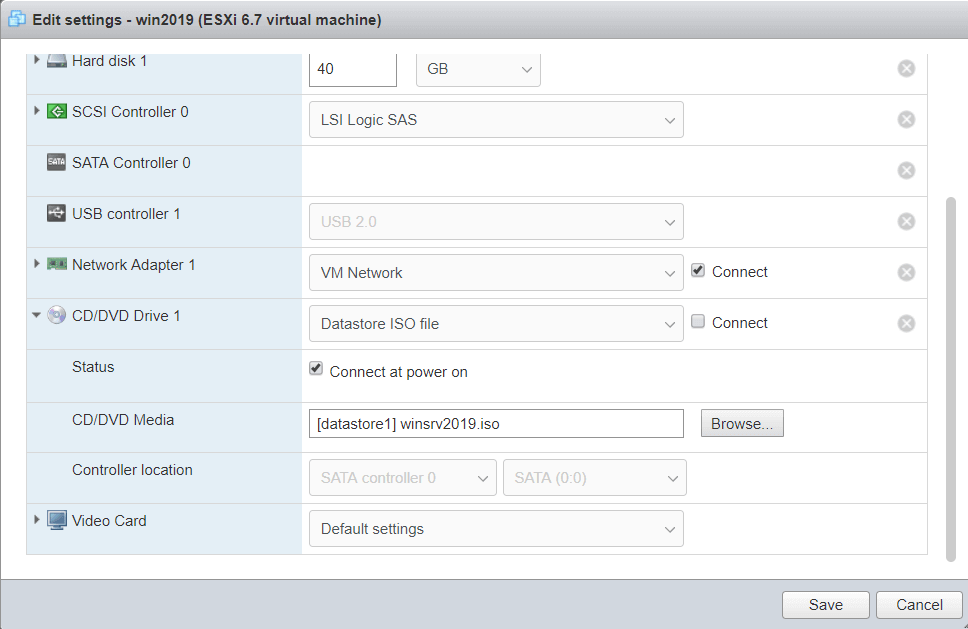

ابتدا فایل موجود در انتهای این مطلب آموزشی (remove_log4j_class.py) را بر روی سیستم خود دانلود کنید.

نرم افزار Winscp را بر روی سیستم عامل ویندوز خود دانلود و نصب نمایید.

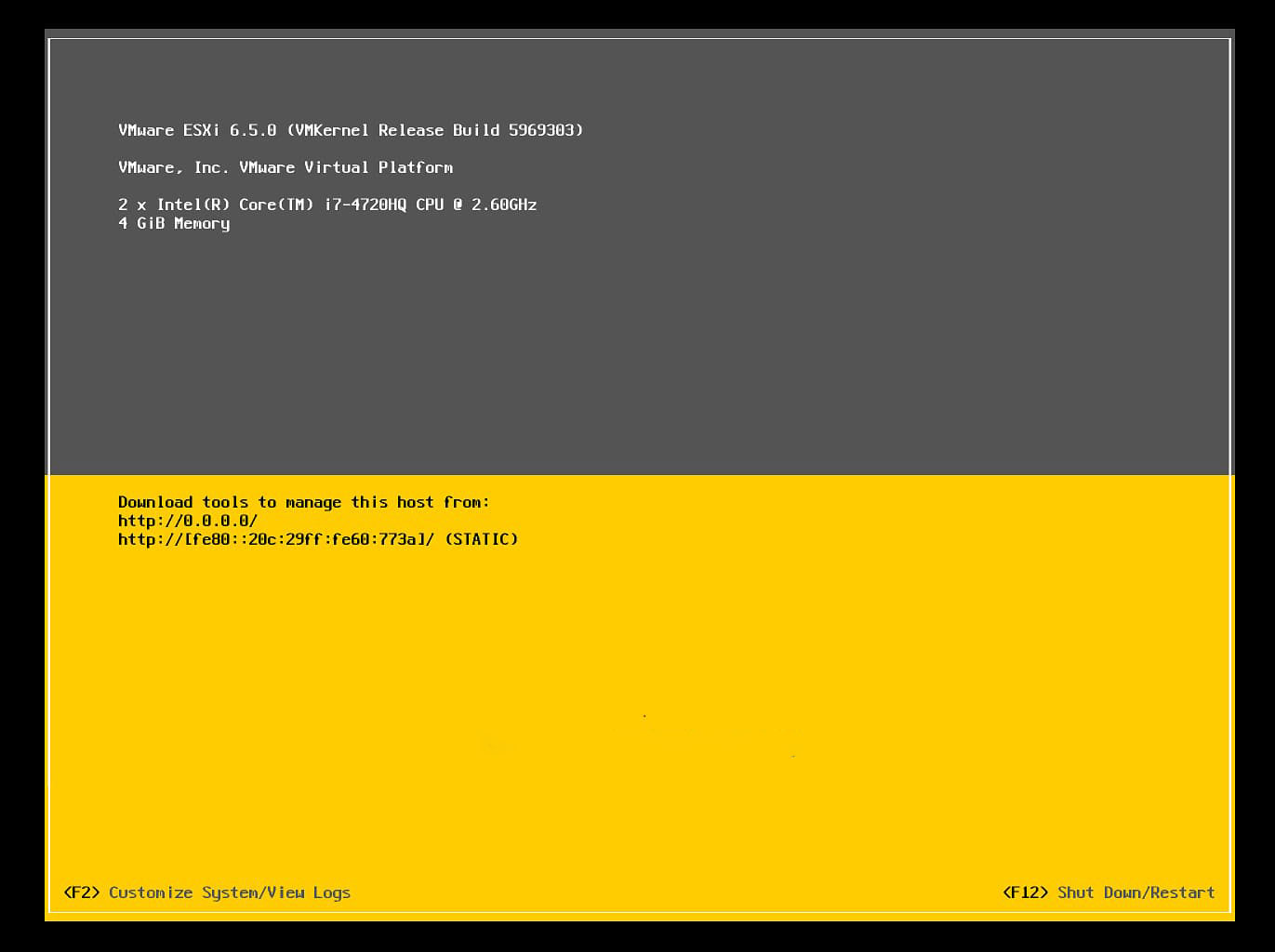

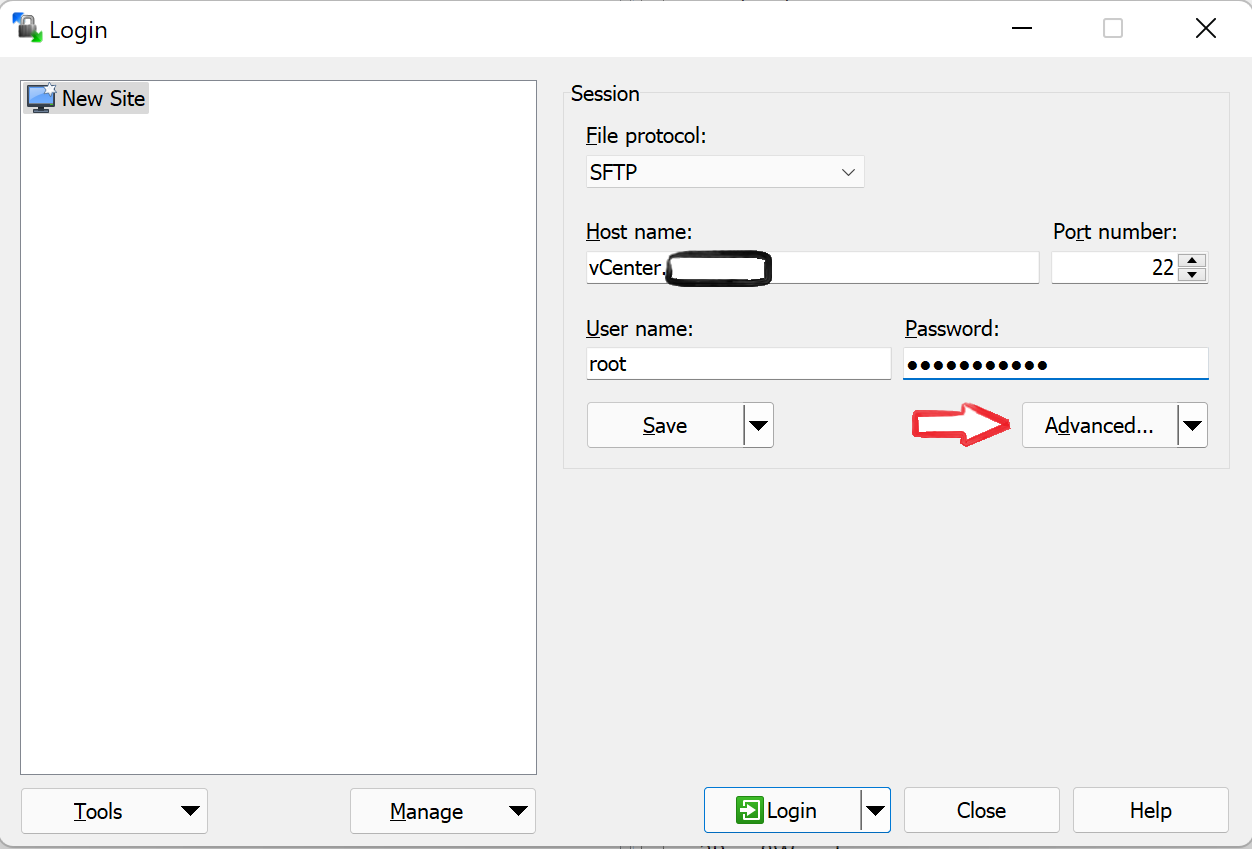

با استفاده از Winscp به ماشین vCenter بستر خود متصل شوید.

*برای برقراری ارتباط توسط Winscp با vCenter خود پروتکل ارتباطی را بر روی SFTP قرار دهید .

مطابق شکل زیر :

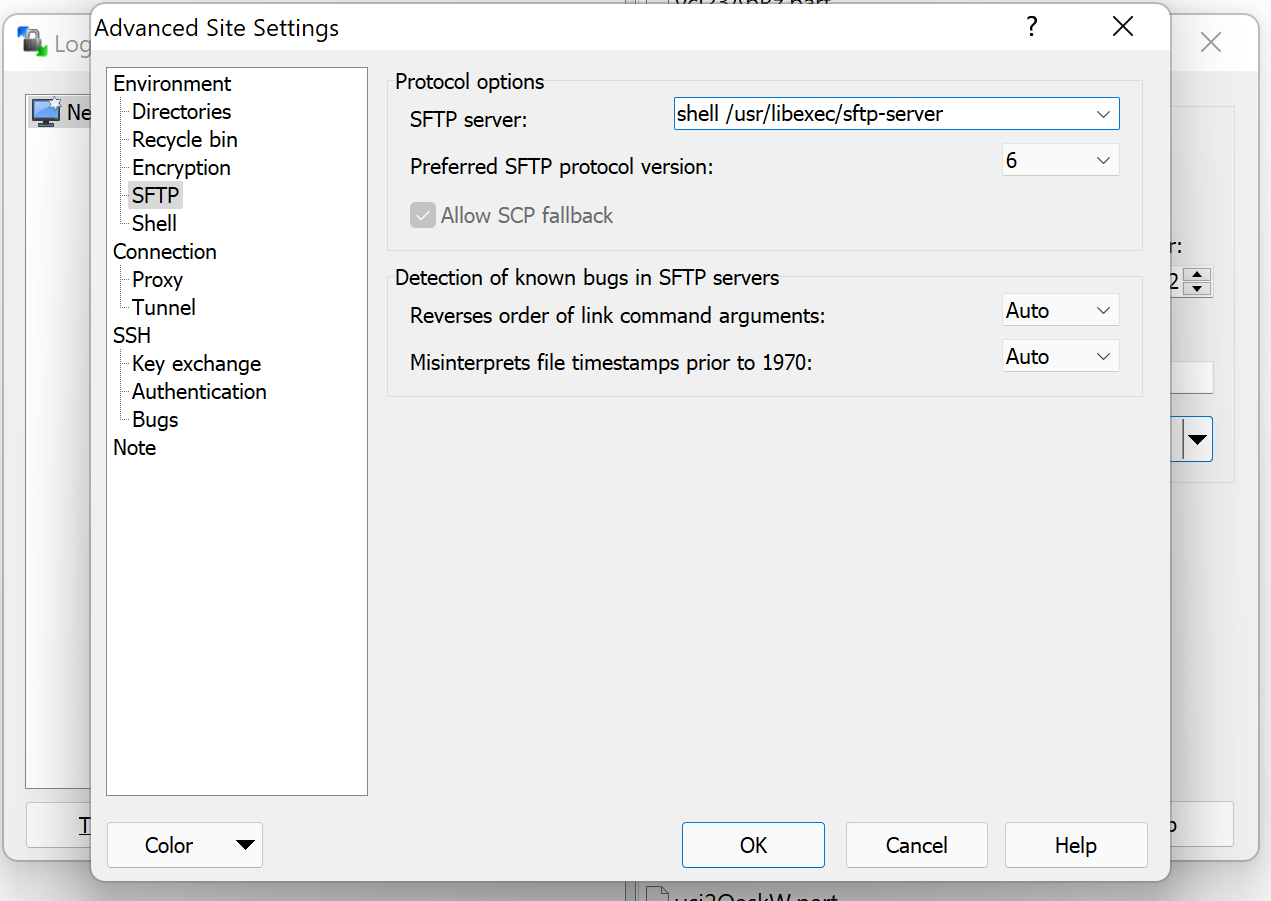

بر روی دکمه Advanced کلیک کنید و در تب SFTP در قسمت SFTP Server خط زیر را مطابق شکل وارد کنید :

بر روی دکمه Advanced کلیک کنید و در تب SFTP در قسمت SFTP Server خط زیر را مطابق شکل وارد کنید :

shell /usr/libexec/sftp-server

سپس اوکی کنید و گزینه login را وارد نمایید.

سپس اوکی کنید و گزینه login را وارد نمایید.

حال که به vCenter وصل شدید یک بار دکمه Back را لحاظ کنید و به پارتیشن tmp بروید .

فایل دانلود شده (remove_log4j_class.py) را به این پوشه منتقل کنید.

مرحله دوم (اعمال تغییرات)

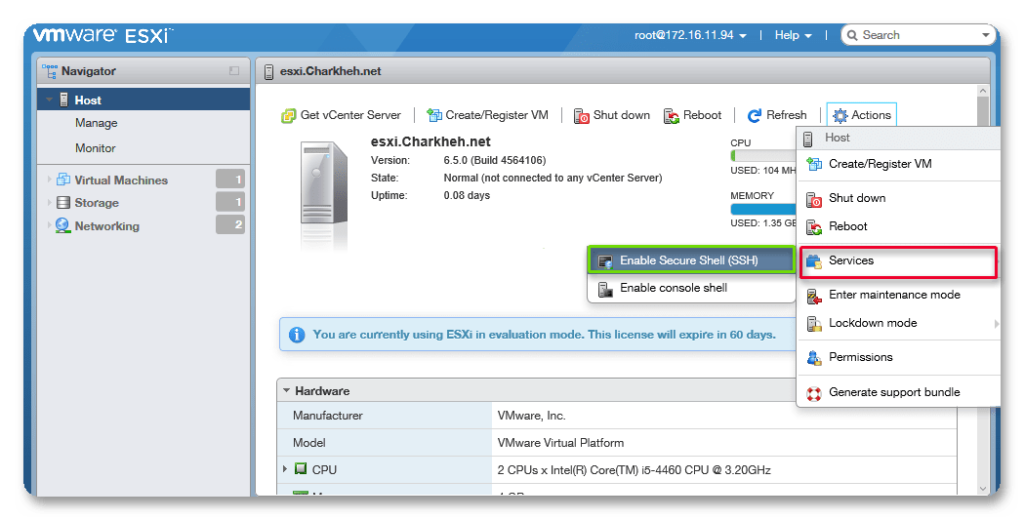

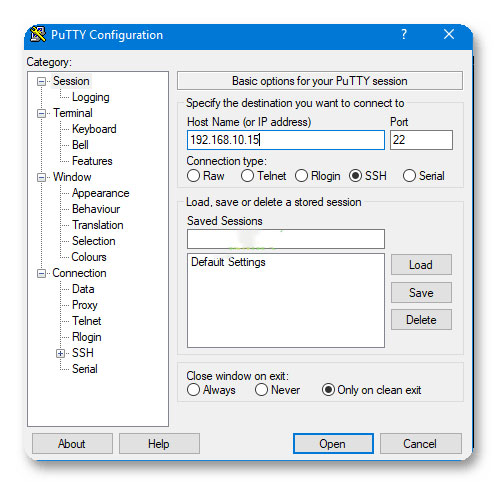

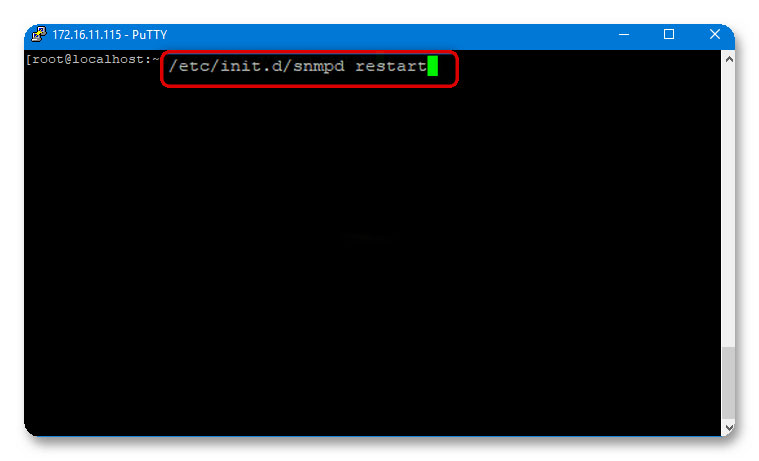

به ماشین vCenter توسط SSH یا Shell متصل شوید.

با استفاده از کامند cd /tmp به پارتیشن tmp منتثل شوید.

در نهایت کامند زیر را اعمال کنید :

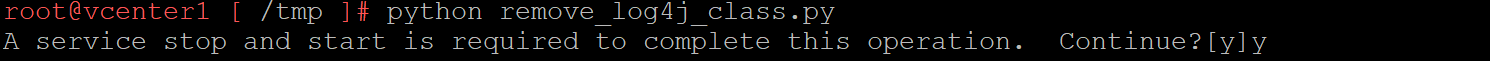

python remove_log4j_class.py

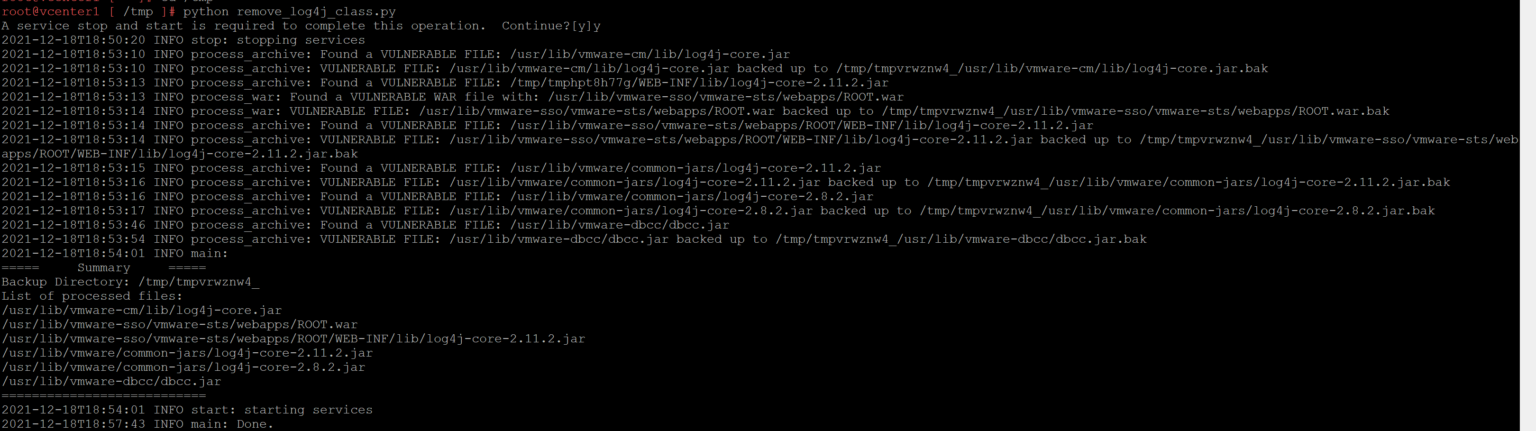

بعد از اجرای این کامند دکمه Y را لحاظ کنید تا تمامی تغییرات به صورت اتوماتیک اعمال شود و سرویس های vCenter دوباره استارت شوند.

در نهایت شکل زیر اتمام کار را نمایش می دهد .

در نهایت شکل زیر اتمام کار را نمایش می دهد .

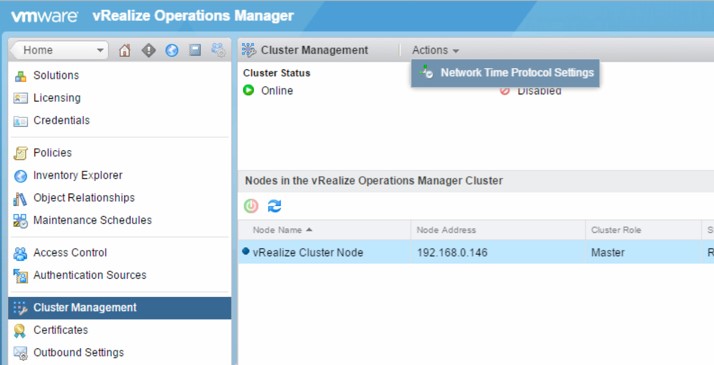

vRealize Operations :

مراحل زیر بر روی نود های Primary، Replica، Data، Witness و Collector باید اعمال گردد .

ابتدا صفحه فایل های مربوط به vRops با نام های زیر رو دانلود نمایید.

- data-rc-witness-log4j-fix.sh

- vrops-log4j-fix.sh

سپس بر روی Admin پنل vRops، لاگین کرده و کلاستر را آفلاین کنید.

منتظر بمانید تا کلاستر آفلاین شود، سپس به vRops توسط Winscp متصل شوید و فایل دانلود شده را به پارتیشن /tmp منتقل کنید.

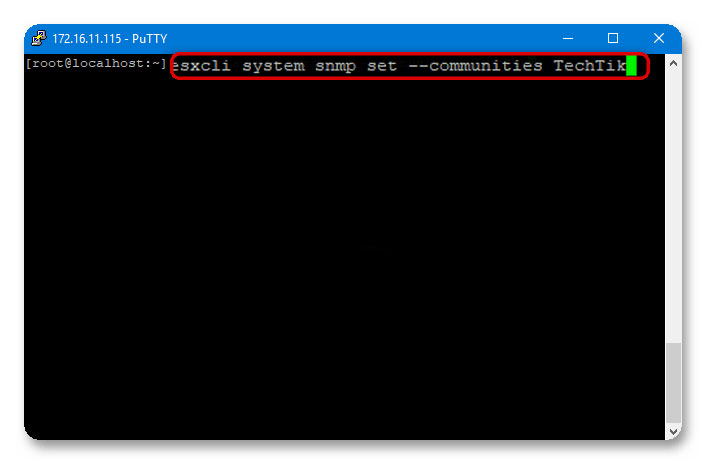

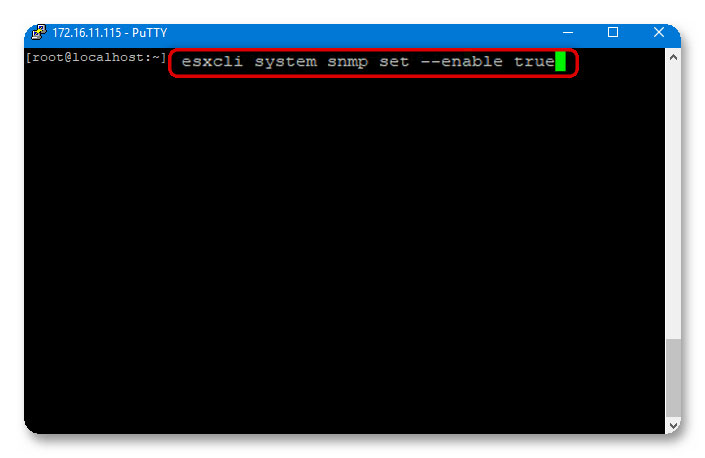

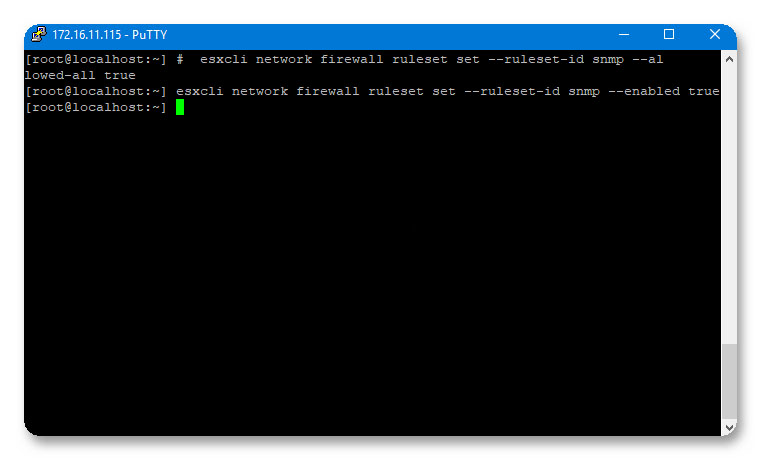

سپس با استفاده از Putty یا هر راهکار SSH ای به نود های vRops خود متصل شوید.

با استفاده از کامند زیر به شاخه /tmp منتقل شوید.

Cd /tmp

سپس با استفاده از کامند زیر قابلیت اجرای فایل ها را به دسترسی های مربوطه آن، بر روی تمام نود ها اضافه کنید.

chmod +x data-rc-witness-log4j-fix.sh

chmod +x vrops-log4j-fix.sh

در نهایت فایل اول و دوم را با استفاده از کامند زیر بر روی تمام نودها اجرا کنید.

./data-rc-witness-log4j-fix.sh

./vrops-log4j-fix.sh

مطمئن شوید که در نهایت خروجی کامند بدون هیچ اروری تمام می شود.

در مرحله نهایی، کامند زیر را وارد کنید تا تمامی سرویس ها CaSA دوباره Run شوند.

در نهایت بر روی Admin پنل لاگین کرده و کلاستر را آنلاین کنید.