کانفیگ راه اندازی سرور ایزابل Issable

در این مقاله ما قصد داریم تا به شما مراحل نصب issabel (الستیکس ورژن 4) را آموزش دهیم با ما همراه باشید:

قبل از شروع مراحل نصب باید به یک نکته توجه کنید و آن هم این است که در صورتی که قصد دارید تا issabel (الستیکس ورژن 4) را بر روی یک کامپیوتر شخصی نصب کنید باید فایل ISO نرم افزار را ار طریق نرم افزار CDburnner رایت کرده و سیستم عامل خود را با CD رایت شده بوت کنید.کانفیگ راه اندازی سرور ایزابل Issable

حال به سراغ مراحل نصب خواهیم رفت:

در اینجا چون ما قصد داریم تا این نرم افزار را بر روی

در مرحله اول شما باید نرم افزار VMware Workstation 10 نصب کنیم بنابراین برای شروع باید ابتدا یک ماشین مجازی بر روی VMware بسازید و تنظیمات مربوط به CDROM را روی مسیر فایل ISO موجود در فولدر کامپیوترتان مسیر دهی کنید.

بعد از انجام مراحل بالا حال با روشن کردن ماشین مجازی با تصویر زیر مواجه خواهید شد البته باید مسیر فایل iso را برای بوت شدن انتخاب کنید. در این قسمت با وارد کردن کلمه I و کلیک بر روی Enter به مرحله بعد خواهید رفت:

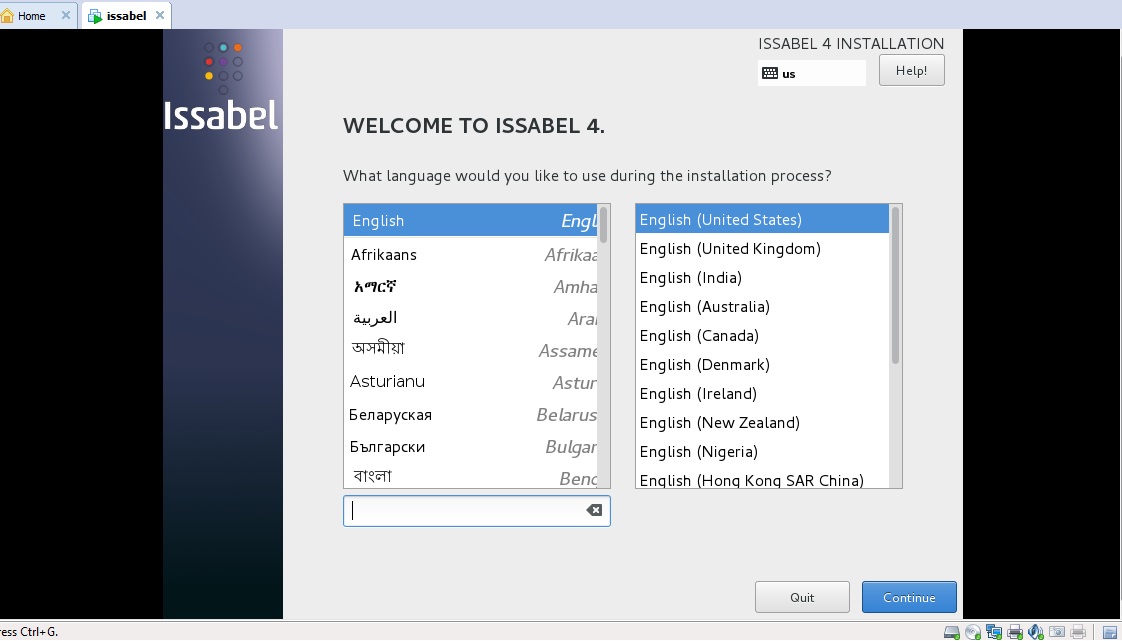

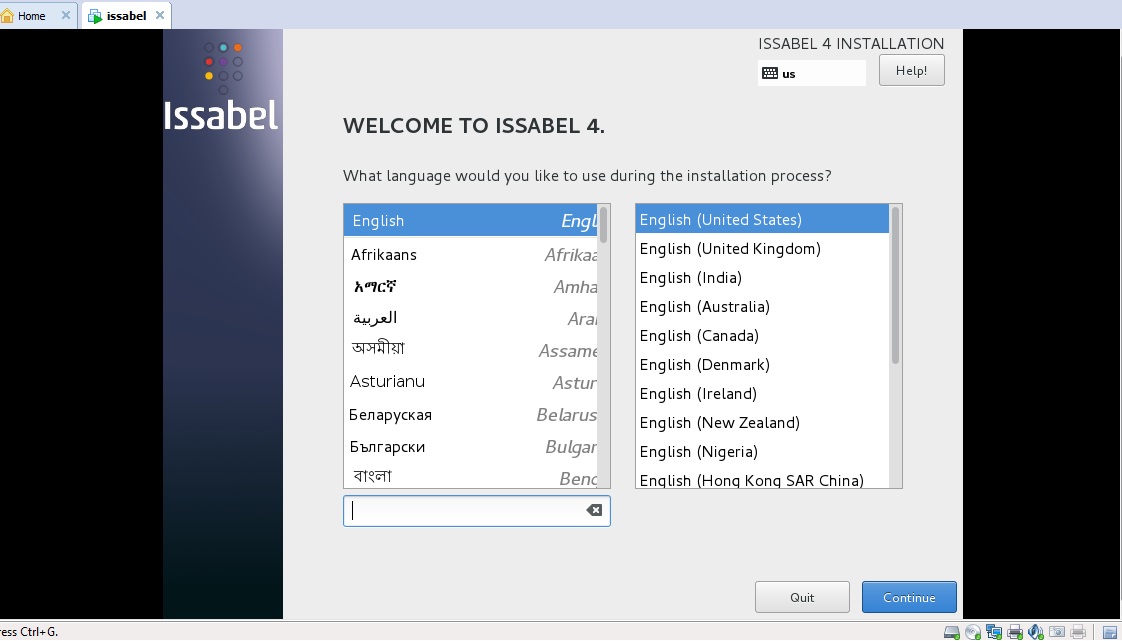

در این مرحله باید به انتخاب زبان مورد نظر خود بپردازید. بعد از انتخاب زبان مورد نظر خود باید بر روی Continue کلیک کنید.

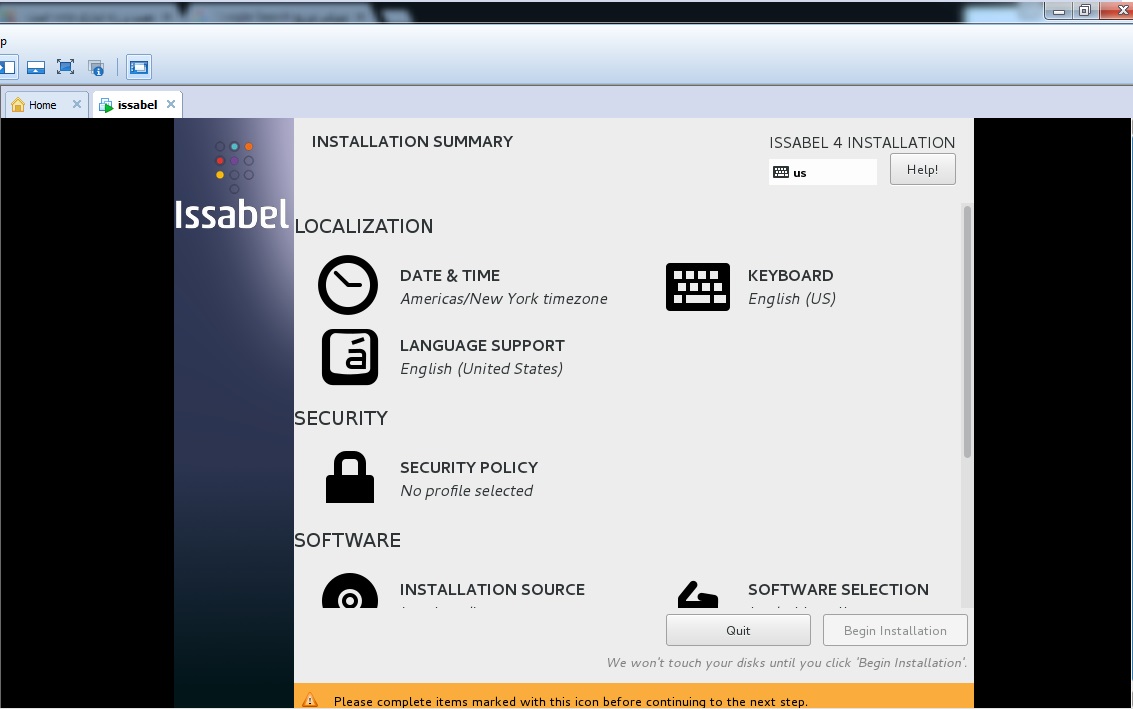

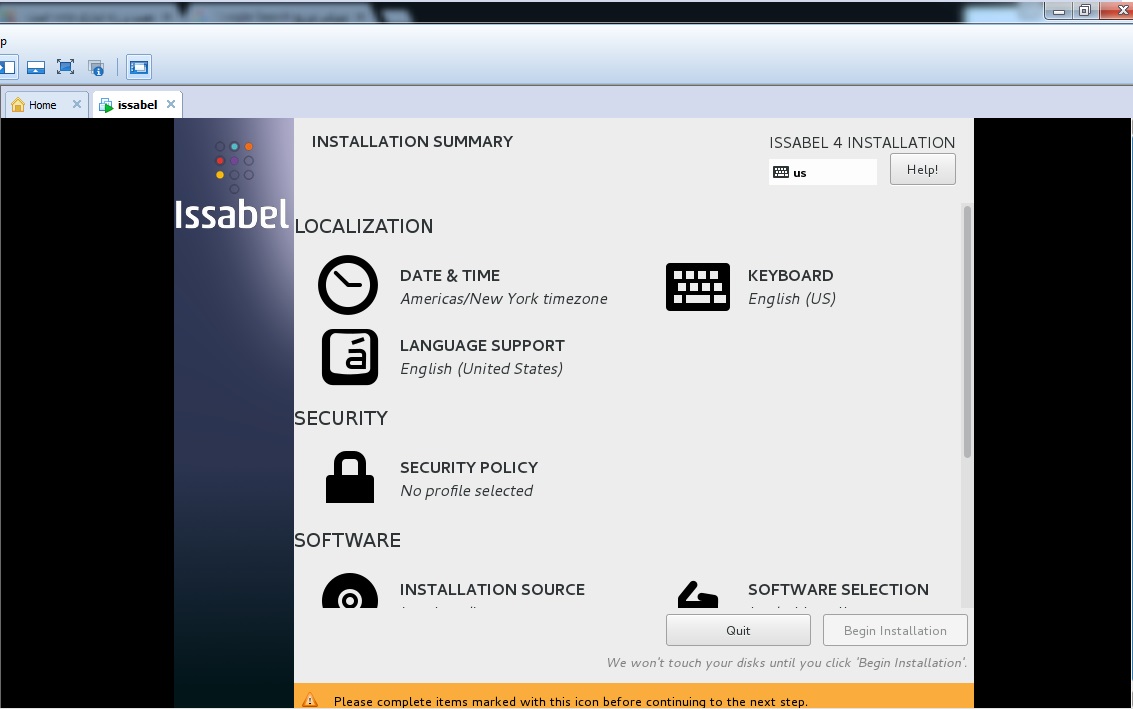

حال به قسمت مربوط به زمان و پارتیشن بندی که مربوط به تنظیمات اولیه می باشند خواهید رفت که با وارد شدن به هر بخش قادر به انتجام تنظیمات دلخواه خود خواهید بود.

ابتدا به بخش تنظیمات مربوط به زمان بروید و شهر و قاره محل سکونت خود را مشخص کنید و بر روی Done کلیک کنید.

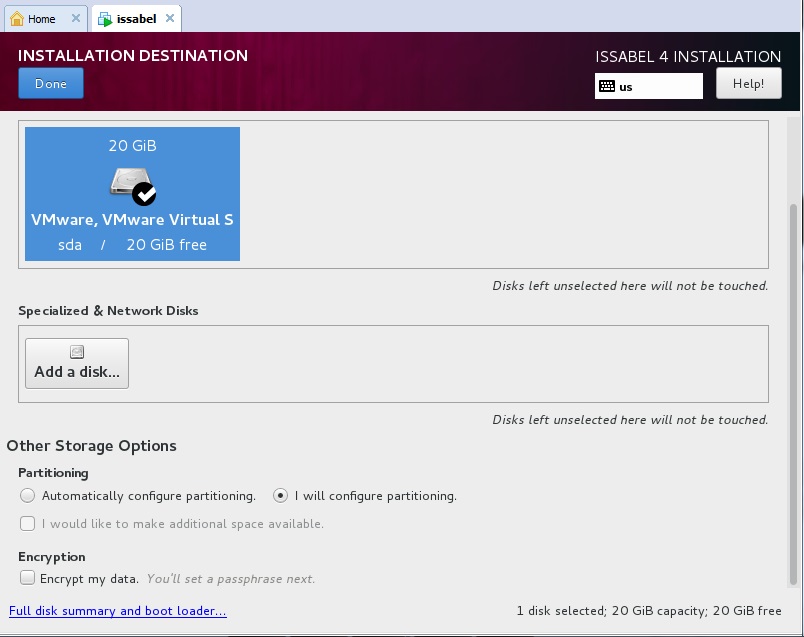

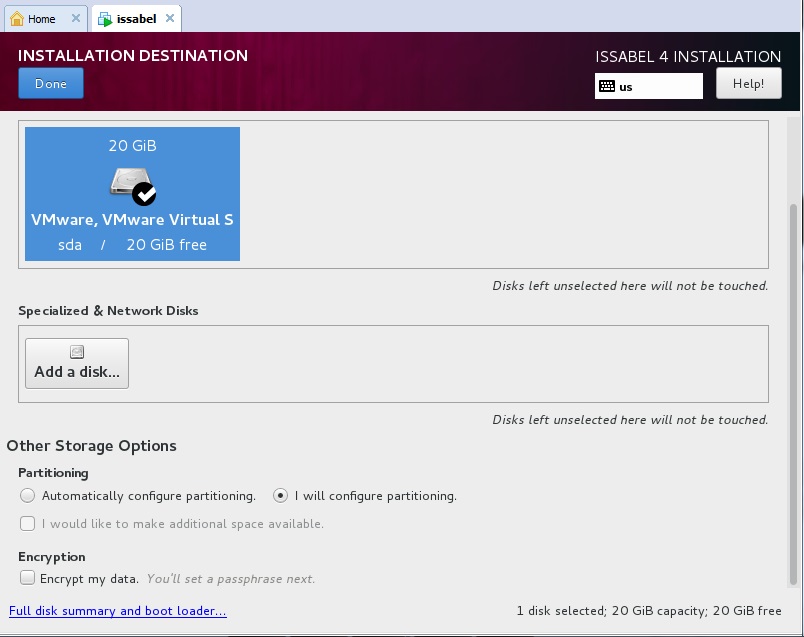

حال بر روی Installation Destination کلیک کرده تا بتوانبد هارد دیسک و تنظیمات مربوط به آن را انجام دهید . ابتدا باید هارد دیسک را انتخاب کنید و سپی به بخش partitioning رفته و بر تیک مربوط به گزینه I will configure partitioning را زده و در آخر بر روی Done کلیک کنید .

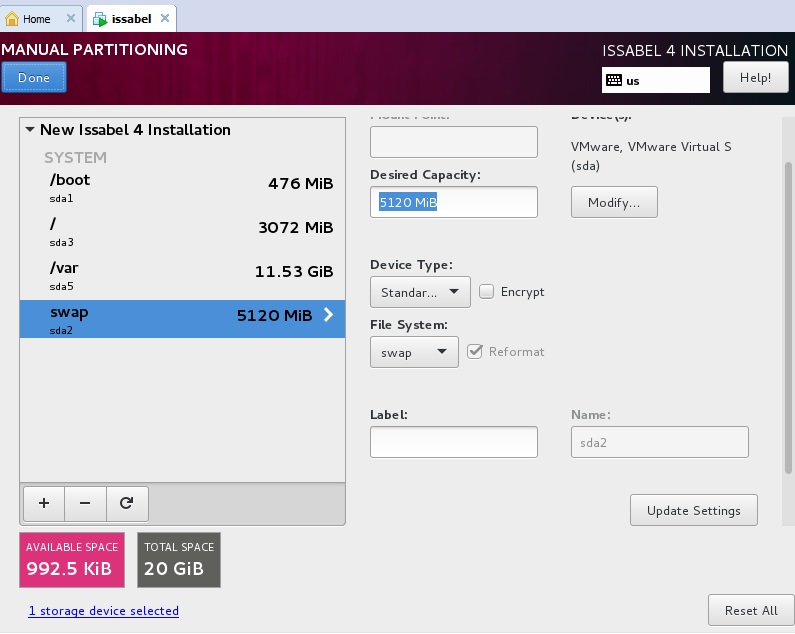

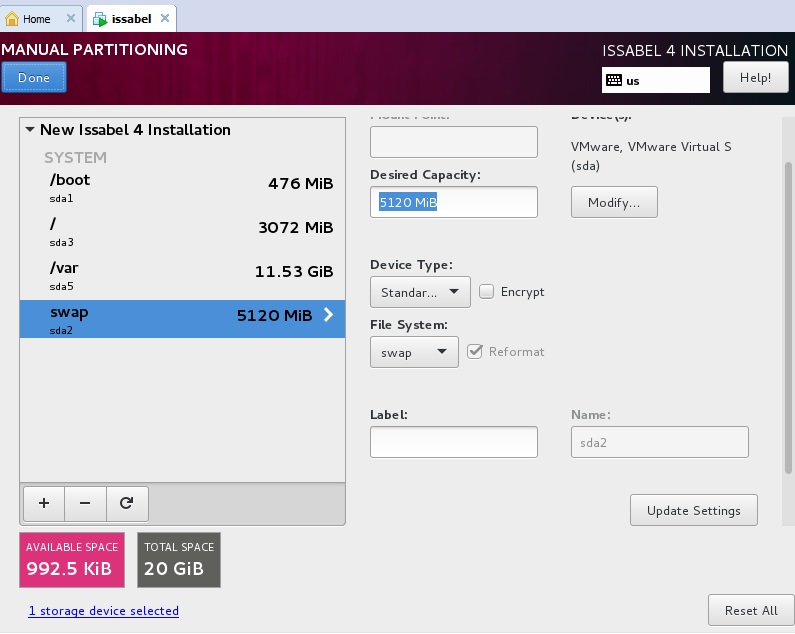

حال وارد بخش مربوط به پارتیشن بندی خواهید شد . گزینه مربوط به استاندار پارتیشن را انتخاب کرده و با زدن بر روی “+” پارتیشن های زیر را بسازید:

نام “/” و فضای 3 تا 5 گیگ

“boot/” با فضای کمتر از 1 گیگ

“swap” را با فضای 2 تا 8 گیگ

“var/” با الباقی فضای هارد

پارتیشن مربوط به var بیشترین فضای مورد استفاده را خواهد داشت که به مرور قابل استفاده خواهد بود.

توجه کنید که فایل سیستم همگی پارتیشن ها به جز swap را بر روی ext4 قرار دهید و قایل سیستم swap را خود swap قرار دهید.سپس به روی Done کلیک کنید.

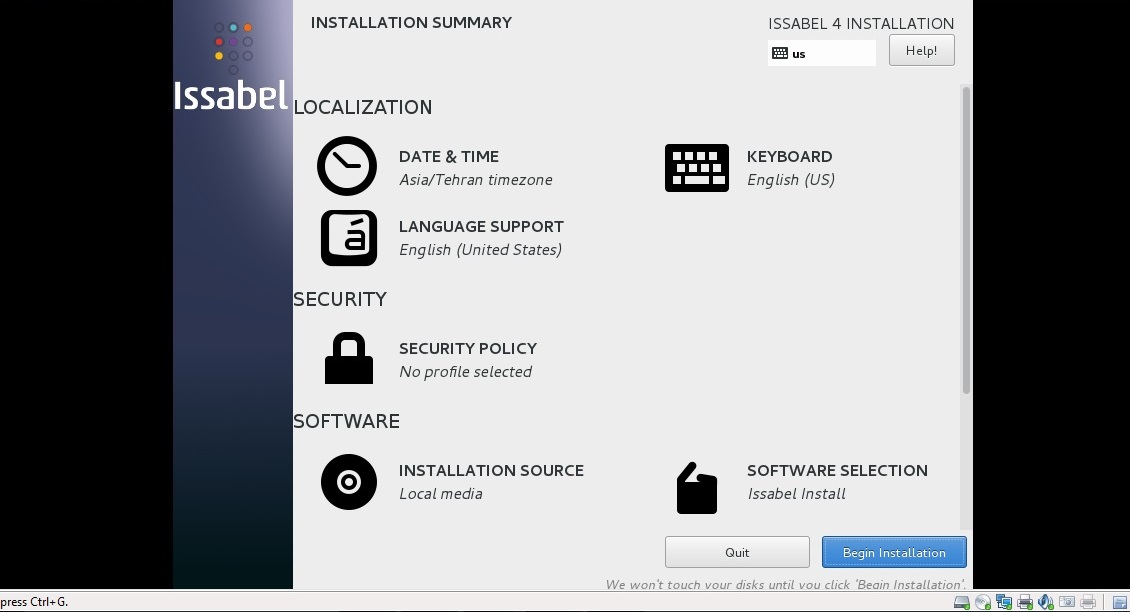

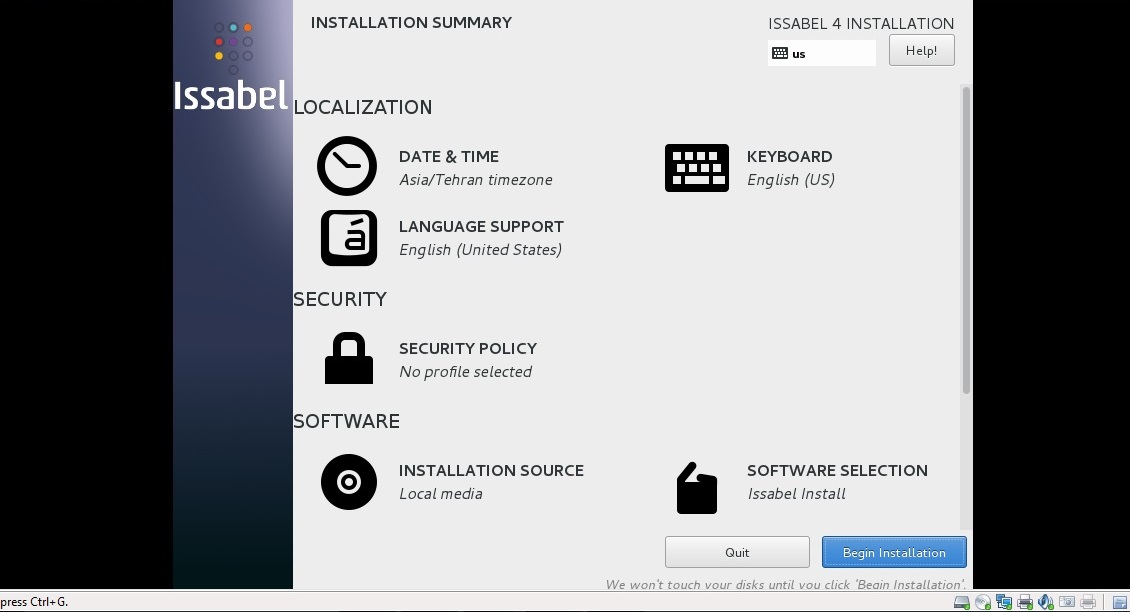

بعد از انجام مراحل بالا حال باید نرم افزار را نصب کنید برای این کار بر روی Begin Installation کلیک کنید.

بعد از انجام مراحل بالا حال باید نرم افزار را نصب کنید برای این کار بر روی Begin Installation کلیک کنید.

بعد از انتخاب گزینه Begin Installation تصویر سمت را را خواهید دید شما می توانید برای ورود به بخش تنظیمات مربوط به پسورد کاربر اصلی گزینه ROOT Password را انتخاب کنید.سپس با وارد کردن پسورد مورد نظر خود تنظیمات مربوط به پسورد را انجام داده اید.

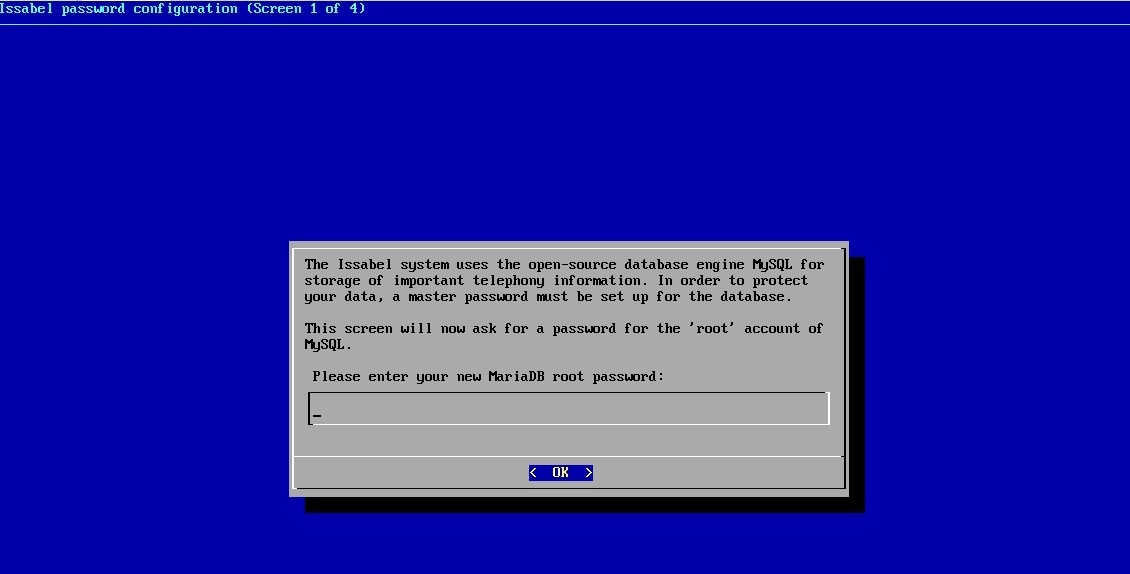

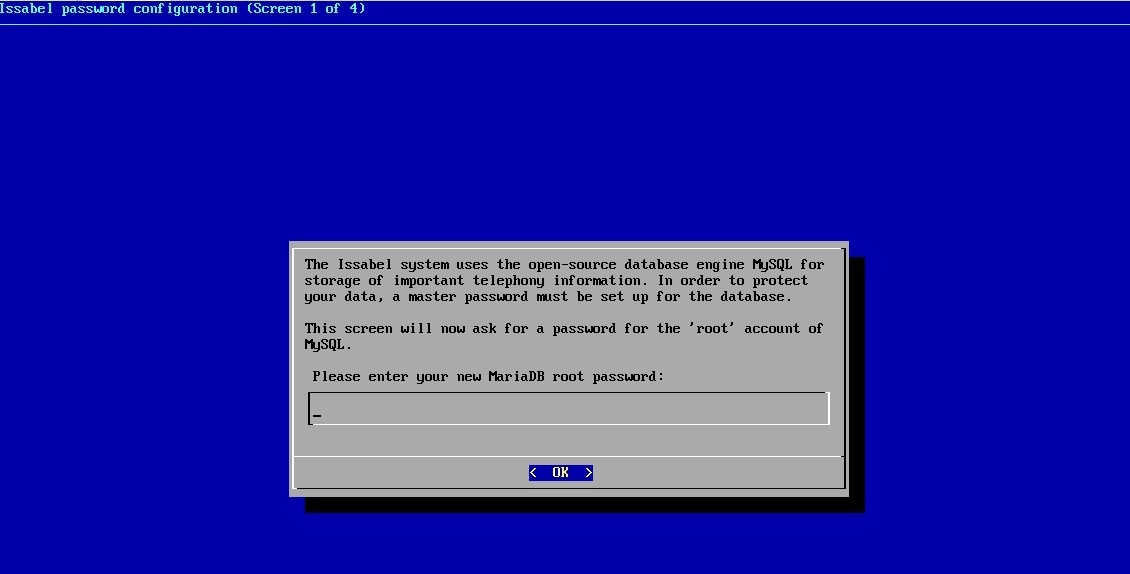

بعد از اتمام مراحل نصب سیستم از شما پسورد مربوط به دیتابیس را می خواهد که پسورد خود را در این قسمت وارد می کنید و در مرحله بعد دوباره همین پسورد را از شما خواهد پرسید که آن را مجددا وارد کنید..

بعد از اتمام مراحل نصب سیستم از شما پسورد مربوط به دیتابیس را می خواهد که پسورد خود را در این قسمت وارد می کنید و در مرحله بعد دوباره همین پسورد را از شما خواهد پرسید که آن را مجددا وارد کنید..

سپس از شما بسورد مربوط به ورود به صفحه وب را خواهد پرسید که بعد از وارد کردن پسورد خود بر روی کلید Enter در صفحه کلید خود زده و در مرحله بعد دوباره همین پسورد را از شما خواهد پرسید که آن را مجددا وارد کنید.

سپس از شما بسورد مربوط به ورود به صفحه وب را خواهد پرسید که بعد از وارد کردن پسورد خود بر روی کلید Enter در صفحه کلید خود زده و در مرحله بعد دوباره همین پسورد را از شما خواهد پرسید که آن را مجددا وارد کنید.

مراحل نصب به پایان رسید!!!!!:)))))))

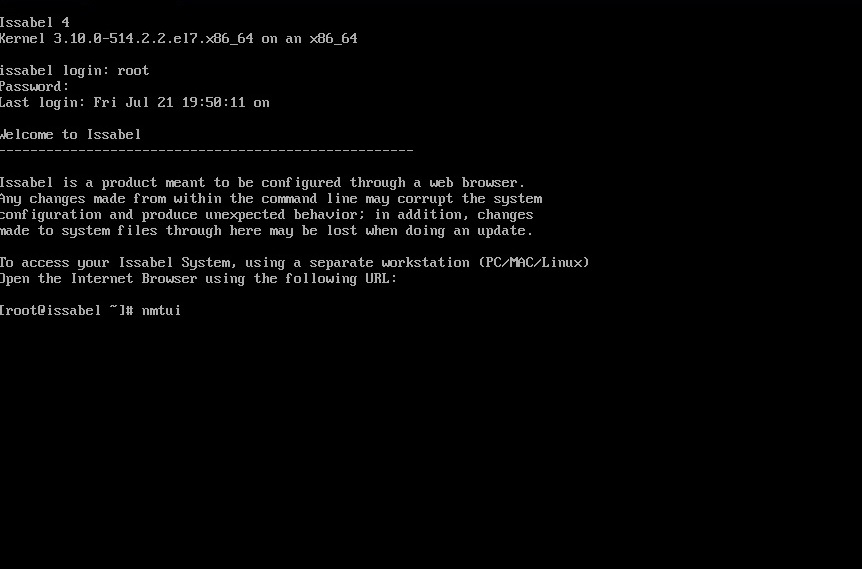

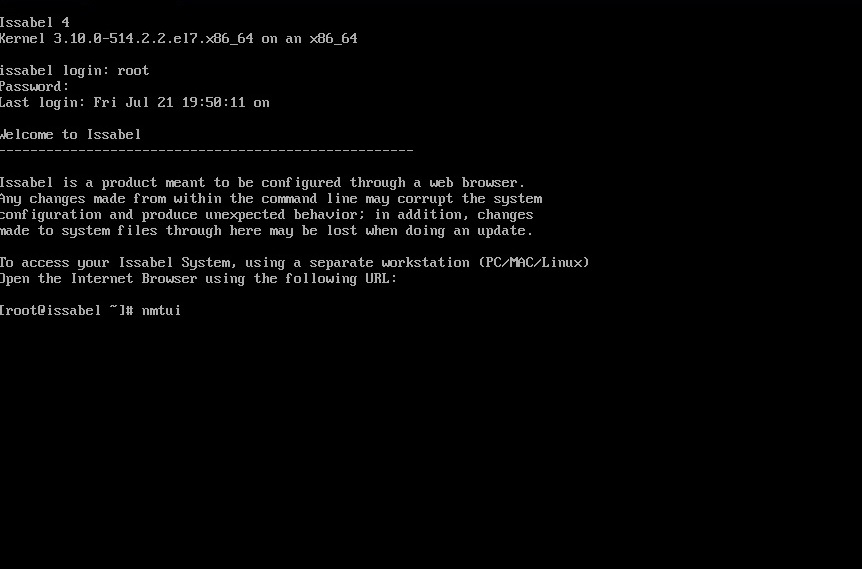

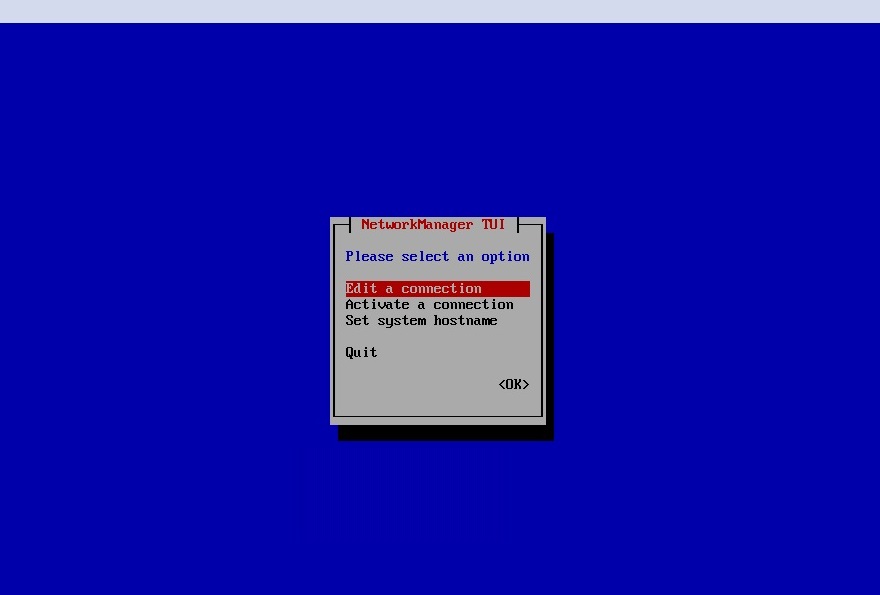

حال باید در محیط مربوط به سیستم عامل لینوکس یوزر root و پسورد را زده تا وارد شوید و دستور nmtui را نوشته وبا زدن دکمه Enter در صفحه کلید خود وارد تنظیمات مربوط به شبکه خود شوید.

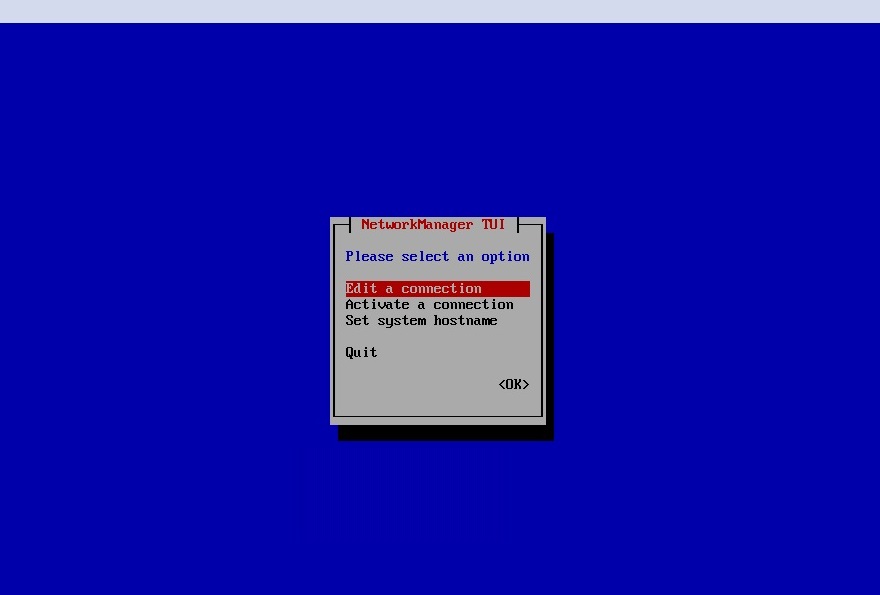

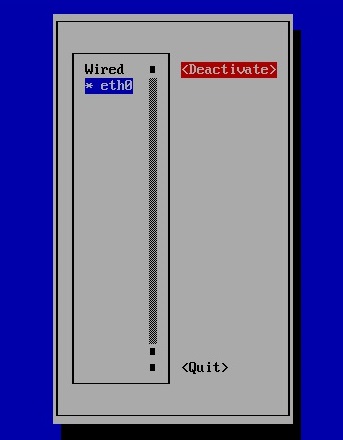

بعد از ورود به تنظیمات شبکه گزینه Activate a connection را انتخاب کرده و وارد بخش مربوط به کارت شبکه برای فعال کردن آن خواهید شد.

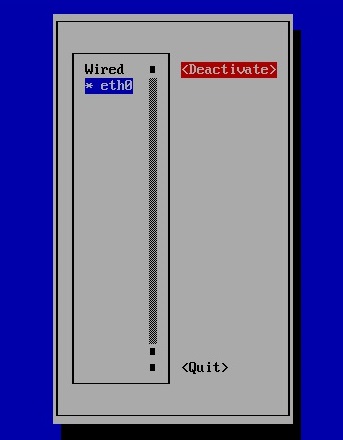

سپس برای فعال کردن کارت شبکه ابتدا کارت شبکه را انتخاب کرده و بر روی گزینه Activate کلیک کرده و در اخر بر روی Quite کلیک کنید.

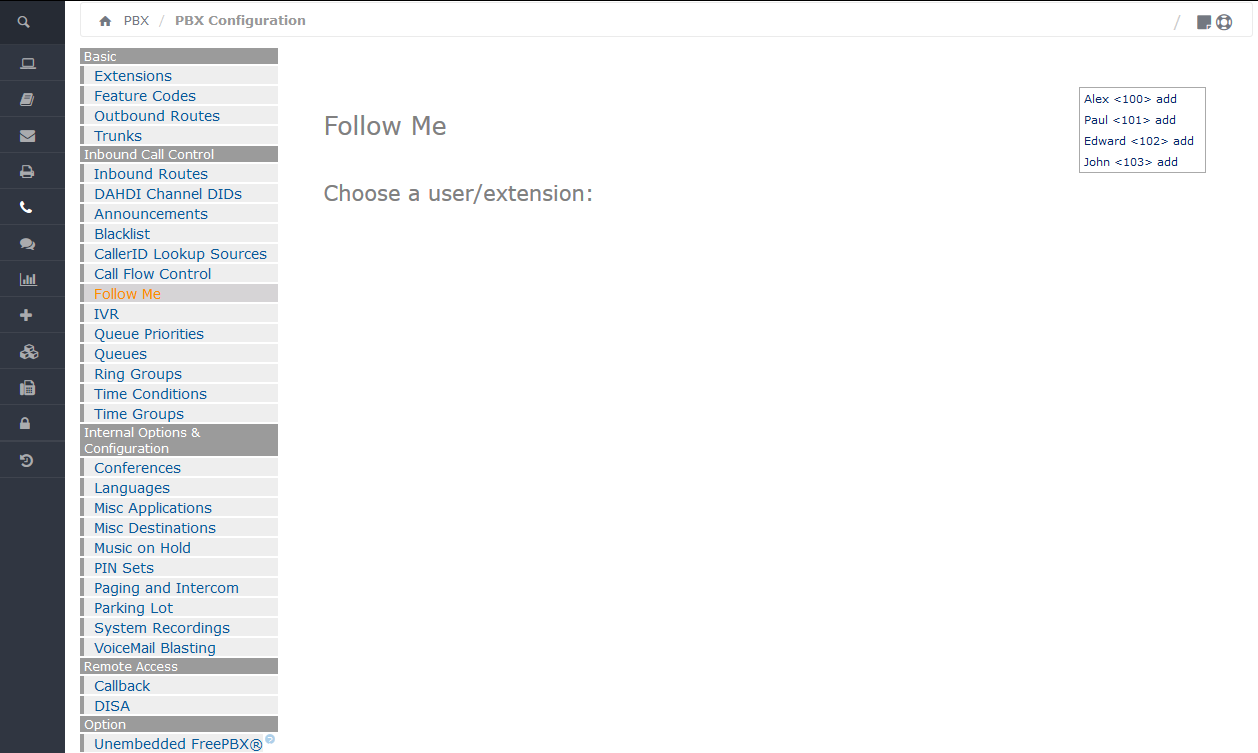

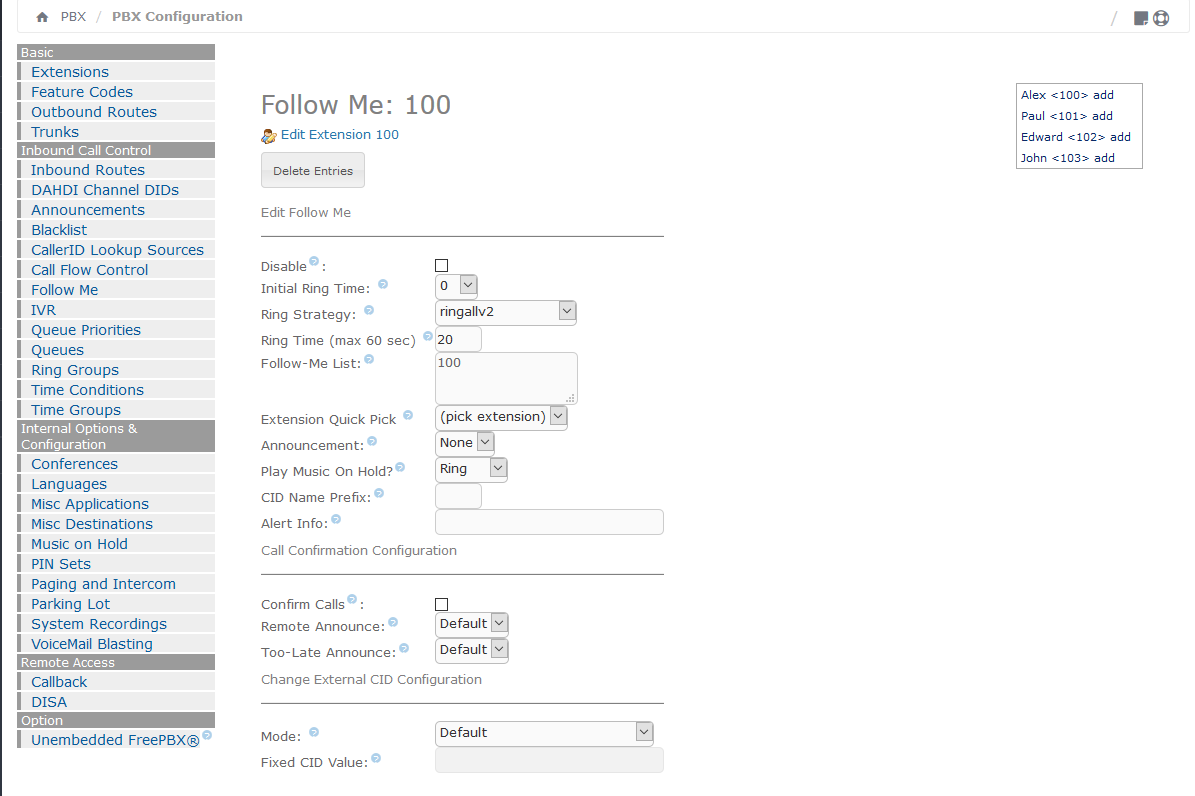

سپس دوباره ستور nmtui را وارد کرده و گزینه Edit connection را برای تنظیمات مربوط به IP را انتخاب کنید .این تنظیمات می تواند به صورت دستی انجام شود یا به صورت اتوماتیک از DHCP ادرس IP داده شود.

در اینجا تمامی تنظیمات شرح داده شد اما باید توجه داشته باشید که در صورتی که دسترسی شبکه فعال نبود باید کارت شبکه خود را بر روی bridge قرار دهید.

برای پشتیانی شبکه و پشتیبانی voip با شرکت تیلاتل در تماس باشید.

بعد از انجام مراحل بالا حال باید نرم افزار را نصب کنید برای این کار بر روی

بعد از انجام مراحل بالا حال باید نرم افزار را نصب کنید برای این کار بر روی

بعد از اتمام مراحل نصب سیستم از شما پسورد مربوط به دیتابیس را می خواهد که پسورد خود را در این قسمت وارد می کنید و در مرحله بعد دوباره همین پسورد را از شما خواهد پرسید که آن را مجددا وارد کنید..

بعد از اتمام مراحل نصب سیستم از شما پسورد مربوط به دیتابیس را می خواهد که پسورد خود را در این قسمت وارد می کنید و در مرحله بعد دوباره همین پسورد را از شما خواهد پرسید که آن را مجددا وارد کنید.. سپس از شما بسورد مربوط به ورود به صفحه وب را خواهد پرسید که بعد از وارد کردن پسورد خود بر روی کلید Enter در صفحه کلید خود زده و در مرحله بعد دوباره همین پسورد را از شما خواهد پرسید که آن را مجددا وارد کنید.

سپس از شما بسورد مربوط به ورود به صفحه وب را خواهد پرسید که بعد از وارد کردن پسورد خود بر روی کلید Enter در صفحه کلید خود زده و در مرحله بعد دوباره همین پسورد را از شما خواهد پرسید که آن را مجددا وارد کنید.