در این مقاله قصد داریم شکا را با نحوه ی نصب و راه اندازی سرویس کریو کنترل (Kerio Control) آشنا کنیم با ما همراه باشید:

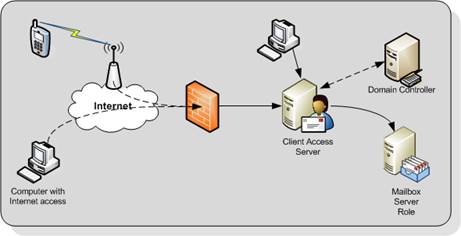

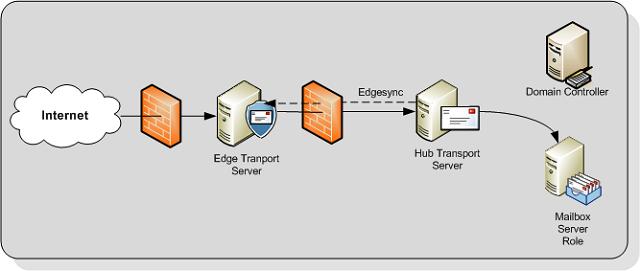

نظارت و مدیریت اینترنت سازمانها و اداره جات باعث بالا رفتن راندمان کاری کاربران و نیز ایجاد امنیت در شبکه مورد استفاده در آن اداره و یا سازمان می باشد. این نوع نظارت و مدیریت هم بصورت نرم افزاری می تواند باشد و هم بصورت سخت افزاری که اصطلاحاْ به آنها firewall های سخت افزاری و نرم افزاری گفته می شود. نرم افزارها و سخت افزارهای فایروالی متنوعی جهت نظارت و مدیریت اینترنت سازمانها و اداره جات وجود دارد که از آن جمله می توان به نرم افزارهای ISA Server و Kerio Control اشاره کرد و از سخت افزارها نیز می توان Cisco ASA را نام برد. به فایروالهای سخت افزاری UTM گفته میشود.

اول از همه نیاز به ISO کریو کنترل دارید که آن را می توانید از بخش زیر دانلود کنید :

[button color=”red” size=”medium” link=”http://srv2.datisnetwork.com/iso/kerio/” icon=”” target=”true”]دانلود Kerio Control[/button]

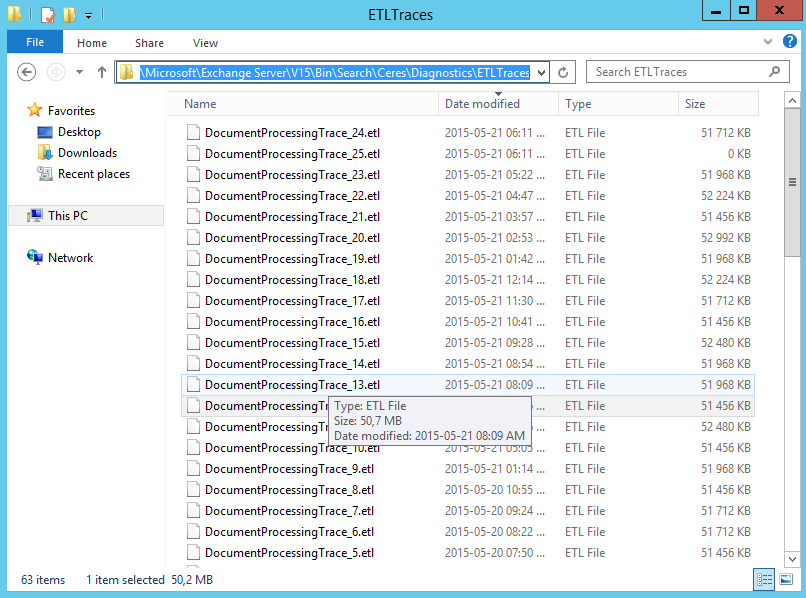

در زمانی که شما ISO مورد نظر را برای نصب اجرا می کنید در اول مرحله باید زبان مورد نظر خود را انتخاب کنید و Enter را بزنید.

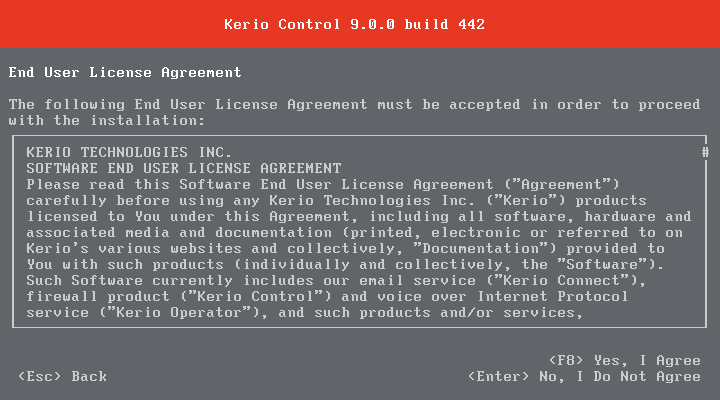

در قسمت بعدی توضیحاتی درباره نرم افزار و لایسنس آن است که ما مثل همیشه بدون توجه به متن تایید میکنیم ، برای تایید کلید F8 را بزنید.

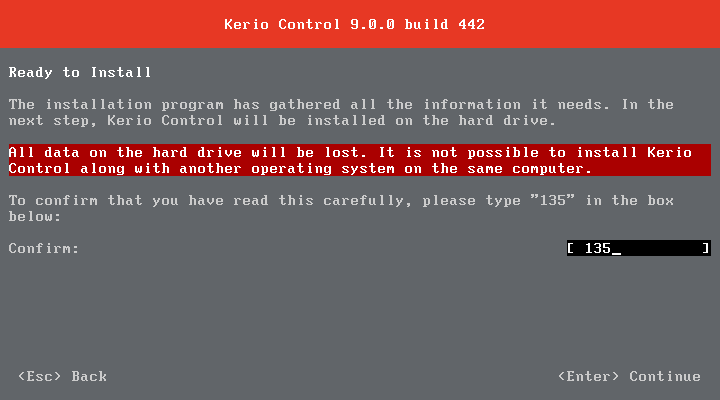

در قسمت بعدی برای نصب و فرمت هارد از شما اجازه می گیرد که در این بخش نوشته شده عدد 135 را در قسمت مشکی رنگ وارد کنید، ما هم این کار را انجام داده و سپس Enter را می زنیم.

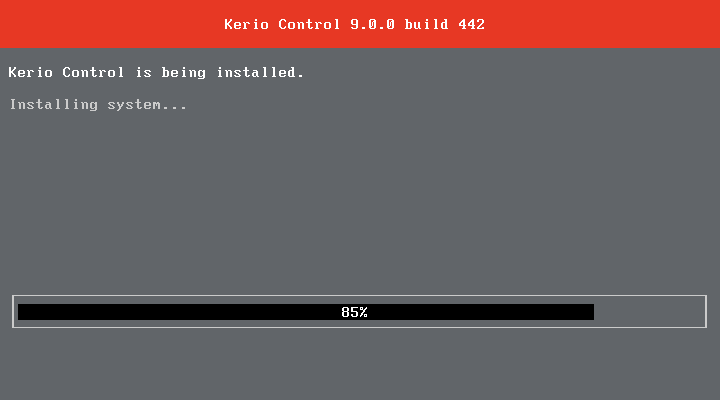

حال باید صبر کنیم تا مرحله Install کامل شود.

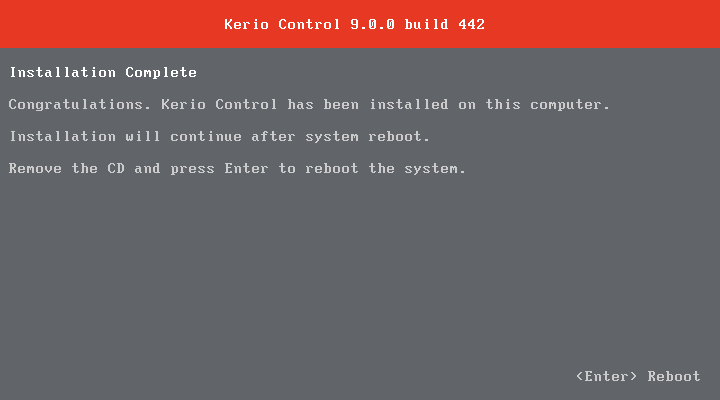

نصب تمام است و چیزی همان طور که نوشته است ISO را غیر فعال کرده و با زدن Enter سیستم مورد نظر را Reboot می کنیم.

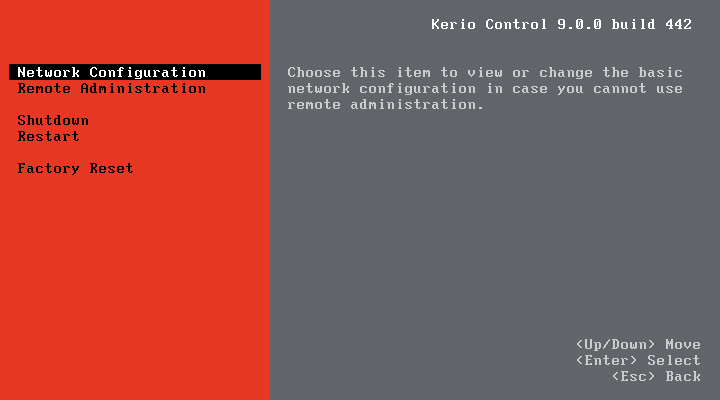

بعد از بالا آمدن دوباره سیستم با صفحه ای مانند صفحه زیر رو به رو می شوید که از شما درخواست می کند که به کریو IP بدید، برای این کار با زدن Enter وارد تنظیمات می شویم.

در تنظیمات روی Network Confinguration رفته و Enter می کنیم

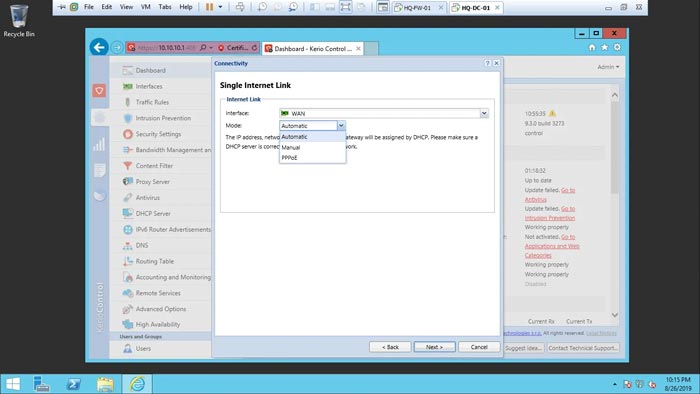

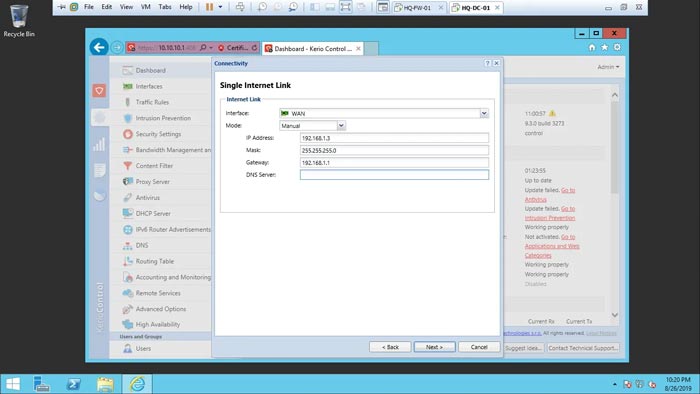

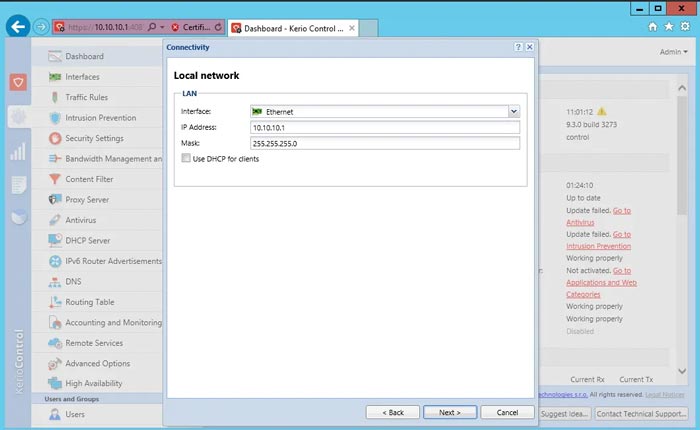

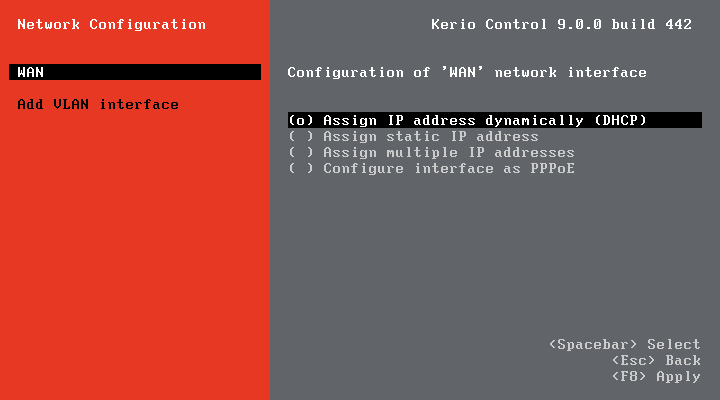

در این جا باید تنظیمت WAN خود را انجام دهید، می توانید اگر DHCP دارید ای پی از آن دریافت کنید و یا به صورت دستی وارد کنید حتی می توانید در صورت نیاز تنظیمات VLAN خود را نیز وارد کنید. بعد از انتخاب تنظیمات خود با زدن کلید F8 می توان تنظیمات را ذخیره کرد.

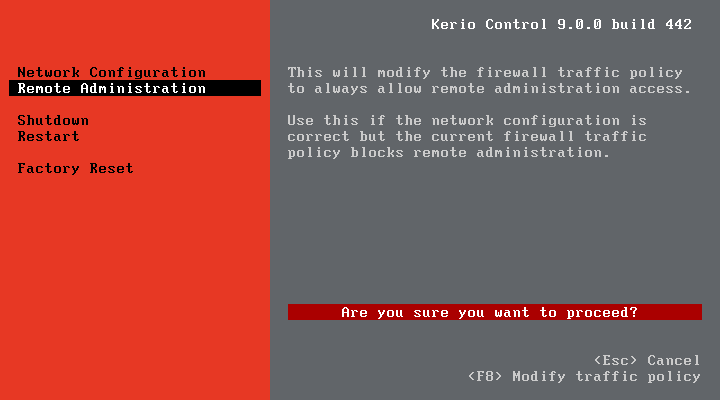

در صورتی که می خواهید وارد صفحه تنظیمات از راه دور این فایروال شوید با رفتن به قسمت Remote Administration و زدن کلید F8 آن را فعال کنید.

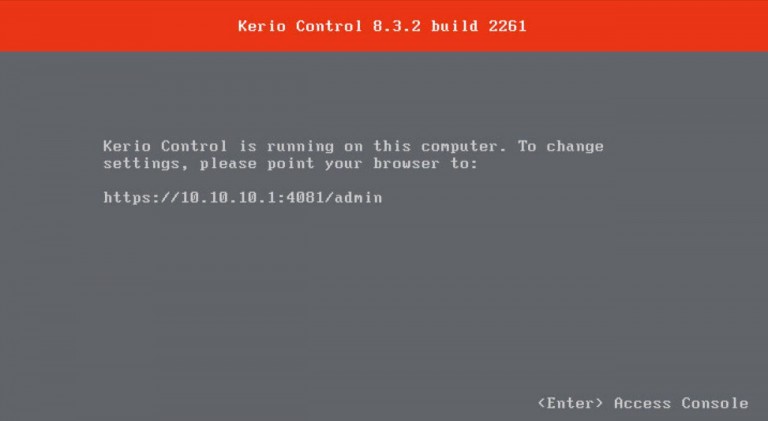

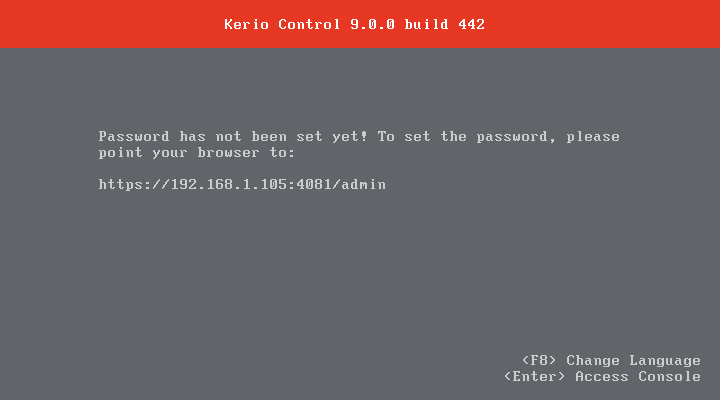

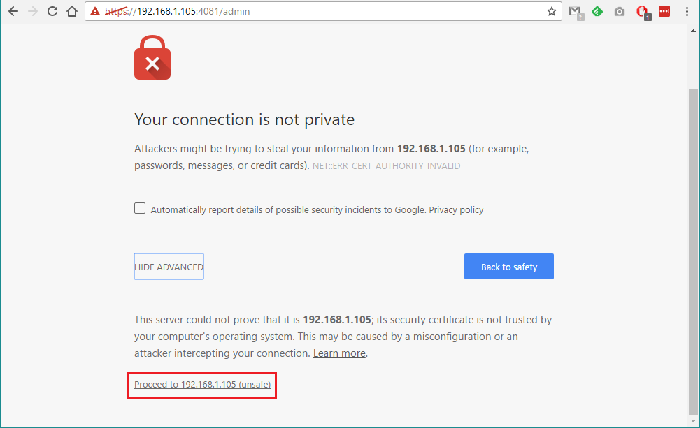

حال به شما آدرسی نمایش داده می شود که می توانید وارد بخش تنظیمات شوید. این آدرس را در مرورگر خود وارد کنید. توجه داشته باشید که آدرس با HTTPS شروع شده است.

چون Certificate صادر شده به صورت Self-sign می باشد پس با ارور زیر رو به رو می شوید برای همین بایدبا زدن Unsafe که در قسمت پایین مشخص شده این Certificate را تایید کنید.

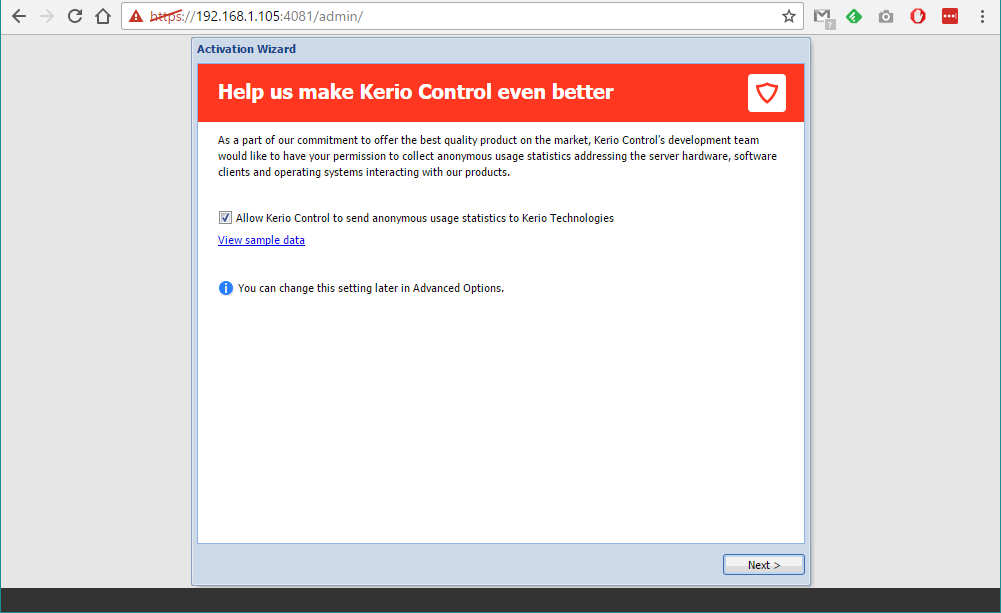

در صورتی که میخواهید به پیشرفت برنامه کمک کنید می توانید با زدن تیک زیر این کار را با ارسال ناشناس اطلاعات خود به شرکت Kerio انجام دهید در غیر این صورت تیک را غیر فعال کنید و به برحله بعد برید.

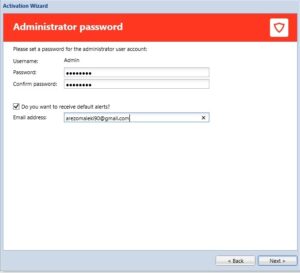

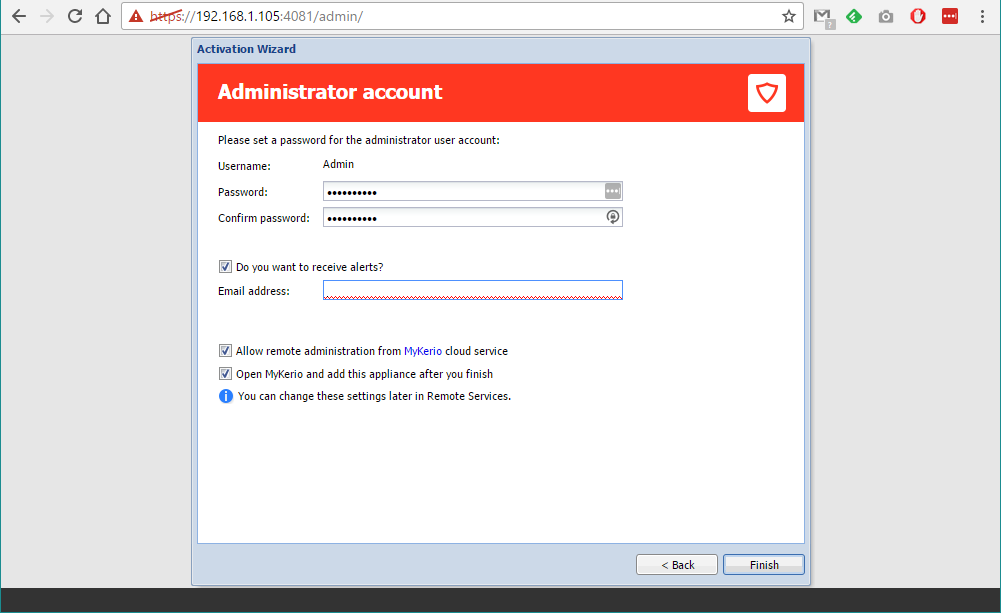

در اینجا شما لازم است برای یوزر Admin یک پسورد مناسب انتخاب کنید تا از این به بعد برای ورود به تنظیمات فایروال از این یوزر و پسورد استفاده شود.

در قسمت بعد می توانید یک ایمیل وارد کنید که هر آلارمی را به آن ایمیل ارسال کند.

اگر مایل به استفاده از MyKerio هستید تیک Allow را فعال کنید و با فعال کردن تیک Open MyKerio نیز در ادامه صفحه سایت MyKerio برای شما باز می شود.

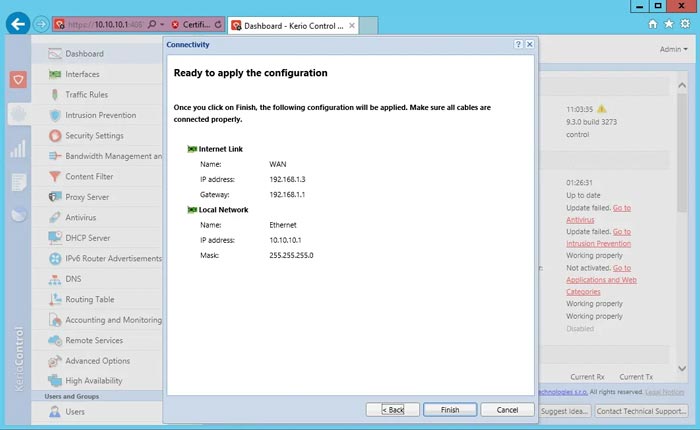

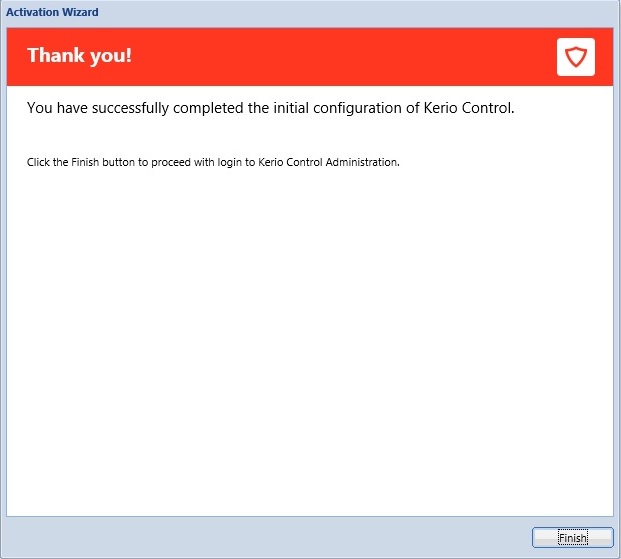

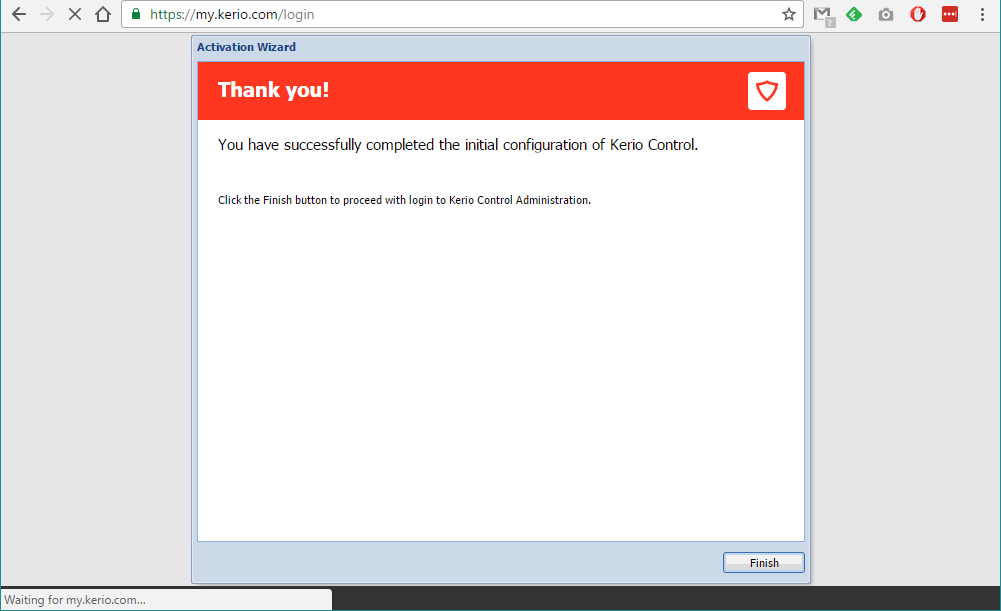

کار تمام است و بر روی Fnish کلیک کنید.

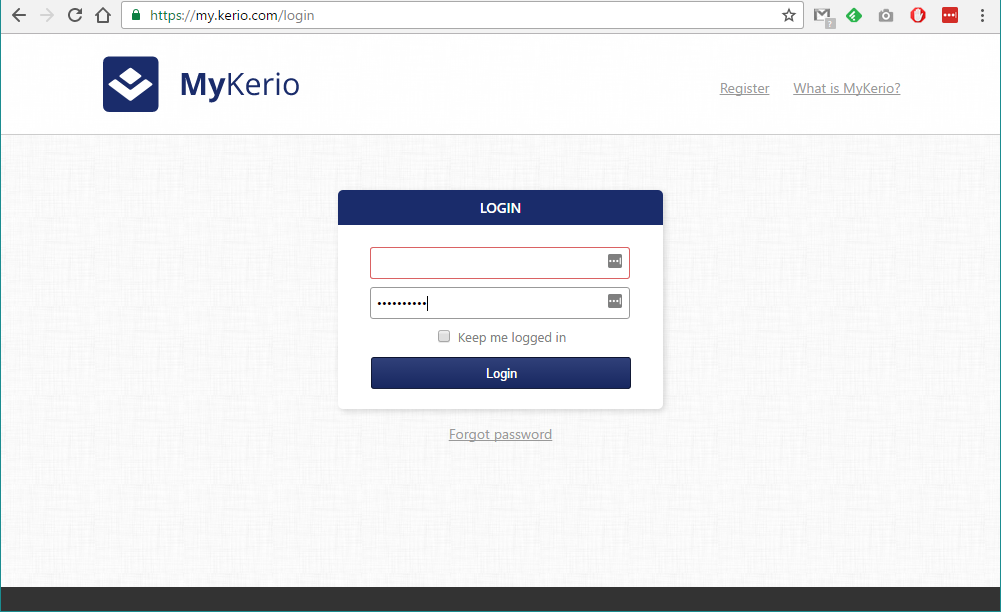

اگه تیک Open MyKerio رافعال کرده باشید صفحه ای مثل زیر برای شما باز می شود.

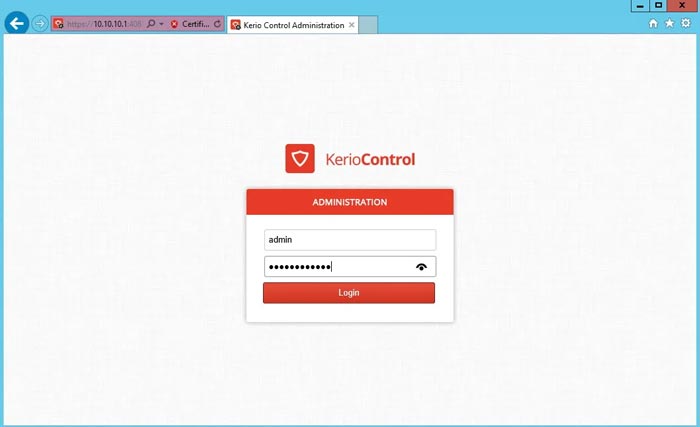

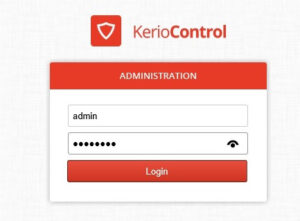

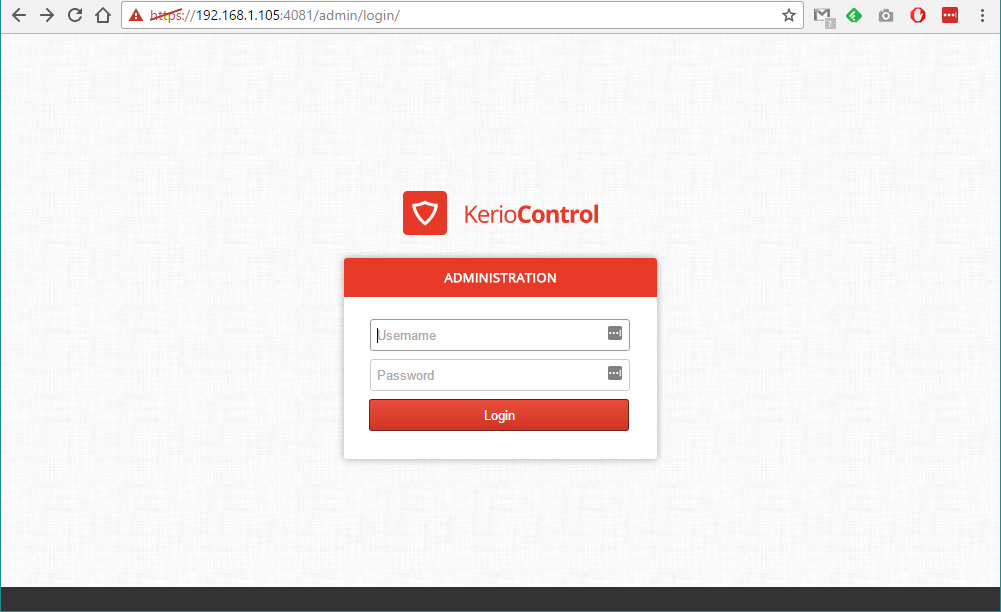

حال ما دوباره ادرس فایروال خود را وارد می کنیم که این بار از ما یوزر و پسوردی را می خواهد که درمراحل قبل وارد کرده ایم.

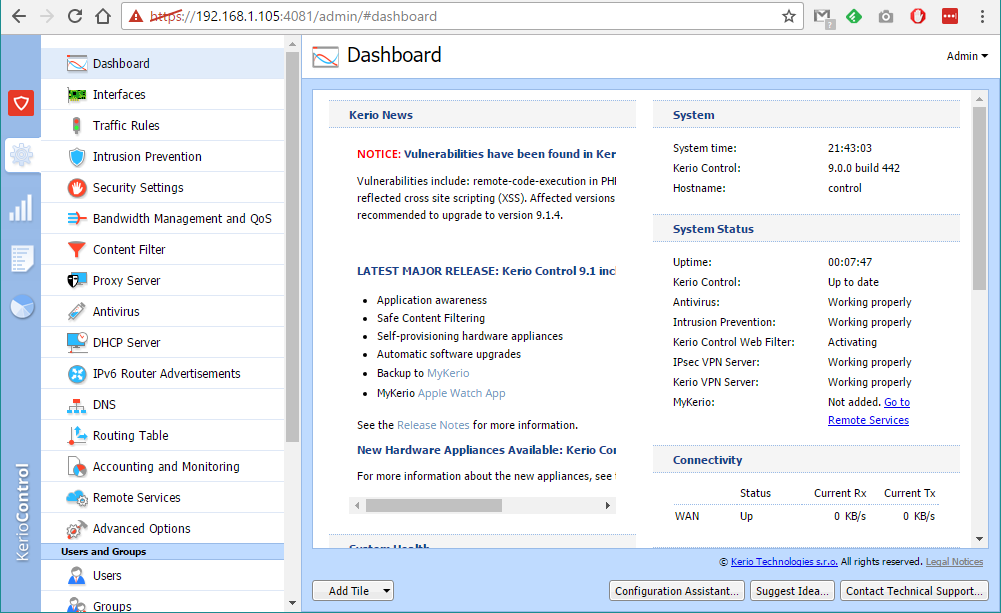

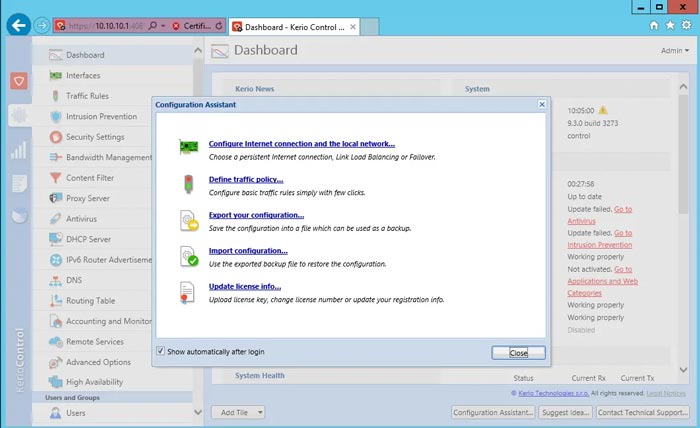

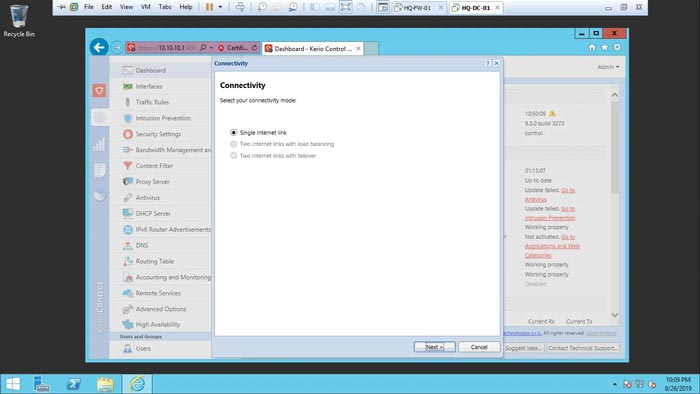

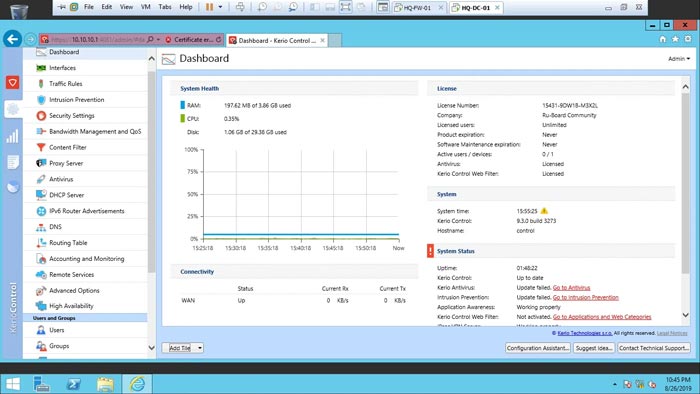

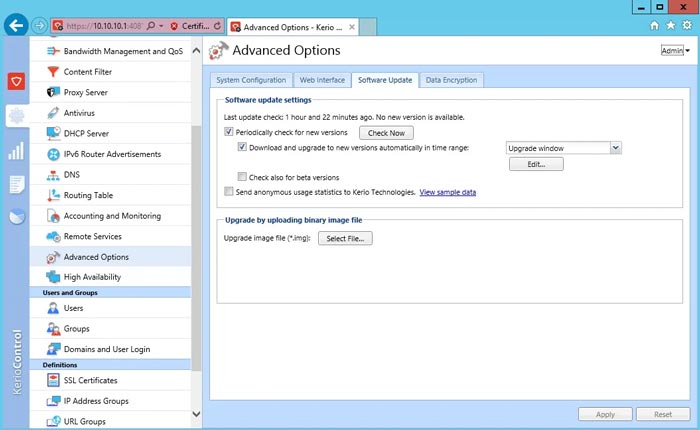

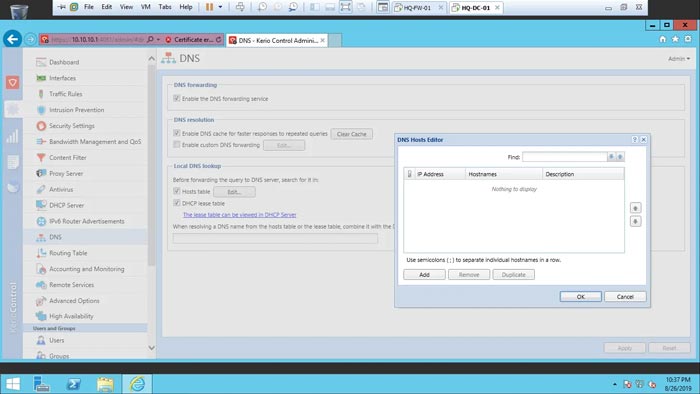

حال کار نصب تمام شده است و شما می توانید در صفحه زیر هر نوع تنظیمی که مایل هستید برای فایروال کریو خود اعمال کنید.