تقسیم بندی نوع کاربری و پروتکل

تقسیم بندی زیروکلاینتها براساس کاربری عبارتند از :

- معمولی یا آفیسی (نرم افزارهای روتین به غیر از نرم افزارهای گرافیکی )

- و حرفه ای ( گرافیکی و سنگین)

تقسیم بندی پروتکل ارتباطی بین سرور ها و کلاینت ها عبارتند از :

RDP

DDP

PCOIP

همجنین برای هر کاربری سرور متفاوتی استفاده خواهد شد.

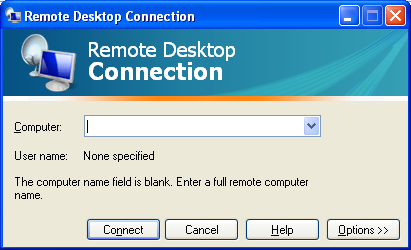

پروتکل RDP : زیرو کلاینت هایی که در این دسته قرار می گیرند توان اجرای نرم افزار های گرافیکی سنگین ، ۳ بعدی و فیلم های FULL HD را نخواهند داشت و در صورت اجرا دارای مشکل (قطعی –دیلی) می باشند.

سروری مناسب با پروتکل RDP

سرور در نوع کاربری معمولی و حرفه ای :

۱. کاربری معمولی : معمولا در ادارات و یا شرکت های استفاده می شود که عملیات ورود و یا خروج اطلاعات دارند و از نرم افزار های گرافیکی سنگین استفاده نخواهند کرد.

سرور پیشنهادی برای این حالت عبارت است از:

- برای هر دو کاربر (زیرو کلاینت) یک core cpu

- سه گیگ ram

- ۴ گیگ رم برای سیستم عامل سرور مورد نیاز است .

مثال: برای ۱۰ کاربر (زیرو کلاینت ) :

- سیستم سرور= core i5-ram 14G

- تغییر فضای ذخیره سازی یا هارد سیستم بنا به در خواست مشتری

- کافی بودن یک هارد ۱tb

- مطرح نبودن کارت گرافیک و استفاده از گرافیک on-board

۲. کاربری حرفه ای یا گرافیکی

در این مورد کاربران به استفاده از نرم افزار های سنگین و یا گرافیکی می پردازند . نکته حائز اهمیت در این مورد این است که برای زیرو کلاینت ها با پروتکل RDP اجرای نرم افزار های ۳ بعدی و یا پخش فیلم های FULL HD امکان پذیر نخواهد بود . سرور پیشنهادی در این حالت عبارت است از :

- برای هر ۴ کاربر core 3 cpu

- ۱۴ گیگ رم

- بعلاوه ۴ گیگ رم برای سیستم عامل سرور نیاز می باشد .

مثال : برای ۱۰ کاربر (زیروکلاینت)

سیستم سرور core i9 –ram 40G : هارد سیستم هم بنا به درخواست مشتری متغییر است . معمولا ۱ tb در نظر گرفته می شود .

سرور زیرو کلاینت با پروتکل DDP

پروتکل DDP: تنها زیرو کلاینت vCloudPoint به استفاده از این پروتکل می پردازد و فادر است تا کلیه برنامه ها افیسی ، گرافیکی ، سنگین و.. را اجرا کند.

نکته : سرور های پیشنهادی زیرو کلاینت های DDP یا vCloudPoint با کمترین توان ممکن سرور قادر به کار می باشند .هر کدام از زیرو کلاینت ها به تنهاییقادر است تا ۸۵ درصد توان سرور را به صورت جداگانه در اختیار بگیرند که این کار در نوع خود (زیرو کلاینت ها) بی نظیر خواهد بود.

سروری مناسب برای پروتکل ddp

۱. کاربران معمولی ( افیسی) :

برای هر ۵ کاربر core 1 cpu به همراه ۲ گیگ رم

الف ) برای ۱۰ کاربر (زیرو کلاینت vCloudPoint )

سیستم سرور= core i3-ram 8G

ب ) برای ۲۰ کاربر (زیرو کلاینت vCloudPoint )

سیستم سرور= core i5-ram 16G

۲. کاربران حرفه ای ( کلیه نرم افزار های گرافیکی ) :

در این حالت زیرو کلاینت vCloudPoint (پروتکل DDP ) قادر به پاسخگویی نهایت درخواست مشتری در اجرا مثل پخش فیلم FULL HD حتی به طور همزمان بیش از ۵ فیلم بروی یک زیرو کلاینت یا کلیه نرم افزار های گرافیکی دو بعدی و ۳ بعدی و سنگین خواهد بود.

برای هر ۴ کاربر core 1 cpu و ۲ گیگ رم

الف ) برای ۱۰ کاربر (زیرو کلاینت vCloudPoint )

سیستم سرور= core i5-ram 24G

ب ) برای ۲۰کاربر (زیرو کلاینت vcloudpoint)

سیستم سرور= core i7-ram 44G

هارد سیستم توسط مشتری تعیین میکند . معمولا ۱TB مورده استفاده قرار می گیرد .

در نصب زیرو کلاینت های که از پروتکل های RDP وDDP استفاده می کنند :

۱-ساپورت تمام نسخه های ویندوز

تنها ویندوز ۲۰۰۸ سرور به مشتریان بهتر است معرفی نشود .

۲- بعد از نصب سیستم عامل مورد نظر توجه داشته باشید که درایورها به صورت خودکار (automatic) نصب نشوند .

آنها را به صورت دستی وارد نمایید.

۳- به برنامه های غیر ضروری که به صورت Default همراه با درایورها نصب می شوند اجازه نصب ندهید.

۴- بعد از نصب هر درایور به صورت جداگانه سیستم را Restart کنید .

۵- قبل و بعد از نصب هر برنامه سرور را Restart کنید .

۶- زیرو کلاینت ها (کاربران) به سرور دسترسی نداشته باشند مگر در صورت لزوم.

نکات کلیدی راه اندازی زیرو کلاینت

سرور مورد نیاز زیرو کلاینت ها عبارتند از:

یک pc (کامپیوتر معمولی)

یک سرور مجازی

یک سرور فیزیکی

نکته ۱ :زمانی که زیرو کلاینت های به ساپورت تکنولوژی VDI بپردازند از مجازی سازی سرور استفاده می کنند.

نکته ۲ : تمامی زیرو کلاینت هایی که به استفاده از پروتکل PCOIP می پردازند نیازمند پیاده سازی در بستر مجازی خواهند بود.

نکته ۳ : استفاده از حافظه SSD برروی سرور برای نرم افزار هایی که زیرو کلاینت ها در بستر شبکه از آن استفاده میکنند و همچنین نصب سیستم عامل برروی آن بسیار مناسب است .

در زیرو کلاینت های vCloudPoint برنامه ها برای اجرا از رم، session (جلسه ) گرفته تا بتوانند آن را اجرا کنند . بنابراین در هنگام تهیه سرور از مادر بردهایی که از بیشترین رم پشتیبانی می کنند. تا در مواقع لزوم چنانچه تصمیم به گسترش شبکه با زیرو کلاینت باشد با افزایش رم به راحتی اینکار انجام پذیرد .