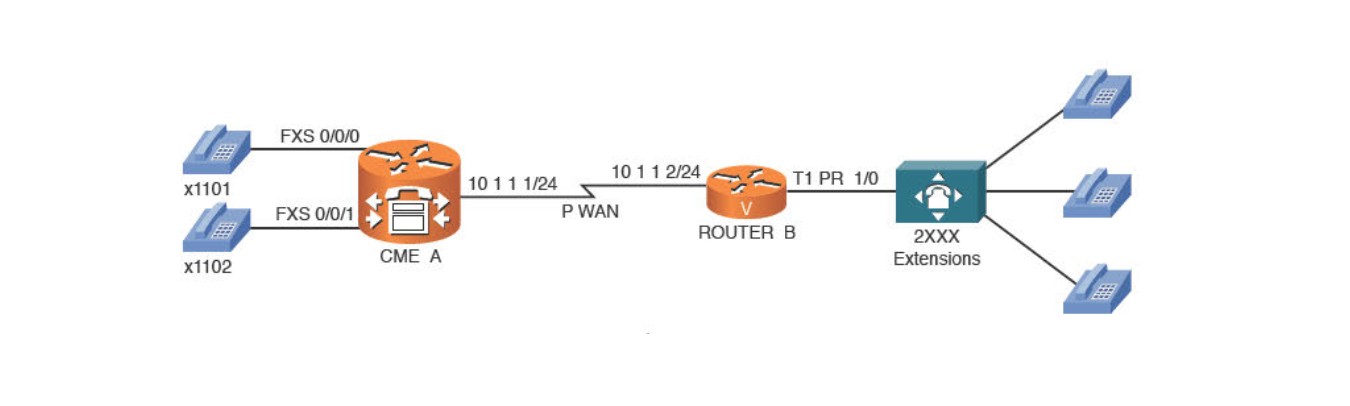

load-balancing در پروتکل EIGRP: در این مقاله قصد داریم تا شما را با نحوه ی پیکربندی load-balancing بر روی مسیرهای equal-cost (مسیرهای با Metric مساوی) در پروتکل مسیریابی EIGRP و نحوه ی پیکربندی load-balancing بر روی مسیرهای Unequal-cost (مسیرهای با Metric نا مساوی) در پروتکل مسیریابی EIGRP آشنا کنیم با ما همراه باشید:

تجهیزات مورد نیاز:

- 4 عدد Router

- 2 عدد Switch مدل 2960 سیسکو

- 2 عدد PC

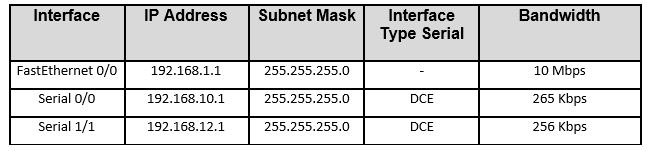

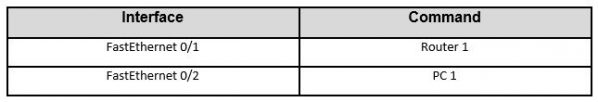

تنظیمات مربوط به اینترفیس های Router1 :

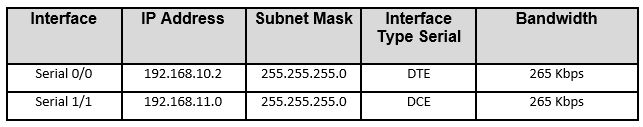

تنظیمات مربوط به اینترفیس های Router2 :

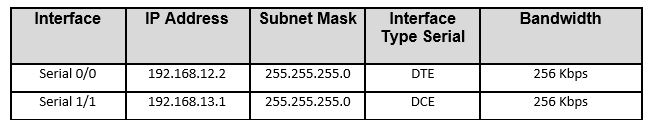

تنظیمات مربوط به اینترفیس های Router3 :

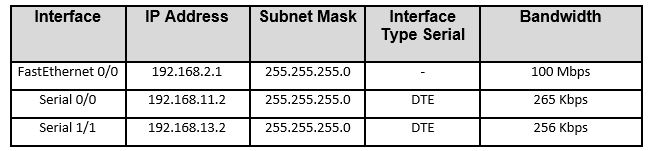

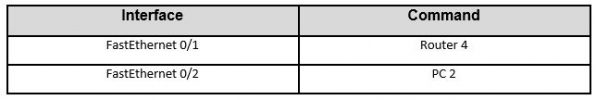

تنظیمات مربوط به اینترفیس های Router4 :

تنظیمات مربوط به اینترفیس های Switch 1 :

تنظیمات مربوط به اینترفیس های Switch 2 :

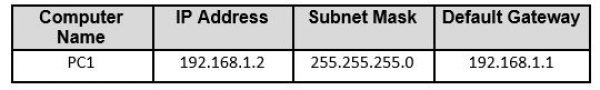

تنظیمات کامپیوتر PC1 :

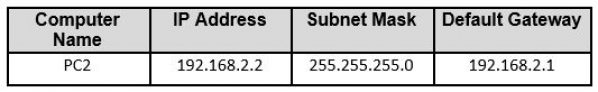

تنظیمات کامپیوتر PC2 :

پروتکل EIGRP به صورت پیش فرض Load Balancing (انتقال ترافیک بر روی چندین لینک به صورت همزمان) را بر روی مسیرهای با Metric یکسان انجام خواهد داد.

حال به بررسی Load Balancing در پروتکل EIGRP را بر روی مسرهای با Metric نامساوری خواهیم پرداخت.

نکته : به صورت پیش فرض Load Balancing فقط بر روی مسیرهای با Metric انجام خواهد شد و Load Balancing بر روی مسیرهای با Metric نامساوی به صورت پیش فرض غیرفعال می باشد و برای استفاده باید پیکربندی شود.

پروتکل EIGRP به صورت پیش فرض قادر به Load Balancing بین 6 مسیر با Metric مساوی خواهد بود.

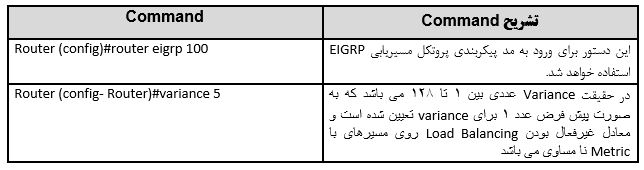

مرحله ی 1 : اتصال به Router1 به پیکربندی پروتکل مسیریابی EIGRP به صورت Basic بر روی Router1:

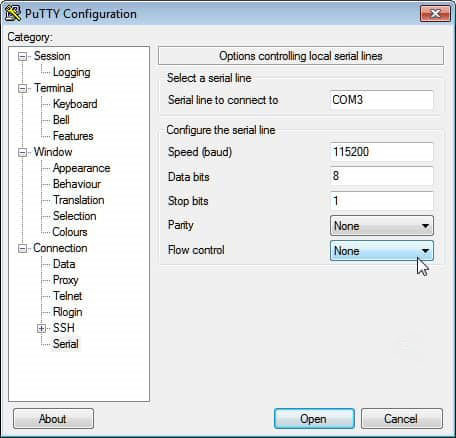

در این مرحله ابتدا توسط نرم افزار Putty به روتر متصل شوید و وارد مد User Mode شوید.

در صورتی که در خط فرمان عبارت زیر را مشاهده میکنید به درستی وارد User Mode شده اید در غیر این صورت اتصال Router به PC را بررسی کنید.

<Router

بعد از اتصال به Router1 پیکربندی های زیر را بر روی آن انجام دهید.

Router#config t

Router(config)#hostname Router1

Router1(config)#

Router1(config)#interface fastEthernet 0/0

Router1(config-if)#ip address 192.168.1.1 255.255.255.0

Router1(config-if)#no shutdown

Router1(config-if)#exit

Router1(config)#interface serial 0/0

Router1(config-if)#ip address 192.168.10.1 255.255.255.0

Router1(config-if)#clock rate 64000

Router1(config-if)#bandwidth 256

Router1(config-if)#no shutdown

Router1(config-if)#exit

Router1(config)#interface serial 1/1

Router1(config-if)#ip address 192.168.12.1 255.255.255.0

Router1(config-if)#clock rate 64000

Router1(config-if)#bandwidth 256

Router1(config-if)#no shutdown

Router1(config-if)#exit

Router1(config-if)#router eigrp 100

Router1(config- router)#network 192.168.1.0 255.255.255.0

Router1(config- router)#network 192.168.10.0 255.255.255.0

Router1(config- router)#network 192.168.12.0 255.255.255.0

Router1(config- router)# exit

Router1(config)#exit

با استفاده از دستور زیر پیکر بندی های انجام شده بر روی Router1 به صورت همیشگی در حافظه NVRAM روتر کپی خواهد شد.

Router1#copy running-config startup-config

مرحله ی 2 : اتصال به Router2 به پیکربندی پروتکل مسیریابی EIGRP به صورت Basic بر روی Router2:

در این مرحله ابتدا توسط نرم افزار Putty به روتر متصل شوید و وارد مد User Mode شوید.

در صورتی که در خط فرمان عبارت زیر را مشاهده می کنید به درستی وارد User Mode شده اید در غیر این صورت اتصال Router به PC توسط کابل Console را بررسی کنید.

<Router

بعد از اتصال به Router2 پیکربندی های زیر را بر روی آن انجام دهید.

Router#config t

Router(config)#hostname Router2

Router2(config)#

Router2(config)#interface Serial 0/0

Router2(config-if)#ip address 192.168.10.2 255.255.255.0

Router2(config-if)#bandwidth 256

Router2(config-if)#no shutdown

Router2(config-if)#exit

Router2(config)#interface serial 1/1

Router2(config-if)#ip address 192.168.11.1 255.255.255.0

Router2(config-if)#clock rate 64000

Router2(config-if)#bandwidth 256

Router2(config-if)#no shutdown

Router2(config-if)#exit

Router2(config-if)#router eigrp 100

Router2(config- router)#network 192.168.10.0 255.255.255.0

Router2(config- router)#network 192.168.11.0 255.255.255.0

Router2(config- router)# exit

Router2(config)#exit

با استفاده از دستور زیر پیکر بندی های انجام شده بر روی Router2 به صورت همیشگی در حافظه NVRAM روتر کپی خواهد شد.

Router2#copy running-config startup-config

مرحله ی 3 : اتصال به Router3 به پیکربندی پروتکل مسیریابی EIGRP به صورت Basic بر روی Router3:

در این مرحله ابتدا توسط نرم افزار Putty به روتر متصل شوید و وارد مد User Mode شوید.

در صورتی که در خط فرمان عبارت زیر را مشاهده می کنید به درستی وارد User Mode شده اید در غیر این صورت اتصال Router به PC توسط کابل Console را بررسی کنید.

<Router

بعد از اتصال به Router3 پیکربندی های زیر را بر روی آن انجام دهید.

Router#config t

Router(config)#hostname Router3

Router3(config)#

Router3(config)#interface Serial 0/0

Router3(config-if)#ip address 192.168.12.2 255.255.255.0

Router3(config-if)#bandwidth 256

Router3(config-if)#no shutdown

Router3(config-if)#exit

Router3(config)#interface serial 1/1

Router3(config-if)#ip address 192.168.13.1 255.255.255.0

Router3(config-if)#clock rate 64000

Router3(config-if)#bandwidth 256

Router3(config-if)#no shutdown

Router3(config-if)#exit

Router3(config-if)#router eigrp 100

Router3(config- router)#network 192.168.12.0 255.255.255.0

Router3(config- router)#network 192.168.13.0 255.255.255.0

Router3(config- router)# exit

Router3(config)#exit

با استفاده از دستور زیر پیکر بندی های انجام شده بر روی Router3 به صورت همیشگی در حافظه NVRAM روتر کپی خواهد شد.

Router3#copy running-config startup-config

مرحله ی 4 : اتصال به Router4 به پیکربندی پروتکل مسیریابی EIGRP به صورت Basic بر روی Router4:

در این مرحله ابتدا توسط نرم افزار Putty به روتر متصل شوید و وارد مد User Mode شوید.

در صورتی که در خط فرمان عبارت زیر را مشاهده میکنید به درستی وارد User Mode شده اید در غیر این صورت اتصال Router به PC توسط کابل Console را بررسی کنید.

<Router

بعد از اتصال به Router4 پیکربندی های زیر را بر روی آن انجام دهید.

Router#config t

Router(config)#hostname Router4

Router4(config)#

Router4(config)#interface fastethernet 0/0

Router4(config-if)#ip address 192.168.2.1 255.255.255.0

Router4(config-if)#no shutdown

Router4(config-if)#exit

Router4(config)#interface serial 0/0

Router4(config-if)#ip address 192.168.11.2 255.255.255.0

Router4(config-if)#bandwidth 256

Router4(config-if)#no shutdown

Router4(config-if)#exit

Router4(config)#interface serial 1/1

Router4(config-if)#ip address 192.168.13.2 255.255.255.0

Router4(config-if)#bandwidth 256

Router4(config-if)#no shutdown

Router4(config-if)#exit

Router4(config-if)#router eigrp 100

Router4(config- router)#network 192.168.2.0 255.255.255.0

Router4(config- router)#network 192.168.11.0 255.255.255.0

Router4(config- router)#network 192.168.13.0 255.255.255.0

Router4(config- router)# exit

Router4(config)#exit

با استفاده از دستور زیر پیکر بندی های انجام شده بر روی Router4 به صورت همیشگی در حافظه NVRAM روتر کپی خواهد شد.

Router4#copy running-config startup-config

مرحله 5 : مشاهده جدول مسیریابی Router 1:

با استفاده از دستور زیر جدول مسیریابی Router 1 را بررسی خواهید کرد.

به خروجی دستور show ip route و قسمت های مشخص شده توجه کنید برای دسترسی به شبکه 192.168.2.0/24 دو مسیر وجود دارد که هر دو دارای Metric مساوی معادل 2684416 می باشند که در این حالت پروتکل مسیریابی EIGRP از هر دو مسیر استفاده خواهد کرد بسته ها را به صورت مساوری از هر دو مسیر عبور خواهد داد .

Router1#show ip route

Gateway of last resort is not set

C 192.168.1.0/24 is directly connected, FastEthernet0/0

D 192.168.2.0/24 [90/2684416] via 192.168.10.2,02:20:24,Serial0/0

[90/2684416] via 192.168.12.2,02:20:20,Serial1/1

C 192.168.10.0/24 is directly connected, Serial0/1/0

D 192.168.11.0/24 [90/2681856] via 192.168.10.2,02:21:26,Serial0/0

C 192.168.12.0/24 is directly connected, Serial1/1

D 192.168.13.0/24 [90/2681856] via 192.168.12.2,02:20:55,Serial1/1

مرحله 6 : مشاهده جدول مسیریابی Router 4:

با استفاده از دستور زیر جدول مسیریابی Router 4 را بررسی خواهید کرد.به خروجی دستور show ip route و قسمت های مشخص شده توجه کنید برای دسترسی به شبکه 192.168.1.0/24دو مسیر وجود دارد که هر دو دارای Metric مساوی معادل 2684416 می باشند که در این حالت پروتکل مسیریابی EIGRP از هر دو مسیر استفاده خواهد کرد بسته ها را به صورت مساوری از هر دو مسیر عبور خواهد داد .

Router4#show ip route

Gateway of last resort is not set

C 192.168.1.0/24 is directly connected, FastEthernet0/0

D 192.168.1.0/24 [90/2684416] via 192.168.11.1,02:25:16,Serial0/0

[90/2684416] via 192.168.13.1,02:25:12,Serial1/1

C 192.168.2.0/24 is directly connected, FastEthernet0/0

D 192.168.10.0/24 [90/2681856] via 192.168.11.1,02:25:16,Serial0/0

C 192.168.11.0/24 is directly connected, Serial0/0

D 192.168.12.0/24 [90/2681856] via 192.168.13.1,02:25:12,Serial1/1

C 192.168.13.0/24 is directly connected, Serial1/1

مرحله ی 7: تغییر پهنای باند(Bandwidth) اتصال بین Router1 و Router3:

همان طور که به خاطر دارید یکی از پارامترهای مهم در نحوه محاسبه Metric پهنای باند لینک های اتصالی می باشد در این مرحله می خواهید با تغییر مقدار پهنای باند اتصال بین Router1 و Router3 را تغییر دهید تغییر این پهنای باند می تواند در مقدار محاسبه Metric در پروتکل مسیریابی EIGRP تاثیر بگذارد.برای تغییر مقدار پهنای باند اتصالی بین Router1 و Router3 به 250Kbps از دستورات زیر استفاده کنید.

Router1(config)#interface serial 1/1

Router1(config-if)#bandwidth 250

Router2(config)#interface serial 0/0

Router2(config-if)#bandwidth 250

بعد از تغییر پهنای باند لینک ارتباطی بین Router1 و Router3 و بررسی جدول مسیریابی Router1 متوجه خواهید شد که برای دسترسی به شبکه 192.168.2.0/24 دو مسیر وجود نخواهد داشت بلکه فقط یک مسیر که دارای Metric کوچکتری می باشد به عنوان بهترین مسیر انتخاب شده است.

به خروجی دستور show ip route بر روی Router1 با دقت توجه کنید.

Router1#show ip route

Gateway of last resort is not set

C 192.168.1.0/24 is directly connected, FastEthernet0/0

D 192.168.2.0/24 [90/2684416] via 192.168.10.2,02:49:38,Serial0/0

C 192.168.10.0/24 is directly connected, Serial0/0

D 192.168.11.0/24 [90/2681856] via 192.168.10.2,02:50:41,Serial0/0

C 192.168.12.0/24 is directly connected, Serial1/1

D 192.168.13.0/24 [90/3193856] via 192.168.10.2,00:01:01,Serial0/0

بعد از تغییر پهنای باند لینک ارتباطی بین Router1 و Router3 و بررسی جدول مسیریابی Router4 متوجه خواهید شد که برای دسترسی به شبکه 192.168.1.0/24 دو مسیر وجود ندارد بلکه فقط یک مسیر که دارای Metric کوچکتری می باشد به عنوان بهترین مسیر انتخاب شده است.

به خروجی دستور show ip route بر روی Router4 با دقت توجه کنید.

Router4#show ip route

Gateway of last resort is not set

D 192.168.1.0/24 [90/2684416] via 192.168.11.1,02:52:00,Serial0/0

C 192.168.2.0/24 is directly connected, FastEthernet0/0

D 192.168.10.0/24 [90/2681856] via 192.168.11.1,02:52:00,Serial0/0

C 192.168.11.0/24 is directly connected, Serial0/0

D 192.168.12.0/24 [90/13824000] via 192.168.13.1,00:03:09,Serial1/1

C 192.168.13.0/24 is directly connected, Serial1/1

با بررسی جدول مسیریابی بر روی Router1 و Router4 متوجه خواهید شد که Load Balancing بر روی مسیرهای با Metric یکسان از بین رفته است و دو مسیرارتباطی بین Router1 و Router4 دارای ارزش یکسانی نمی باشند در این حالت شرایط به شکل زیر می باشد.دراین حالت بسته ها که دارای Metric کمتر که در این مثال معادل 2684416 می باشد عبور خواهند کرد و در صورتی که این مسیر دچار مشکل شود از مسیر دوم که در این مثال Metric آن معادل 11266560 می باشد استفاده خواهد شد.

مرحله ی 8: پیکربندی load-balancig بر روی مسیرهای با Metric نامساوی در Router1:

براساس محاسبه Metric بهترین مسیر بر روی Router1 برای دسترسی به شبکه 192.168.2.0/24 مسیر عبوری از Router2 ونهایت Router4 می باشد.علت انتخاب این مسیر داشتن Metric پایین تر می باشد Metric مربوط به این مسیر 2684416 می باشد که از مسیر دوم که دارای Metric معادل 11266560 می باشد کوچکتر است.برای مشاهده کلیه مسیرهای دسترسی از Router1 به شبکه 192.168.2.0/24 از دستور زیر استفاده کنید.

در خروجی دستور زیر به دو مسیر موجود برای دسترسی به شبکه 192.168.2.0/24 و Metric های مربوط به هر مسیر که مشخص شده اند با دقت توجه کنید.

Router1#show ip eigrp topology

IP-EIGRP Topology Table for AS 100

Codes:P – Passive,A – Active, U-Update, Q-Query, R-Reply,

r – Reply status

P 192.168.1.0/24 1 successors, FD is 28160

Via Connected,FastEthernet0/0

P 192.168.12.0/24 1 successors, FD is 10752000

Via Connected,Serial1/1

P 192.168.11.0/24 1 successors, FD is 2681856

Via 192.168.10.2 (2681856/2169856),Serial0/0

P 192.168.13.0/24 1 successors, FD is 3193856

Via 192.168.10.2 (3193856/2681856),Serial0/0

Via 192.168.12.2 (11264000/2169856),Serial1/1

P 192.168.2.0/24 1 successors, FD is 2684416

Via 192.168.10.2 (2684416/2172416),Serial0/0

Via 192.168.12.2 (11266560/2172416),Serial1/1

P 192.168.10.0/24 1 successors, FD is 2169856

Via Connected,Serial0/1/0

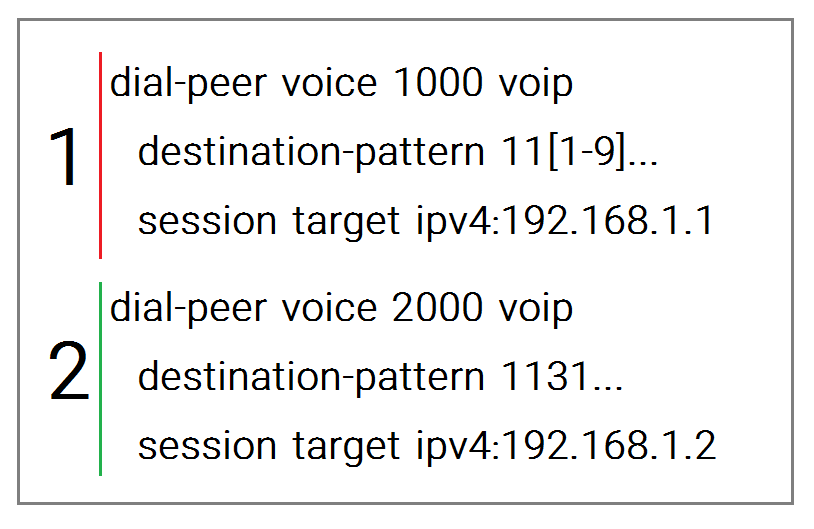

برای فعال نمودن Load Balancing بین دو مسیر بالا که دارای ارزش Metric غیر مساوی می باشند بر روی Router1 از دستور زیر استفاده کنید.

Router1(config)#router eigrp 100

Router1(config- Router)#variance 5

همان طور که در تصویر بالا مشاهده می کنید برای دسترسی به شبکه 192.168.2.0/24 بر روی Router1 دو مسیر Metric های زیر وجود خواهد داشت:

- Router2 -> Router4 که Metric آن برابر 2684416 می باشد.

- Router3 -> Router4 که Metric آن برابر 11266560 می باشد.

در مثال بالا برای Variance مقدار 5 تعیین شد که در این حالت عدد5 در کوچکترین Metric ضرب خواهد شد و کلیه مسیرهای که از عدد بدست آمده کوچکتر و یا مساوی آن باشند بین آنها Load Balancing انجام خواهد گرفت و تعادل بار فعال خواهد شد که در این مثال اگر عدد5 در کوچکترین Metric که در این مثال معادل 2684416 می باشد ضرب شود مقدار 13422080 بدست خواهد آمد و همان طور که مشاهده می کنید Metric مسیر دوم 11266560 از مقدار بدست آمده کوچکتر می باشد که در این حالت Load Balancing بر روی این دو مسیر فعال خواهد شد.

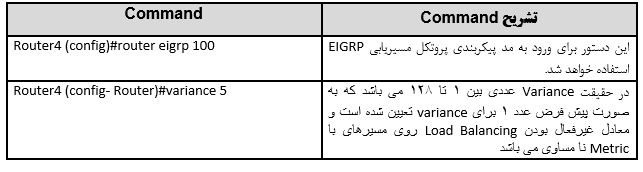

مرحله ی 9: پیکربندی load-balancig بر روی مسیرهای با Metric نامساوی در Router4:

براساس محاسبه Metric بهترین مسیر بر روی Router4 برای دسترسی به شبکه 192.168.1.0/24 مسیر عبوری از Router2 ونهایت Router1 می باشد.علت انتخاب این مسیر داشتن Metric پایین تر می باشد همانطور که در تصویر بالا مشاهده می کنید Metric مربوط به این مسیر 2684416 می باشد که از مسیر دوم که دارای Metric معادل 11266560 می باشد کوچکتر است.برای مشاهده کلیه مسیرهای دسترسی از Router4 به شبکه 192.168.1.0/24 از دستور زیر استفاده کنید.

در خروجی دستور زیر به دو مسیر موجود برای دسترسی به شبکه 192.168.2.0/24 و Metric های مربوط به هر مسیر که مشخص شده اند با دقت توجه کنید.

Router4#show ip eigrp topology

IP-EIGRP Topology Table for AS 100

Codes:P – Passive,A – Active, U-Update, Q-Query, R-Reply,

r – Reply status

P 192.168.2.0/24 1 successors, FD is 28160

Via Connected,FastEthernet0/0

P 192.168.11.0/24 1 successors, FD is 2169856

Via Connected,Serial0/0

P 192.168.1.0/24 1 successors, FD is 2684416

Via 192.168.11.1 (2684416/2172416),Serial0/0

Via 192.168.13.1 (11266560/2172416),Serial1/1

P 192.168.12.0/24 1 successors, FD is 11264000

Via 192.168.13.1 (11264000/10752000),Serial1/1

P 192.168.13.0/24 1 successors, FD is 2169856

Via Connected,Serial1/1

P 192.168.10.0/24 1 successors, FD is 2681856

Via 192.168.11.1 (2681856/2169856),Serial0/0

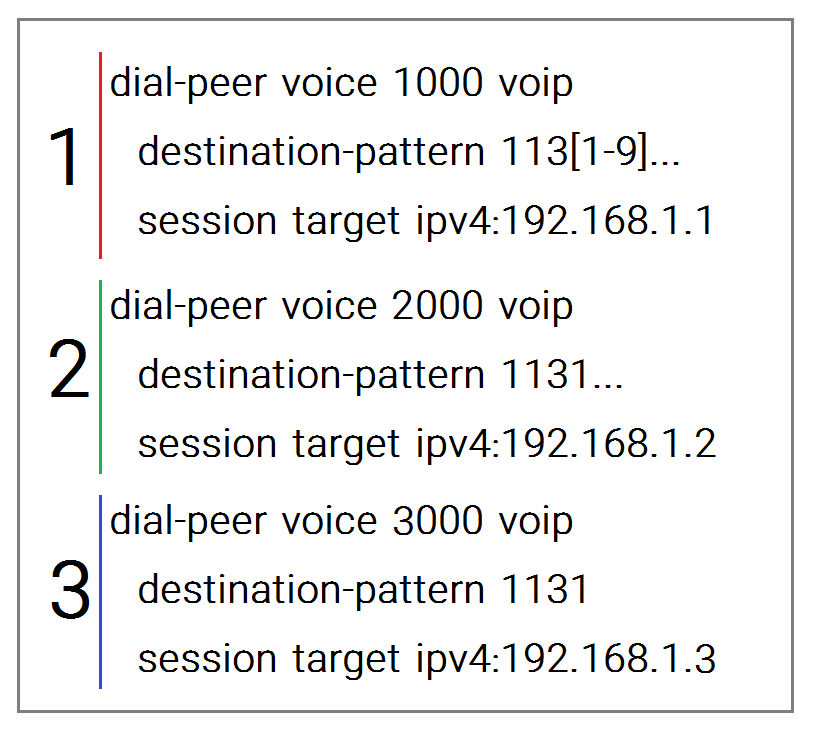

برای فعال نمودن Load Balancing بین دو مسیر بالا که دارای ارزش Metric غیر مساوی می باشند بر روی Router4 از دستور زیر استفاده کنید.

Router4(config)#router eigrp 100

Router4(config- Router)#variance 5

همان طور که در تصویر بالا مشاهده می کنید برای دسترسی به شبکه 192.168.1.0/24 بر روی Router4 دو مسیر Metric های زیر وجود خواهد داشت:

- Router2 -> Router1 که Metric آن برابر 2684416 می باشد.

- Router3 -> Router1 که Metric آن برابر 11266560 می باشد.

در مثال بالا برای Variance مقدار 5 تعیین شد که در این حالت عدد5 در کوچکترین Metric ضرب خواهد شد و کلیه مسیرهای که از عدد بدست آمده کوچکتر و یا مساوی آن باشند بین آنها Load Balancing انجام خواهد گرفت و تعادل بار فعال خواهد شد که در این مثال اگر عدد5 در کوچکترین Metric که در این مثال معادل 2684416 می باشد ضرب شود مقدار 13422080 بدست خواهد آمد و همان طور که مشاهده می کنید Metric مسیر دوم 11266560 از مقدار بدست آمده کوچکتر می باشد که در این حالت Load Balancing بر روی این دو مسیر فعال خواهد شد.

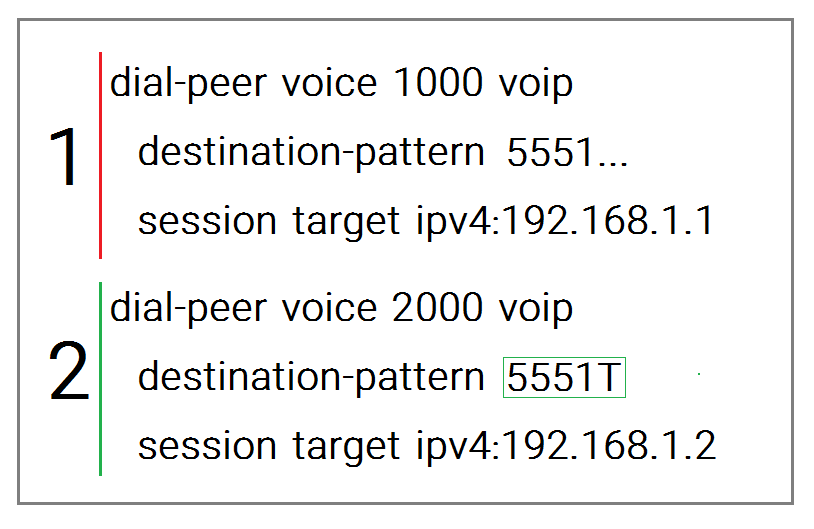

مرحله 10: مشاهده جدول مسیریابی Router1 و Router4 بعد از پیکربندی Load Balancing بر روی مسیرهای با Metric نامساوی:

با استفاده از دستور زیر جدول مسیریابی Router1 را بررسی کنید.

به خروجی دستور show ip route و قسمت های مشخص شده توجه کنید برای دسترسی به شبکه 192.168.1.0/24 دو مسیر وجود دارد که هر دو دارای Metric نامساوی می باشند که در این حالت پروتکل مسیریابی EIGRP از هر دو مسیر استفاده خواهدکرد در این حالت با پروتکل مسیریابی EIGRP با توجه به Metric مسیرها بسته ها را بین دو مسیر با مقدارهای غیر یکسان توزیع خواهد کرد.

Router1#show ip route

Gateway of last resort is not set

C 192.168.1.0/24 is directly connected, FastEthernet0/0

D 192.168.2.0/24 [90/2684416] via 192.168.10.2,00:00:05,Serial0/0

[90/11266560] via 192.168.12.2,00:00:09,Serial1/1

C 192.168.10.0/24 is directly connected, FastEthernet0/0

D 192.168.11.0/24 [90/2681856] via 192.168.10.2,00:00:25,Serial0/0

C 192.168.12.0/24 is directly connected, Serial1/1

D 192.168.13.0/24 [90/3193856] via 192.168.10.2,00:00:05,Serial0/0

با استفاده از دستور زیر جدول مسیریابی Router4 را بررسی کنید.

به خروجی دستور show ip route و قسمت های مشخص شده توجه کنید برای دسترسی به شبکه 192.168.1.0/24 دو مسیر وجود دارد که هر دو دارای Metric نامساوی می باشند که در این حالت پروتکل مسیریابی EIGRP از هر دو مسیر استفاده خواهد کرد در این حالت با پروتکل مسیریابی EIGRP با توجه به Metric مسیرها بسته ها را بین دو مسیر با مقدارهای غیریکسان توزیع خواهد کرد.

Router1#show ip route

Gateway of last resort is not set

D 192.168.1.0/24 [90/2684416] via 192.168.11.1,02:52:00,Serial0/0

[90/11266560] via 192.168.13.1,00:00:06,Serial1/1

C 192.168.2.0/24 is directly connected, FastEthernet0/0

D 192.168.10.0/24 [90/2681856] via 192.168.11.1,02:52:00,Serial0/0

C 192.168.11.0/24 is directly connected, Serial0/0

D 192.168.12.0/24 [90/13824000] via 192.168.13.1,00:03:09,Serial1/1

C 192.168.13.0/24 is directly connected, Serial1/